BộmônCNTT‐ KhoaHTTTKinhtế&TMĐT 8/7/2017

Bàigiảng:Antoànbảomậtthôngtin 1

Trường ĐạihọcThương mại

Khoa HTTT Kinh tếvà THMĐT

Bộmôn Công nghệthông tin

Bài

iả

h

hầ

Bài

g

iả

ng

h

ọcp

hầ

n:

An toàn và bảomật thông tin

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT1

1. Mục đích và yêu cầu

•Mụcđích củahọcphần

– Cung cấpnhững kiếnthứccơbảnvềan toàn

và bảomật thông tin cho HTTT doanh nghiệp

–

Cung cấp thông tin vềcác ngu

y

cơtấncông

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT

và phương pháp đảmbảoantoànchohệ

thống thông tin doanh nghiệp

–Giớithiệumộtsốứng dụng của công nghệ

trong đảm an toàn và bảomật thông tin

doanh nghiệp

2

1. Mục đích và yêu cầu (t)

• Yêu cầu cần đạt được

–Nắm vững các kiến thức cơ bản về an toàn

và bảo mật thông tin doanh nghiệp

–

Có kiến thức về các nguy cơ tấn công và và

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT

các phương pháp đảm bảo an toàn cho hệ

thống thông tin doanh nghiệp

–Sử dụng được một số ứng dụng đã có trong

việc đảm bảo an toàn thông tin doanh nghiệp

3

2. Cấutrúchọcphần

•Họcphầngồm 3 tín chỉ(45 tiết) phân phốinhư

sau:

–Nội dung lý thuyếtvàthảoluận 45 tiết (15 buổi)

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT

–

Thời gian:

• 10 tuần lý thuyết,

•2 tuần bài tậpvàkiểmtra

•3 buổithảoluận

4

3. Nội dung họcphần

•Chương 1: Tổng quan vềATBM thông tin

•Chương 2: Các hình thứctấn công và các rủiro

củahệthống

•

Chương

3

:

Các

phương

pháp

phòng

tránh

và

Chương

3

:

Các

phương

pháp

phòng

tránh

và

phụchồi

•Chương 4: Ứng dụng an toàn và bảomật thông

tin

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT5

3. Nội dung họcphần(t)

•Chương 1. Tổng quan

– Khái niệm chung vềan toàn và bảomật thông tin

• An toàn và bảomật thông tin

•Vaitròcủa an toàn và bảomật thông tin

• Nguy cơvà phân loại các nguy cơ

• Phòng tránh và phụchồi thông tin

Mục

tiêu

và

yêu

cầu

của

an

toàn

và

bảo

mật

thông

tin

–

Mục

tiêu

và

yêu

cầu

của

an

toàn

và

bảo

mật

thông

tin

•Mụctiêu

•Yêucầu và quy trình chung

• Mô hình an toàn và chính sách bảomật

– . Chính sách pháp luậtcủa nhà nước

•Luật, nghịđịnh vềATBM thông tin ở ViệtNam

•Luật và chính sách vềATBM thông tin quốctế

•Định hướng phát triểnvềATBM thông tin củaViệtNam

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT6

BộmônCNTT‐ KhoaHTTTKinhtế&TMĐT 8/7/2017

Bàigiảng:Antoànbảomậtthôngtin 2

3. Nội dung họcphần (tt)

•Chương 2: Các hính thứctấn công và rủirocủahệthống

– 2.1. Tổng quan vềtấn công hệthống thông tin

• 2.1.1. Khái niệmtấn công và phân loại

• 2.1.2. Mộtsốphương thứctấn công thụđộng

• 2.1.3. Mộtsốphương thứctấn công chủđộng

– 2.2. Rủirovàđánh giá rủirochohệthống thông tin

• 2.2.1. Khái niệmrủirocủahệthống

•

222

Xác

định

rủi

ro

và

đánh

giá

2

.

2

.

2

.

Xác

định

rủi

ro

và

đánh

giá

• 2.2.3. Các chiếnlượcvàphương thứckiểm soát rủiro

– 2.2. Các hình thứctấn công vào HTTT DN ở Việt Nam hiện nay

• 2.2.1. Tộiphạm công nghệcao ở ViệtNam

• 2.2.2. Các mốiđedọađốivới HTTT doanh nghiệp

• 2.2.3. Các kiểutấn công vào HTTT doanh nghiệp

– 2.3. Những xu hướng tấn công trong tương lai

• 2.3.1. Xu hướng tấn công bằng kỹthuật

• 2.3.2. Xu hướng tấn công phi kỹthuật

• 2.3.3. Xu hướng tấntừcác phương tiệntruyền thông xã hội

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT7

3. Nội dung họcphần (ttt)

•Chương 3: Các phương pháp phòng tránh và phục

hồi

– 3.1. Các phương thức phòng tránh

• 3.1.1. Phòng tránh mứcvậtlý

• 3.1.2. Phòng tránh mứchệđiều hành và mạng

• 3.1.3. Phòng tránh mứcdữliệu

• 3.1.4. Phòng tránh bằng chính sách và giáo dục

32

Phòng

tránh

bằng

mã

hóa

–

3

.

2

.

Phòng

tránh

bằng

mã

hóa

• 3.2.1. Các khái niệm liên quan đếnmãhóa

• 3.2.2. Thuật toán mã hóa và các ứng dụng

• 3.2.3. Các thuật toán mã hóa đốixứng

• 3.2.4. Các thuật toán mã hóa không đốixứng

– 3.3. Mộtsốbiện pháp phụchồi

• 3.3.1. Biện pháp phụchồidữliệuvănbản

• 3.3.2. Biện pháp phụchồidữliệu phi vănbản

• 3.3.3. Biện pháp phụchồihệthống

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT8

3. Nội dung họcphần (tttt)

•Chương 4: Ứng dụng an toàn và bảomật thông tin

– 4.1. Sửdụng chữký điệntử

• 4.1.1.Khái niệmvàhoạtđộng

• 4.1.2.Ứng dụng trong chứng thựcđiệntử

– 4.2. Phát hiệnlỗhổng bảomật

• 4.2.1. Phát hiệnlỗhổng củaphầnmềmứng dụng

•

422

Phát

hiện

lỗ

hổng

của

hệ

điều

hành

•

4

.

2

.

2

.

Phát

hiện

lỗ

hổng

của

hệ

điều

hành

– 4.3. Sửdụng chứng thựcsố

• 4.3.1. Sửdụng chứng thực cá nhân

• 4.3.2. Sửdụng chứng thực doanh nghiệp

– 4.4. An toàn và bảomật trên các phương tiệntruyền thông

• 4.4.1. Các phương tiệntruyền thông xã hội

• 4.4.2. Những nguy cơvà giải pháp cho người dùng

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT9

4. Tài liệu tham khảo

1) Bộmôn CNTT, Giáo trình An toàn dữliệu trong thương mạiđiện

tử,,ĐạihọcThương Mại, NXB Thống kê, 2009.

2) Phan Đình Diệu, Lý thuyếtmật mã và an toàn thông tin, Đạihọc

QuốcgiaHàNội, NXB ĐHQG, 1999.

3) William Stallings, Cryptography and Network Security Principles

and Practices, Fourth Edition, Prentice Hall, 2008

4)

Man

Young

Rhee

.

Internet

Security

:

Cryptographic

principles,

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT

4)

Man

Young

Rhee

.

Internet

Security

:

Cryptographic

principles,

algorithms and protocols. John Wiley & Sons, 2003.

5) David Kim, Michael G. Solomon, Fundamentals of Information

Systems Security, Jones & Bartlettlearning, 2012.

6) Michael E. Whitman, Herbert J. Mattord, Principles of information

security, 4th edition, Course Technology,Cengage Learning, 2012.

7) Matt Bishop, Introduction to Computer Security, Prentice Hall,

2004.

10

Chương I:

TỔNG QUAN VỀ AN TOÀN BẢO MẬT THÔNG TIN

• Khái niệm chung vềan toàn và bảomật thông tin

– An toàn và bảomật thông tin

–Vaitròcủa an toàn và bảomật thông tin

– Nguy cơvà phân loại các nguy cơ

– Phòng tránh và phụchồi thông tin

•Mụctiêuvàyêucầucủa an toàn và bảomật thông tin

M

tiê

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT

–

M

ục

tiê

u

–Yêucầu và quy trình chung

– Mô hình an toàn và chính sách bảomật

• Chính sách pháp luậtcủa nhà nước

–Luật, nghịđịnh vềATBM thông tin ở ViệtNam

–Luật và chính sách vềATBM thông tin quốctế

–Định hướng phát triểnvềATBM thông tin củaViệtNam

11

Đặt vấn đề

‐Những cơhộitrong

kỷnguyên số?

‐Những thách thức

vớitổchức,doanh

nghiệp?

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT

‐Những vấnđề đặtra

vớiconngười?

‐…

12

BộmônCNTT‐ KhoaHTTTKinhtế&TMĐT 8/7/2017

Bàigiảng:Antoànbảomậtthôngtin 3

Chương 1:

TỔNG QUAN VỀ AN TOÀN BẢO MẬT THÔNG TIN

Khái niệm chung vềan toàn và bảomật thông tin

– An toàn và bảomật thông tin

–Vaitròcủa an toàn và bảomật thông tin

– Nguy cơvà phân loại các nguy cơ

– Phòng tránh và phụchồi thông tin

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT13

Chương 1:TỔNGQUANVỀANTOÀNBẢOMẬTTHÔNGTIN

Khái niệmvềantoàn và bảomậtthôngtin

• Khái niệm ATTT

– ATTT là gì?

–BảomậtTT làgì?

•Víd

ụ

ụ

–Hỏng hóc máy tính

– Sao chép dữliệutrái

phép

–Giảmạo

–…

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT14

• Khái niệm HTTT An toàn

–Đảmbảo an toàn thông

tin

Đả

bả

hệ

thố

ó

Chương 1:TỔNGQUANVỀANTOÀNBẢOMẬTTHÔNGTIN

Khái niệm HTTTantoàn

–

Đả

m

bả

o

hệ

thố

ng c

ó

khảnăng hoạtđộng liên

tục

–Đảmbảokhảnăng phục

hồi

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT15

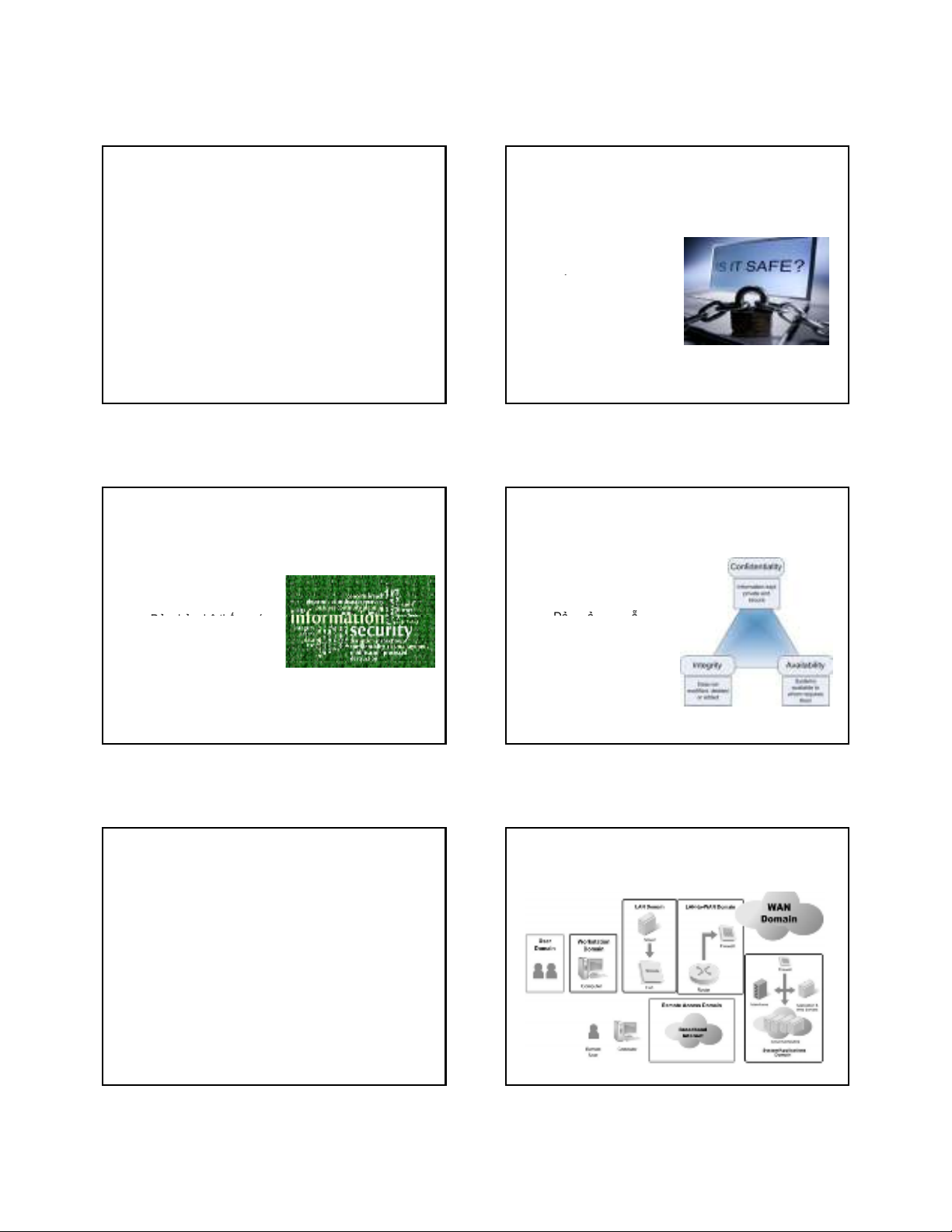

•Bảomậthệthống là

gì?

–Đảmbảo tính bí mật

–Đảmbảo tính toàn vẹn

Đảm

bảo

tính

sẵn

Chương 1:TỔNGQUANVỀANTOÀNBẢOMẬTTHÔNGTIN

Bảomậthệthống thông tin

–

Đảm

bảo

tính

sẵn

sàng

•Bảomật HTTT là gì?

– Các công cụ?

– Các biện pháp?

–Thựchiệnnhưthế

nào?

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT16

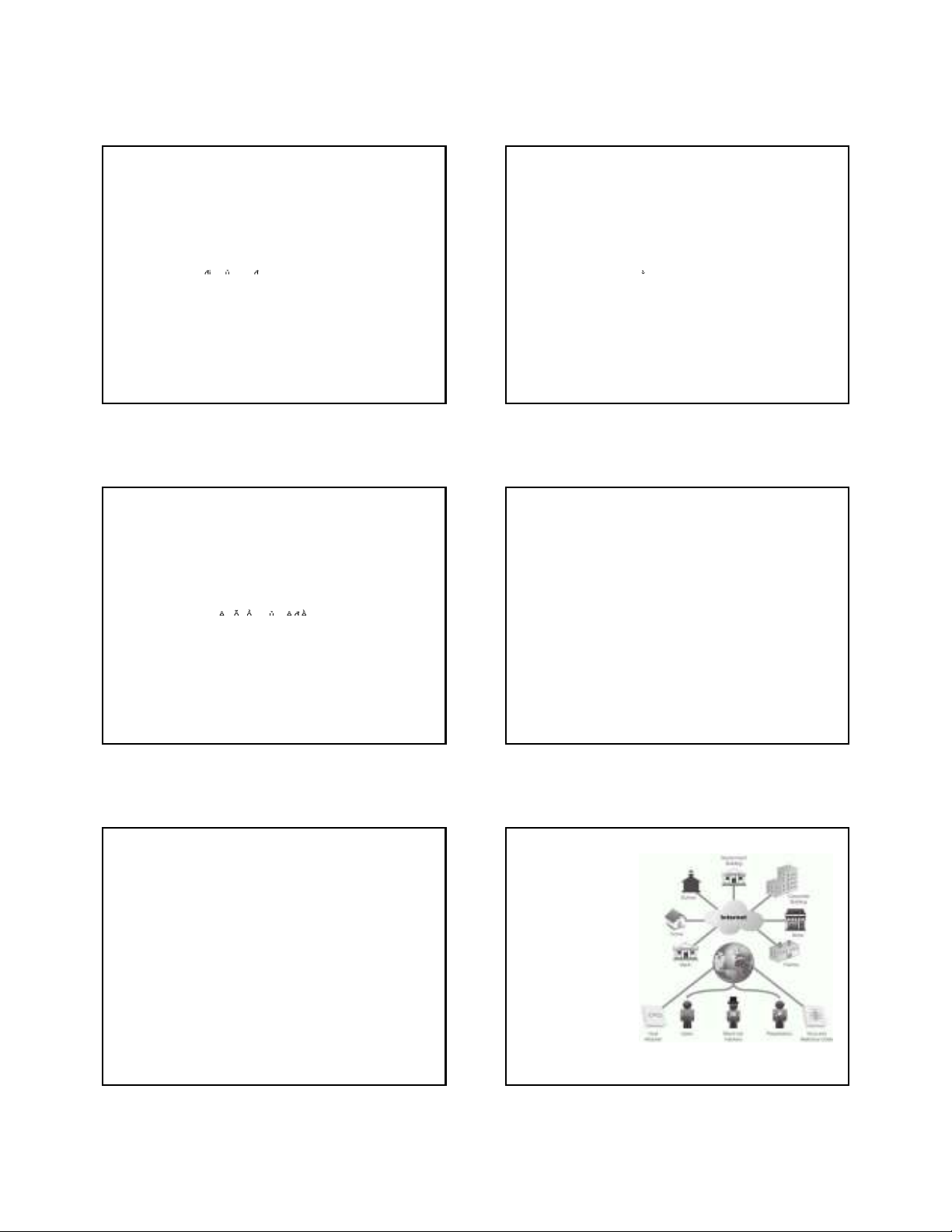

Chương 1:TỔNGQUANVỀANTOÀNBẢOMẬTTHÔNGTIN

Các vùng cầnđảmbảoantoàn thông tintrong HTTT

– Vùng người dùng (User domain)

– Vùng máy trạm (Workstation domain)

– Vùng mạng LAN (LAN domain)

– Vùng LAN-to-WAN (LAN-to-WAN domain)

– Vùng WAN (WAN domain)

– Vùng truy nhậptừxa (Remote Access domain)

– Vùng hệthống/ứng dụng (Systems/Applications

domain)

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT17

Chương 1:TỔNGQUANVỀANTOÀNBẢOMẬTTHÔNGTIN

Các vùng cầnđảmbảo an toàn thông tin trong HTTT

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT18

BộmônCNTT‐ KhoaHTTTKinhtế&TMĐT 8/7/2017

Bàigiảng:Antoànbảomậtthôngtin 4

• Vì sao ATBM TT có vai trò quan trọng ?

•Giátrịcủa thông tin?

•Lợithếcạnh tranh củatổchức?

Chương 1:TỔNGQUANVỀANTOÀNBẢOMẬTTHÔNGTIN

Vai trò củaantoàn và bảomật thông tin

• Uy tín thương hiệuvàsựphát triển?

•…

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT19

• Nguy cơvà phân loại các nguy cơ

– Nguy cơlà gì?

– Phân loại các nguy cơ

•

Ngẫu

nhiên

Chương 1:TỔNGQUANVỀANTOÀNBẢOMẬTTHÔNGTIN

Nguy cơmấtantoàn và bảomậtthôngtin

•

Ngẫu

nhiên

•Cóchủđịnh

– Nguyên nhân?

–Xuhướng?

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT20

Chương 1:TỔNGQUANVỀANTOÀNBẢOMẬTTHÔNGTIN

Nguy cơmấtantoàn và bảomật thông tin

Ví dụcác nguy cơđượcxemxéttronghệthống từ

https://www.complianceforge.com (2016)

Bộmôn CNTT - Khoa HTTT Kinh tế& TMĐT21

• Nguy cơtrong DN hiện nay:

–Từcác yếutốkỹthuật?

–Do lậpkếhoạch, triển khai, thựcthi, vận hành ?

– Do quy trình, chính sách an ninh bảomật?

Chương 1:TỔNGQUANVỀANTOÀNBẢOMẬTTHÔNGTIN

Nguy cơmấtantoàn và bảomật thông tin

–Do yếutốngười?

–Do hạtầng CNTT? Hạtầng truyền thông?

–Do thảmhoạtừthiên nhiên hoặc con người

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT22

Chương 1: TỔNG QUAN VỀ AN TOÀN BẢO MẬT THÔNG TIN

Khái niệm chung vềan toàn và bảomật thông tin

•Thống kê 09/2014 của http://www.edelman.com

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT23

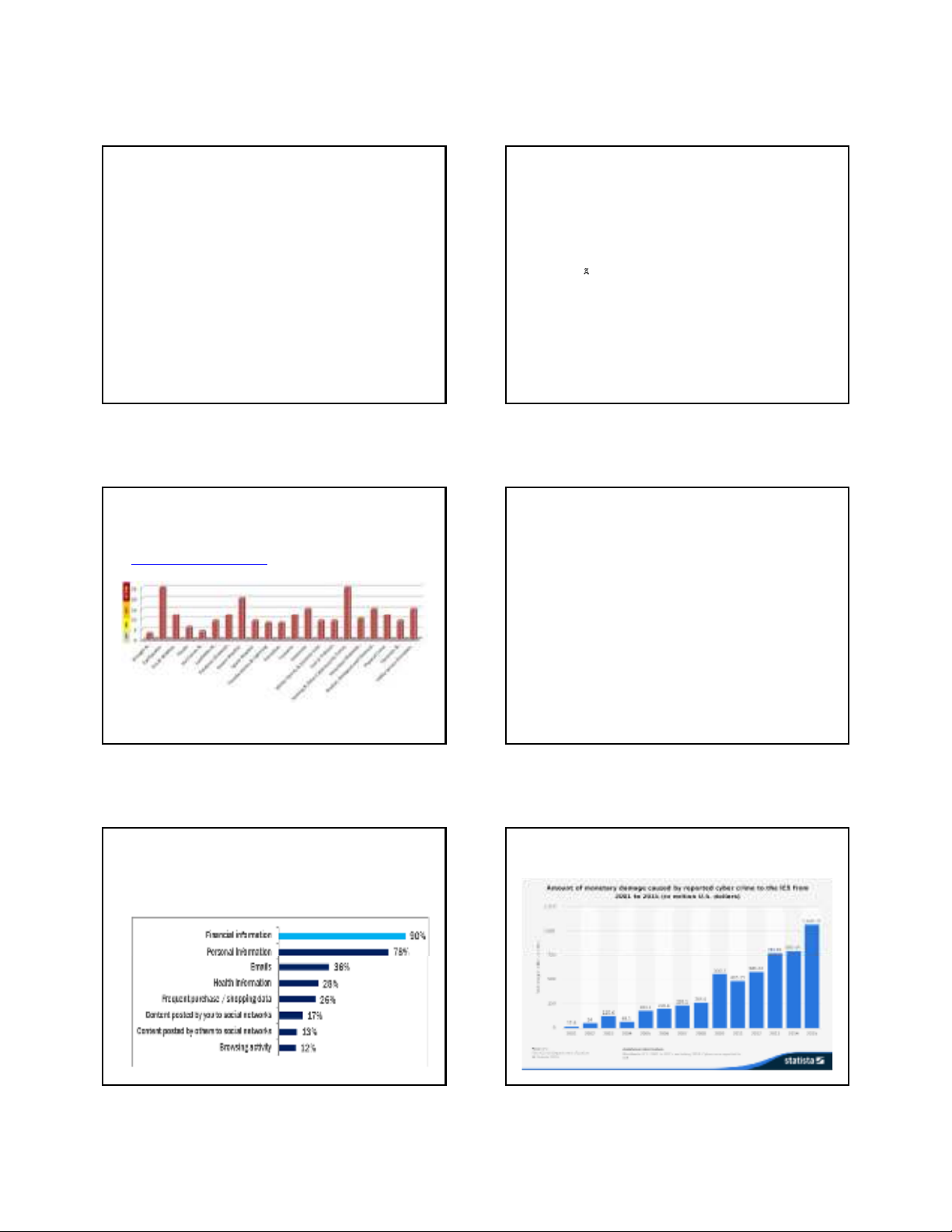

Chương 1: TỔNG QUAN VỀ AN TOÀN BẢO MẬT THÔNG

TIN

Khái niệm chung vềan toàn và bảomật thông tin

USInternetCrimeComplaintCentre

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT24

BộmônCNTT‐ KhoaHTTTKinhtế&TMĐT 8/7/2017

Bàigiảng:Antoànbảomậtthôngtin 5

• Phòng tránh là gì?

– Khái niệm

–Biện pháp thựchiện

•

Kỹ

thuật

Chương 1:TỔNGQUANVỀANTOÀNBẢOMẬTTHÔNGTIN

Khái niệm chung vềantoàn và bảomật thông tin

•

Kỹ

thuật

•Phi kỹthuật

–Xuhướng hiện nay?

•Vềkỹthuật

•Vềchính sách và con người?

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT25

Chương 1:TỔNGQUANVỀANTOÀNBẢOMẬTTHÔNGTIN

Khái niệm chung vềantoàn và bảomật thông tin

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT26

Chương 1:TỔNGQUANVỀANTOÀNBẢOMẬTTHÔNGTIN

Khái niệm chung vềantoàn và bảomật thông tin

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT27

Chương 1:TỔNGQUANVỀANTOÀNBẢOMẬTTHÔNGTIN

Khái niệm chung vềantoàn và bảomật thông tin

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT28

•Khắcphục

–Khắcphụclàgì?

–Vìsaocầnkhắcphục?

Nguyên

tắc

chung

để

khắc

phuc

?

Chương 1:TỔNGQUANVỀANTOÀNBẢOMẬTTHÔNGTIN

Khái niệm chung vềantoàn và bảomật thông tin

–

Nguyên

tắc

chung

để

khắc

phuc

?

– Các biện pháp kỹthuật?

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT29

•Mụctiêucủa ATBM TT

– Phát hiện các nguy cơ

– Nghiên cứu các biện pháp ngănchặn

– Nghiên cứuvàcàiđặt các biện pháp phụchồi

Chương 1:TỔNGQUANVỀANTOÀNBẢOMẬTTHÔNGTIN

Mụctiêuvàyêucầucủaantoàn bảomật thông tin

Bộ môn CNTT - Khoa HTTT Kinh tế & TMĐT30

![Giáo trình An toàn và bảo mật thông tin [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20250428/vihizuzen/135x160/9051745804225.jpg)

![Câu hỏi ôn tập An toàn mạng [năm hiện tại]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20250702/kimphuong555/135x160/56191751442800.jpg)

![Cẩm nang phòng chống, giảm thiểu rủi ro từ tấn công Ransomware [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20250627/vijiraiya/135x160/48331751010876.jpg)