Giới thiệu tài liệu

Tài liệu giới thiệu về mã hóa có xác thực, một khái niệm quan trọng trong mật mã ứng dụng, tập trung vào các thuộc tính bảo mật và ý nghĩa thực tiễn của nó.

Đối tượng sử dụng

Sinh viên và nhà nghiên cứu trong lĩnh vực khoa học máy tính, an toàn thông tin và mật mã học, đặc biệt là những người quan tâm đến thiết kế và phân tích các giao thức truyền thông an toàn và hệ thống mật mã.

Nội dung tóm tắt

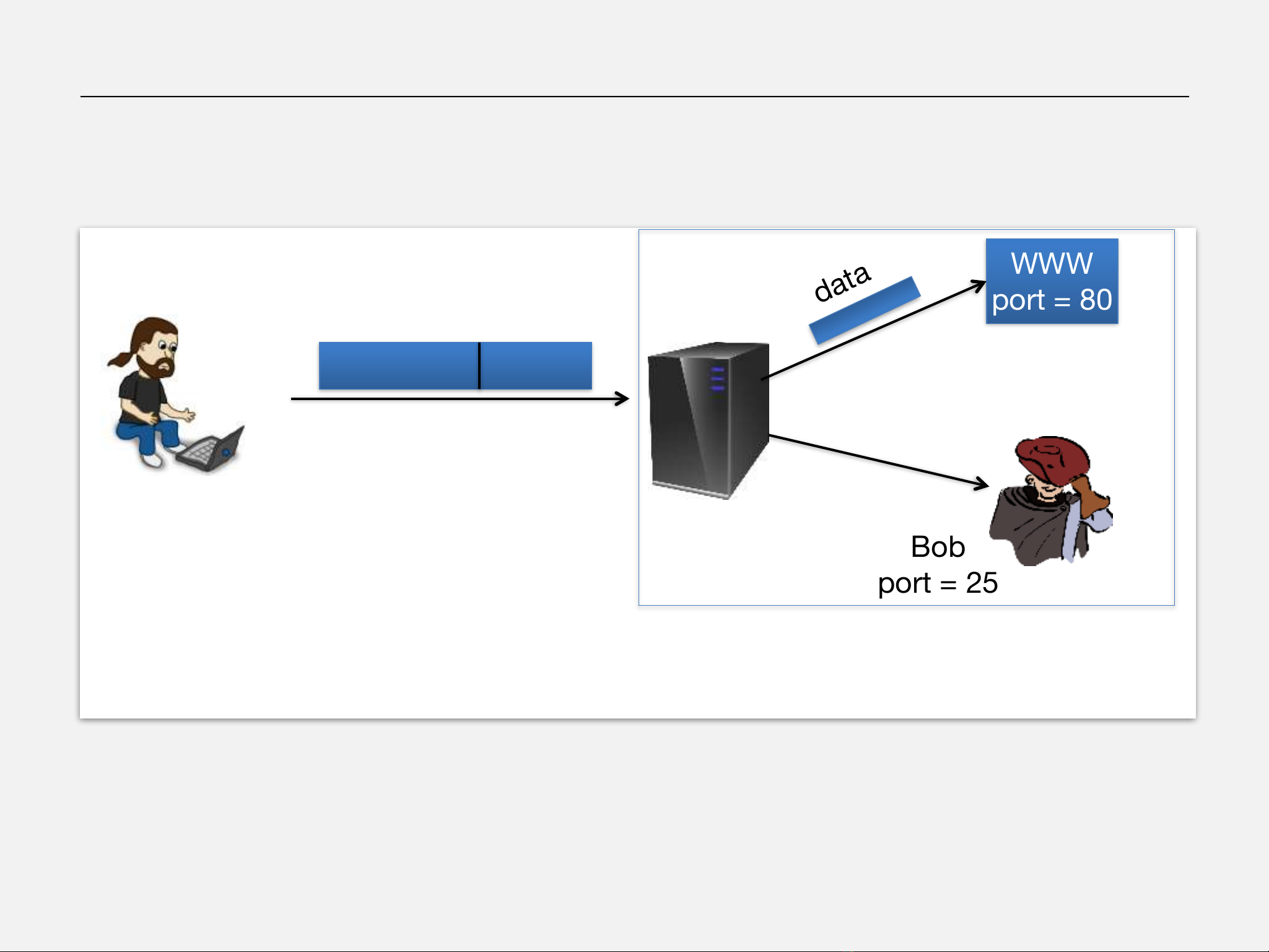

Tài liệu này cung cấp một cái nhìn tổng quan toàn diện về các hệ thống mã hóa có xác thực (AE), một thành phần quan trọng để đảm bảo cả tính bảo mật và tính toàn vẹn trong các ứng dụng mật mã. Bắt đầu bằng việc nhắc lại các khái niệm cơ bản về an toàn ngữ nghĩa chống lại tấn công chọn bản rõ (CPA) và toàn vẹn thông điệp, tài liệu làm rõ những hạn chế riêng lẻ của chúng khi đối mặt với các đối thủ chủ động. Trọng tâm của bài trình bày là định nghĩa về AE như một hệ mã đồng thời cung cấp an toàn ngữ nghĩa dưới CPA và toàn vẹn thông điệp, đảm bảo rằng kẻ tấn công không thể tạo ra các bản mã hợp lệ mới. Một hệ quả quan trọng được thảo luận là mã hóa có xác thực vốn dĩ cung cấp an toàn chống lại tấn công chọn bản mã (CCA), một mô hình đối thủ mạnh hơn. Tài liệu minh họa các kịch bản tấn công chủ động khác nhau, bao gồm thao túng gói tin TCP/IP và tấn công padding oracle khét tiếng trên chế độ CBC, đặc biệt trong bối cảnh giao thức TLS, cho thấy những lỗ hổng này có thể làm tổn hại dữ liệu như thế nào. Sau đó, tài liệu đi sâu vào các phương pháp khác nhau để kết hợp mã hóa và Mã xác thực thông điệp (MAC) nhằm đạt được AE, chẳng hạn như Encrypt-then-MAC, MAC-then-Encrypt và Encrypt-and-MAC, phân tích các thuộc tính bảo mật và ý nghĩa thực tiễn của chúng. Hướng dẫn cũng đề cập đến các chế độ mã hóa xác thực tiêu chuẩn như GCM, CCM và EAX, cùng với đặc điểm hiệu suất của chúng. Cuối cùng, tài liệu nhấn mạnh tầm quan trọng của việc triển khai đúng cách để tránh các lỗ hổng như padding oracle, kết luận rằng Encrypt-then-MAC nhìn chung là phương pháp mạnh mẽ nhất.

![Sổ tay Kỹ năng nhận diện & phòng chống lừa đảo trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8271760665726.jpg)

![Cẩm nang An toàn trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8031760666413.jpg)