Bảo mật cơ bản về DNS

Trong phần trước của bài này chúng tôi đã giới thiệu cho bạn một số

khái niệm bảo mật cơ bản về DNS. Một trong những các khái niệm bảo

mật gồm DNS Active Directory được tích hợp và thiết lập môi trường

DNS an toàn hơn với truyền thông DHCP. Ngoài ra còn có một số cấu

hình mạnh và cho phép bạn dễ dàng tạo môi trường DNS. Không nên dừng ở

đây! bởi vì đó mới chỉ là bề mặt của vấn đề bảo mật môi trường DNS. Trong

mỗi phần của bài này chúng ta sẽ đi sâu hơn vào DNS và cơ sở dữ liệu DNS

được bảo mật như thế nào, đặt biệt là việc truyền thông với các máy chủ

DNS. Các máy chủ DNS phải truyền thông để nâng cấp cơ sở dữ liệu lên máy

chủ DNS khác. Sự truyền thông này có thể là một giải pháp tốt cho một kẻ

tấn công tấn xâm nhập vào các yếu điểm bị lộ này. Nếu bạn đề phòng trước

và thiết lập các cấu hình DNS bảo mật thì sự phô bày lỗ hổng có thể sẽ giảm.

Di chuyển vùng

Khi nói đến vùng DNS, bạn phải hiểu là có nhiều loại vùng khác nhau có thể

thiết lập bên trong môi trường DNS. Mặc dù chúng ta cần tập trung vào một

số vùng có thể, nhưng tôi vẫn đưa ra một danh sách tất cả các vùng mà bạn

có thể thiết lập trong DNS.

Active Directory integrated Zone

Primary Zone

Secondary Zone

Stub Zone

Trong phần trước chúng ta đã được giới thiệu về vùng tích hợp Active

Directory. Trong phần này, chúng ta sẽ thảo luận quanh các chức năng vùng

tích hợp Active Directory như một vùng chủ yếu. Lý do cho vấn đề này: mục

chủ yếu (vùng tích hợp Active Directory) là vùng thực hiện viết cơ sở dữ liệu

DNS. Các vùng thứ yếu không thực hiện công việc này mà chúng chỉ nhận

các bản nâng cấp từ vùng DNS chủ yếu. Các nâng cấp từ vùng chủ yếu vào

vùng thứ yếu được gọi là di chuyển vùng.

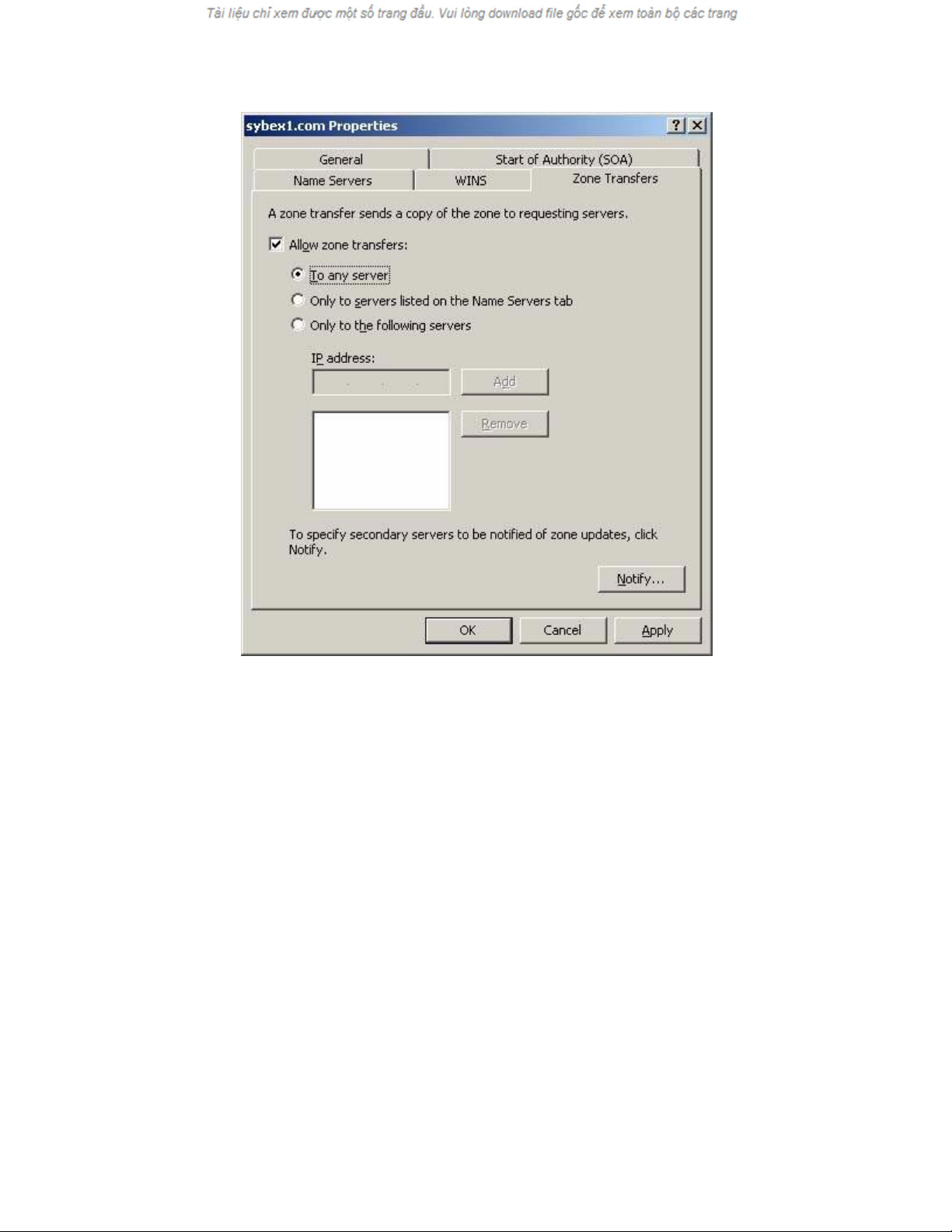

Giao diện sự di chuyển vùng khá rõ ràng thông qua các tùy chọn của bạn, có

thể thấy được điều này qua hình 1. Bạn có thể cho phép bất kỳ máy chủ DNS

nào nhận các nội dung của vùng chủ yếu hoặc hạn chế nó để chỉ có thể chọn

một số DNS nhất định. Rõ ràng, với các mục đích bảo mật, bạn sẽ muốn hạn

chế phạm vi của các máy chủ DNS được phép nhận địa chỉ IP và tên miền

của tất cả máy tính trong tổ chức của bạn.

Hình 1: Giao diện di chuyển vùng cho Windows DNS

Bảo mật di chuyển vùng

Bạn cũng có thể thay đổi khái niệm bảo mật các di chuyển vùng DNS sang

một mức khác. Việc làm cho DNS an toàn hơn không phải là khái niệm triệt

để, hầu hết các công ty ngày nay đều thực hiện các cấu hình bổ sung để bảo

vệ sự di chuyển vùng DNS của họ. Có một số tùy chọn để bảo vệ DNS và sự

di chuyển vùng. Tuy nhiên chìa khóa của vấn đề vẫn là cách thiết lập môi

trường DNS như thế nào.

Đầu tiên là sử dụng IPSec hoặc một đường hầm VPN giữa các máy chủ DNS

để cho phép truyền thông mã hóa cơ sở dữ liệu DNS trong khi nó được gửi

xuyên qua toàn bộ mạng. IPSec là cách truyền thông rất chung giữa các máy

chủ DNS trên cùng một mạng. Nếu việc truyền thông giữa các máy chủ DNS

của bạn phải đi qua một mạng không an toàn thì một VPN sẽ được sử dụng.

Nếu bạn sử dụng một VPN để bảo vệ dữ liệu xuyên qua một mạng không

được bảo vệ thì cách mà người ta vẫn thường dùng đó là sử dụng L2TP.

L2TP sử dụng một thuật toán mã hóa an toàn dữ liệu khi nó được gửi đi trên

mạng.

Tùy chọn khác để bảo vệ dữ liệu khi nó được gửi đi trên mạng từ một máy

chủ DNS này sang một máy chủ DNS khác là sử dụng sự tích hợp Active

Directory. Phương pháp này yêu cầu các máy chủ DNS phải hoạt động trong

cùng một miền Active Directory. Nó cũng yêu cầu DNS chạy trên một điều

khiển miền. Các lợi ích mang lại khá đáng kể bởi vì dữ liệu được lưu và tái

tạo thông qua sự tái tạo Active Directory, bên cạnh đó dữ liệu được mã hóa

khi được gửi đi trên mạng từ máy chủ DNS này sang máy chủ DNS khác. Lợi

![Đề cương bài giảng Mã hóa [chuẩn SEO]](https://cdn.tailieu.vn/images/document/thumbnail/2020/20201202/kethamoi9/135x160/4791606897384.jpg)

![Trojan và Backdoor: Module 06 [Hướng Dẫn Chi Tiết]](https://cdn.tailieu.vn/images/document/thumbnail/2018/20181012/tranhanh9196/135x160/1571539335347.jpg)

![Sổ tay Kỹ năng nhận diện & phòng chống lừa đảo trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8271760665726.jpg)