1

BẢO MẬT THÔNG TIN

BÀI 3:

MÃ HÓA ĐỐI XỨNG

HIỆN ĐẠI

Nguyễn Hữu Thể

2

Nội dung

1. TinyA5/1

2. A5/1

3. TinyRC4

4. RC4

Mã hóa cổ điển

bản tin ngôn ngữ,

một đơn vị mã hóa là chữ cái,

phương thức thay thế hay phương thức hoán vị.

Thông tin ngày ngày nay

HTML, hình ảnh, video, âm thanh…

=> Biểu diễn trên máy vi tính dưới dạng một dãy các số nhị

phân.

Trong máy tính: chữ cái được biểu diễn bằng mã ASCII.

3

Ví dụ:

Bản tin: attack

Mã ASCII: 97 116 116 97 99 107

Biểu diễn nhị phân: 01100001 01110100 01110100 01100001

01100011 01101011

4

Mã hóa đối xứng hiện đại

Ví dụ mã hóa đối xứng hiện đại

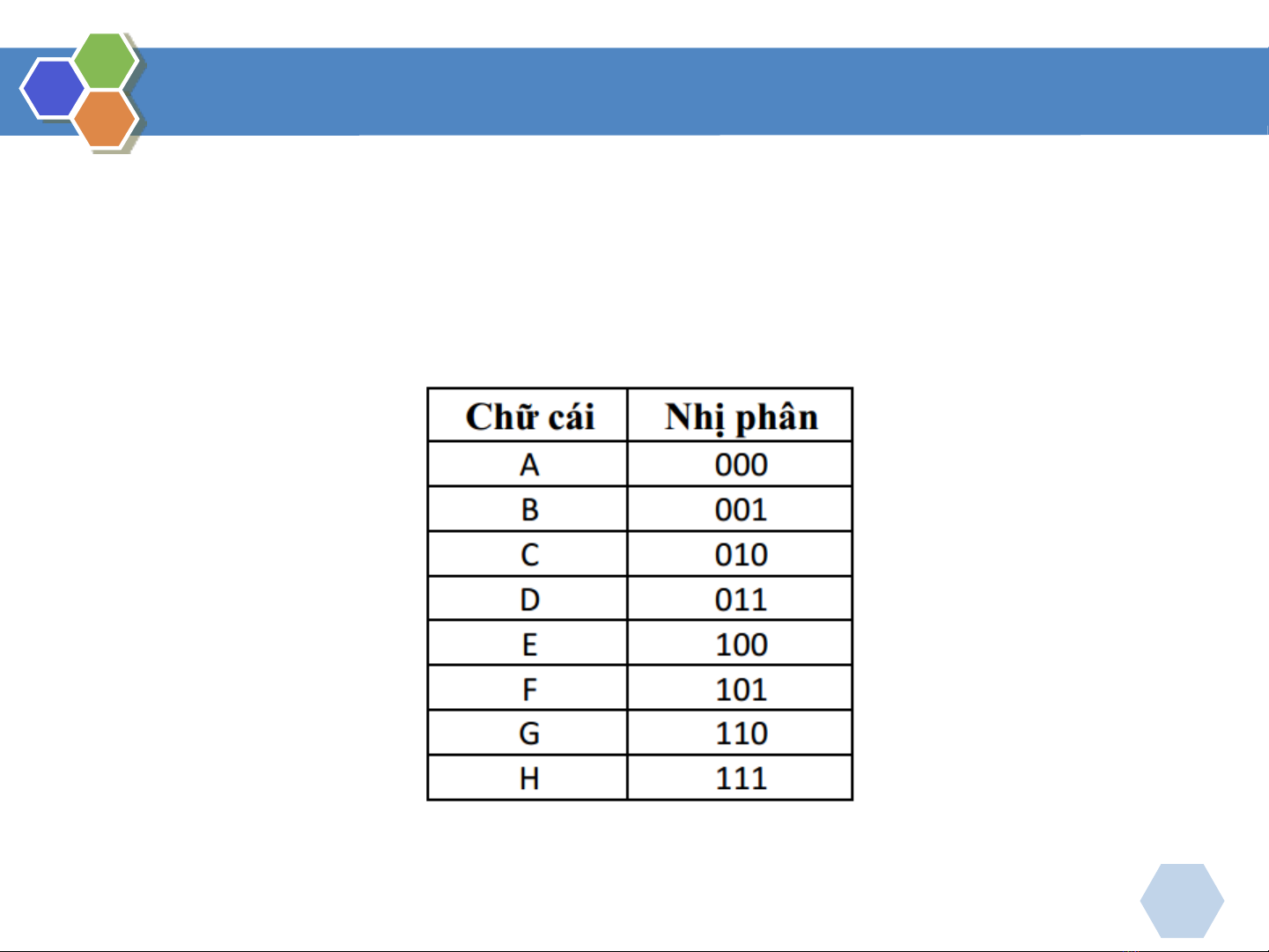

Bản rõ là các chữ cái của một ngôn ngữ gồm có 8 chữ cái A,

B, C, D, E, F, G, H trong đó mỗi chữ cái được biểu diễn bằng 3

bít.

Nếu có bản rõ là “head” => nhị phân là: 111100000011

5

![Sổ tay Kỹ năng nhận diện & phòng chống lừa đảo trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8271760665726.jpg)

![Cẩm nang An toàn trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8031760666413.jpg)

![Câu hỏi ôn tập An toàn mạng [năm hiện tại]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20250702/kimphuong555/135x160/56191751442800.jpg)