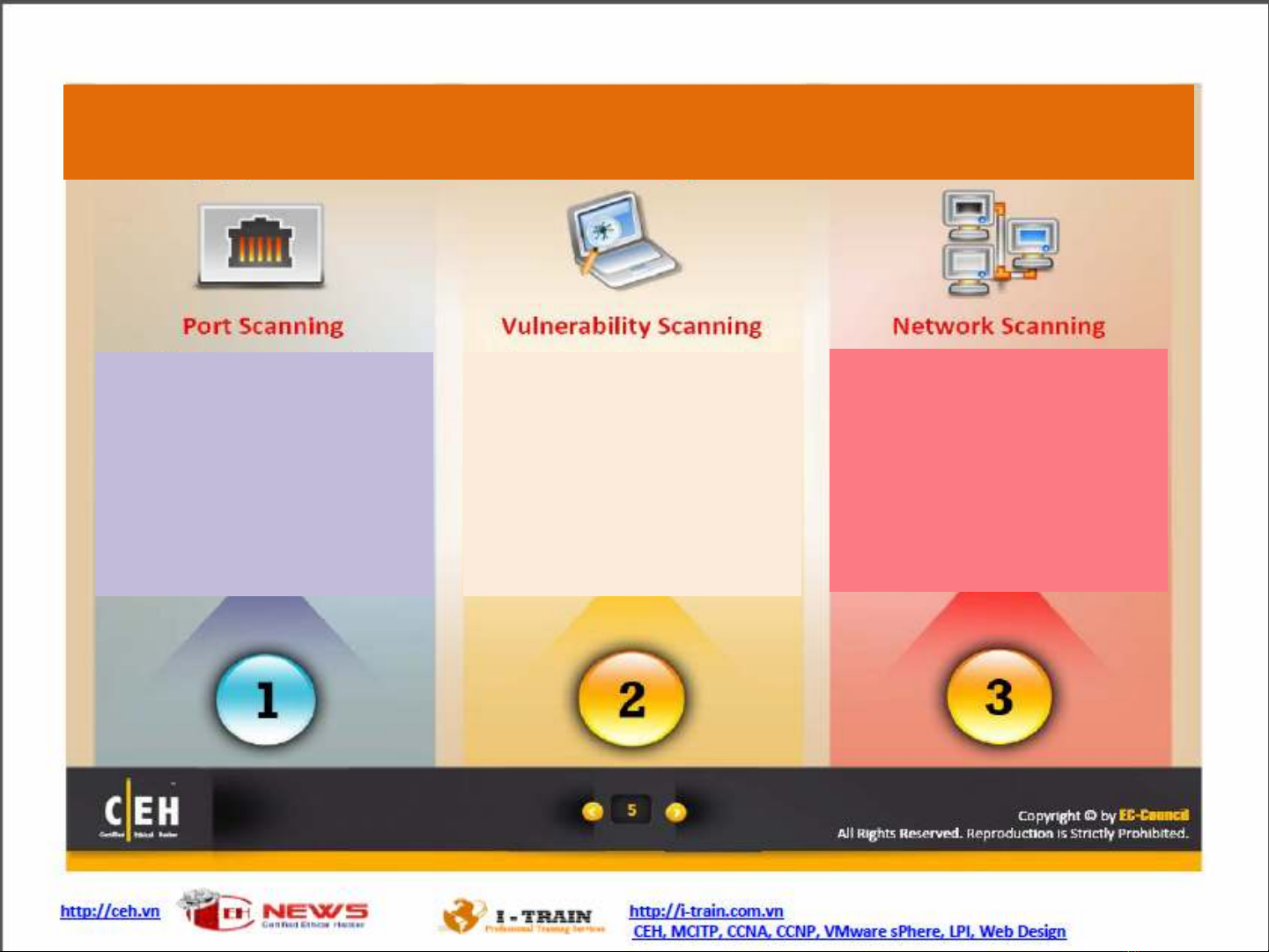

Quét

Mạng

Địa

chỉ

IP và

các

cổng

mở

trên

máy

chủ

Hệ điều hành

và

kiến

trúc

hệ

thống

Dịch vụ đang

chạy

trên máy

-

Quét

mạng

dùng

để

chỉ

các

quy

trình

xác

định

địachỉ

các

host, cổng,

hay các

dịch

vụ

trên

mạng

-

Quét là

một trong

các thành phầncủa việc thu thập

thông

tin cho

kẻ

tấn công

để

tạo ra mộthồ

sơ

cá

nhân

của tổ

chức,

mụctiêucầntấn

công