CÂU HỎI VÀ BÀI TẬP AN NINH MẠNG

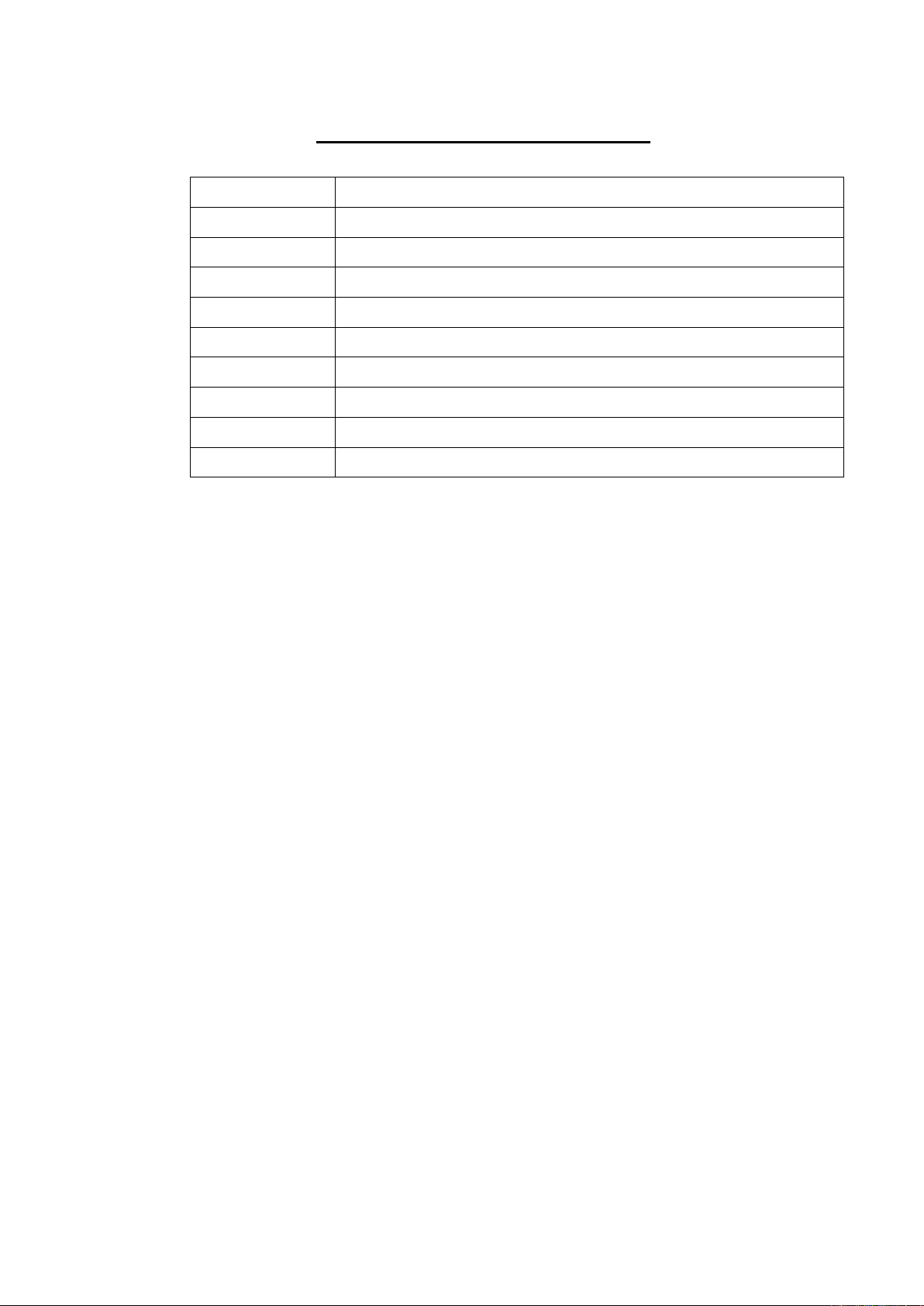

Bảng 1.1: Một số dịch vụ phổ biến trên TCP

Cổng

Dịch vụ

20

FTP, kênh điều khiển (Control port)

21

FTP, kênh dữ liệu (Data port)

22

Secure Shell (SSH)

23

Telnet

25

Simple Mail Transfer Protocol (SMTP)

80

HyperText Transfer Protocol (HTTP)

110

Post Office Protocol, version 3 (POP3)

143

Internet Message Access Protocol

443

Secure Sockets Layer (SSL)

A- Câu hỏi trắc nghiệm

Câu 1.

Thế nào là tính bảo mật của hệ thống thông tin?

a- Là đặc tính của hệ thống trong đó thông tin được giữ bí mật không cho ai truy

xuất.

b- Là đặc tính của hệ thống trong đó tất cả thông tin được lưu trữ dưới dạng mật mã.

c- Là đặc tính của hệ thống trong đó chỉ có những người dùng được cho phép

mới có thể truy xuất được thông tin

d- Tất cả đều đúng

Câu 2.

Chọn câu đúng khi nói về tính bảo mật của hệ thống thông tin:

a- Một hệ thống đảm bảo tính bí mật (confidential) là một hệ thống an toàn (secure).

b- Tính bí mật của thông tin bao gồm tính bí mật về sự tồn tại của thông tin và

tính bí mật nội dung thông tin.

c- Tính bí mật của thông tin bao gồm tính bí mật về nội dung thông tin và tính bí

mật về nguồn gốc thông tin.

d- Tất cả đều sai.

Câu 3.

Thế nào là tính toàn vẹn của hệ thống thông tin?

a- Là đặc tính của hệ thống trong đó thông tin không bị sửa đổi hoặc xoá bỏ bởi

người sử dụng.

b- Là đặc tính của hệ thống trong đó thông tin không bị thay đổi theo thời gian

c- Là đặc tính của hệ thống trong đó thông tin không bị truy xuất bởi những người

không được phép.

d- Là đặc tính của hệ thống trong đó thông tin không bị thay đổi, hư hỏng hay

mất mát.

Câu 4.

Chọn câu đúng khi nói về tính toàn vẹn của thông tin:

a- Một hệ thống an toàn là một hệ thống đảm bảo tính toàn vẹn của thông tin.

b- Tính toàn vẹn của thông tin bao gồm toàn vẹn về nội dung và toàn vẹn về nguồn

gốc thông tin.

c- Tính toàn vẹn của thông tin bao gồm toàn vẹn về nội dung và sự tồn tại của thông

tin.

d- Câu a và b.

Câu 5.

Các cơ chế đảm bảo tính toàn vẹn của thông tin:

a- Gồm các cơ chế ngăn chặn và cơ chế phát hiện các vi phạm về toàn vẹn

thông tin.

b- Mật mã hoá toàn bộ thông tin trong hệ thống.

c- Lưu toàn bộ thông tin trong hệ thống dưới dạng nén.

d- Tất cả các cơ chế trên.

Câu 6.

Hành vi nào sau đây ảnh hưởng đến tính toàn vẹn của hệ thống thông tin:

a- Một sinh viên sao chép bài tập của một sinh viên khác.

b- Virus xóa mất các tập tin trên đĩa cứng.

c- Mất điện thường xuyên làm hệ thống máy tính làm việc gián đọan.

d- Tất cả các hành vi trên.

Câu 7.

Hành vi nào sau đây ảnh hưởng đến tính khả dụng của hệ thống thông tin:

a- Một sinh viên sao chép bài tập của một sinh viên khác.

b- Virus xóa mất các tập tin trên đĩa cứng.

c- Mất điện thường xuyên làm hệ thống máy tính làm việc gián đọan.

d- Tất cả các hành vi trên.

Câu 8.

Hành vi nào sau đây ảnh hưởng đến tính bí mật của hệ thống thông tin:

a- Một sinh viên sao chép bài tập của một sinh viên khác.

b- Virus xóa mất các tập tin trên đĩa cứng.

c- Mất điện thường xuyên làm hệ thống máy tính làm việc gián đọan.

d- Tất cả các hành vi trên.

Câu 9.

Các cơ chế bảo vệ tính bí mật của thông tin:

a- Mật mã hoá toàn bộ thông tin trong hệ thống.

b- Xây dựng các cơ chế điều khiển truy xuất (access control) phù hợp.

c- Lắp đặt các phương tiện bảo vệ hệ thống thông tin ở mức vật lý.

d- Tất cả các cơ chế trên.

Câu 10.

Thế nào là tính khả dụng của hệ thống thông tin?

a- Là tính sẵn sàng của thông tin trong hệ thống cho mọi nhu cầu truy xuất.

b- Là tính sẵn sàng của thông tin trong hệ thống cho các nhu cầu truy xuất hợp

lệ.

c- Là tính dễ sử dụng của thông tin trong hệ thống.

d- Tất cả đều sai.

Câu 11.

Thế nào là nguy cơ đối với hệ thống thông tin?

a- Là các sự kiện, hành vi ảnh hưởng đến sự an toàn của hệ thống thông tin.

b- Là các thiệt hại xảy ra đối với hệ thống thông tin

c- Là các hành vi vô ý của người sử dụng làm ảnh hưởng đến tính khả dụng của hệ

thống thông tin.

d- Tất cả đều đúng.

Câu 12.

Các nguy cơ nào sau đây có thể ảnh hưởng đến tính khả dụng của hệ thống thông tin:

a- Thiết bị không an toàn.

b- Các tấn công từ chối dịch vụ (DoS và DDoS).

c- Virus và các loại phần mềm phá hoại khác trên máy tính.

d- Tất cả các nguy cơ trên.

Câu 13.

Chọn câu sai khi nói về các nguy cơ đối với sự an toàn của hệ thống thông tin:

a- Những kẻ tấn công hệ thống (attacker) có thể là con người bên trong hệ thống.

b- Người sử dụng không được huấn luyện về an toàn hệ thống cũng là một nguy cơ

đối với hệ thống.

c- Một hệ thống không kết nối vào mạng Internet thì không có các nguy cơ tấn

công.

d- Xâm nhập hệ thống (intrusion) có thể là hành vi xuất phát từ bên ngoài hoặc từ

bên trong hệ thống.

Câu 14.

Chọn câu đúng khi nói về các nguy cơ và rủi ro đối với hệ thống thông tin:

a- Tất cả các rủi ro đều có ít nhất một nguy cơ đi kèm với nó.

b- Có thể ngăn chặn rủi ro bằng cách ngăn chặn các nguy cơ tương ứng.

c- Mục tiêu của an toàn hệ thống là ngăn chặn tất cả các rủi ro xảy ra trên hệ thống.

d- Tất cả các câu trên.

Câu 15.

Nguyên tắc xây dựng một hệ thống bảo mật:

a- Áp dụng các cơ chế an toàn phù hợp với hệ thống.

b- Xây dựng các chính sách an toàn chặt chẽ.

c- Xây dựng chính sách bảo mật và triển khai các cơ chế để đảm bảo chính

sách đó.

d- Tất cả đều đúng.

Câu 16.

Mục tiêu của chính sách bảo mật hệ thống:

a- Xác định các trạng thái an toàn mà hệ thống cần đảm bảo.

b- Ngăn chặn các nguy cơ đối với hệ thống.

c- Hạn chế các rủi ro đối với hệ thống.

d- Tất cả các câu trên.

Câu 17.

Mục tiêu của an tòan hệ thống theo thứ tự ưu tiên giảm dần:

a- Ngăn chặn, phát hiện, phục hồi.

b- Phát hiện, ngăn chặn, phục hồi.

c- Phát hiện và ngăn chặn.

d- Phát hiện và phục hồi.

Câu 18.

Chọn câu đúng khi nói về các mô hình điều khiển truy xuất (access control):

a- MAC là cơ chế điều khiển bắt buộc được áp dụng cho toàn hệ thống

b- Cơ chế quản lý theo nhóm trên Windows 2000 là một dạng thực thi tương đương

với cơ chế RBAC.

c- Đa số các hệ điều hành đều có thực hiện mô hình DAC.

d- Tất cả đều đúng.

Câu 19.

Các cơ chế xác thực thông dụng trong hệ thống thông tin:

a- Dùng các cơ chế quản lý truy xuất tập tin trên đĩa cứng.

b- Dùng cơ chế phân quyền cho người sử dụng.

c- Dùng user-name/password.

d- Tất cả đều sai.

Câu 20.

Các giao thức xác thực thông dụng trong hệ thống thông tin:

a- Kerberos

b- CHAP

c- Cả hai đều sai

d- Cả hai đều đúng..

Câu 21.

Chức năng của cơ chế kiểm tra (auditing) trên hệ thống:

a- Ghi lại (Logger), phân tích (Analyzer) và thông báo (Notifier).

b- Theo dõi và ghi nhận các sự kiện và hành vi diễn ra trên hệ thống.

c- Cung cấp thông tin để phục hồi hệ thống khi có sự cố.

d- Cung cấp thông tin làm chứng cứ cho các hành vi vi phạm chính sách an toàn hệ

thống.

Câu 22.

Chọn câu đúng:

a- Tấn công kiểu Interception tác động vào đặc tính toàn vẹn của hệ thống thông tin.

b- Modification là kiểu tấn công vào đặc tính bí mật của hệ thống thông tin.

c- Tấn công bằng hình thức giả danh (farbrication) tác động đến đặc tính toàn

vẹn của thông tin.

d- Vấn đề phủ nhận hành vi (repudiation) là một hình thức tấn công hệ thống kiểu

Interruption.

Câu 23.

Phương thức tấn công nào ngăn chặn các user hợp lệ truy xuất các tài nguyên hệ thống?

a- Sniffing

b- Spoofing

c- DoS

d- Man-In-The-Middle.

Câu 24.

Chọn câu đúng:

a- Có thể ngăn chặn các tấn công tràn bộ đệm (buffer overflow) bằng các phần mềm

antivirus.

b- Có thể ngăn chặn các tấn công tràn bộ đệm bằng cách cài đặt firewall.

c- Tất cả các phần mềm viết bằng ngôn ngữ C đều có chứa lỗi tràn bộ đệm.

d- Lỗi tràn bộ đệm chỉ xảy ra trên các phần mềm có nhập liệu từ người dùng.

Câu 25.

Một máy tính nghe lén thông tin trên mạng và dùng các thông tin này để xâm nhập trái

phép vào một hệ thống thông tin, đây là phương thức tấn công nào?

a- Spoofing

b- Replay

c- Man-In-The-Middle

d- Sniffing

Câu 26.

Phương thức tấn công nào sau đây không dựa trên bản chất của giao thức TCP/IP:

a- SYN/ACK flooding

b- TCP sequence number attack

c- ICMP attack

d- Software exploitation

Câu 27.

Chọn câu đúng khi nói về các phương thức tấn công bằng phần mềm độc (malicious

code):

a- Virus có thể tự sao chép và lan truyền thông qua mạng máy tính.

b- Worm là loại phần mềm độc hoạt động dựa vào một phần mềm khác.

c- Trojan horse là một loại phần mềm độc nhưng có tên giống như các tập tin

bình thường.

d- Logic bomb không thể phá hoại hệ thống nếu đồng hồ hệ thống luôn chậm hơn

thời gian hiện hành.

Câu 28.

Chọn câu đúng khi nói về firewall:

a- Firewall chỉ có thể ngăn chặn các tấn công từ bên ngoài hệ thống.

b- Tất cả các gói dữ liệu đi qua firewall đều bị đọc toàn bộ nội dung, nhờ đó firewall

mới có cơ sở để phân biệt các tấn công với các loại lưu lượng khác.

c- Nếu mở tất cả các cổng (port) trên firewall thì firewall sẽ hoàn toàn bị vô hiệu

hoá.

d- Tất cả đều đúng.

Câu 29.

Ứng dụng nào sau đây có chức năng thay đổi địa chỉ IP của tất cả các gói dữ liệu đi qua

nó:

![Đề thi cuối kì Nhập môn Mạng máy tính: Tổng hợp [Năm]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251110/nminhthoi53@gmail.com/135x160/38281762757217.jpg)

![Câu hỏi ôn tập An toàn mạng môn học: Tổng hợp [mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20250919/kimphuong1001/135x160/30511758269273.jpg)

![Câu hỏi ôn tập Mạng máy tính và truyền thông dữ liệu: Tổng hợp [Năm]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20250702/kimphuong555/135x160/2881751422201.jpg)