Bài giảng môn học:

AN NINH MẠNG

TRƯỜNG ĐẠI HỌC NGUYỄN TẤT THÀNH

KHOA CÔNG NGHỆ THÔNG TIN

Số tín chỉ: 3

Tổng số tiết: 60 tiết

(30 LT + 30 TH)

Giảng viên: ThS. Phạm Đình Tài

Tel: 0985733939

Email: pdtai@ntt.edu.vn

Môn học: AN NINH MẠNG

Các kỹ thuật tấn công mạng.

Bài 1

Các kỹ thuật mã hóa và xác thực

Bài 2

Triển khai hệ thống Firewall

Bài 3

Chứng thực trên Firewall

Bài 4

Thiết lập các chính sách truy cập

Bài 5

Bảo vệ Server công cộng

Bài 6

Bảo mật truy cập từ xa

Bài 7

- 2 -

Bài 2: Các kỹ thuật mã hóa và xác thực

Mã hóa khóa đối xứng

Mã hóa khóa bất đối xứng

Chứng thư số (Certificate Authority)

Chữ ký số (Digital Sign)

Hàm băm (hash)

Trao đổi khóa

Mục tiêu của an toàn thông tin

• Tiêu chuẩn an toàn thông tin:

• An toàn thông tin là các biện pháp nhằm bảo mật thông tin

Legal Framework

People Procedur

es Policy Technolo

gy

Information Security

Confidentialit

yIntegrity Availability

Authenticity Non-repudiation

ISO/IEC-27001:2005

Accountability Reliability

Mục tiêu của an toàn thông tin

• Lớp nền tảng của an toàn thông tin:

• Tính bí mật (Confidentiality)

• Chỉ những người được phân quyền mới có thể truy cập được dữ liệu.

• Mã hóa dữ liệu trước khi truyền từ nơi này sang nơi khác.

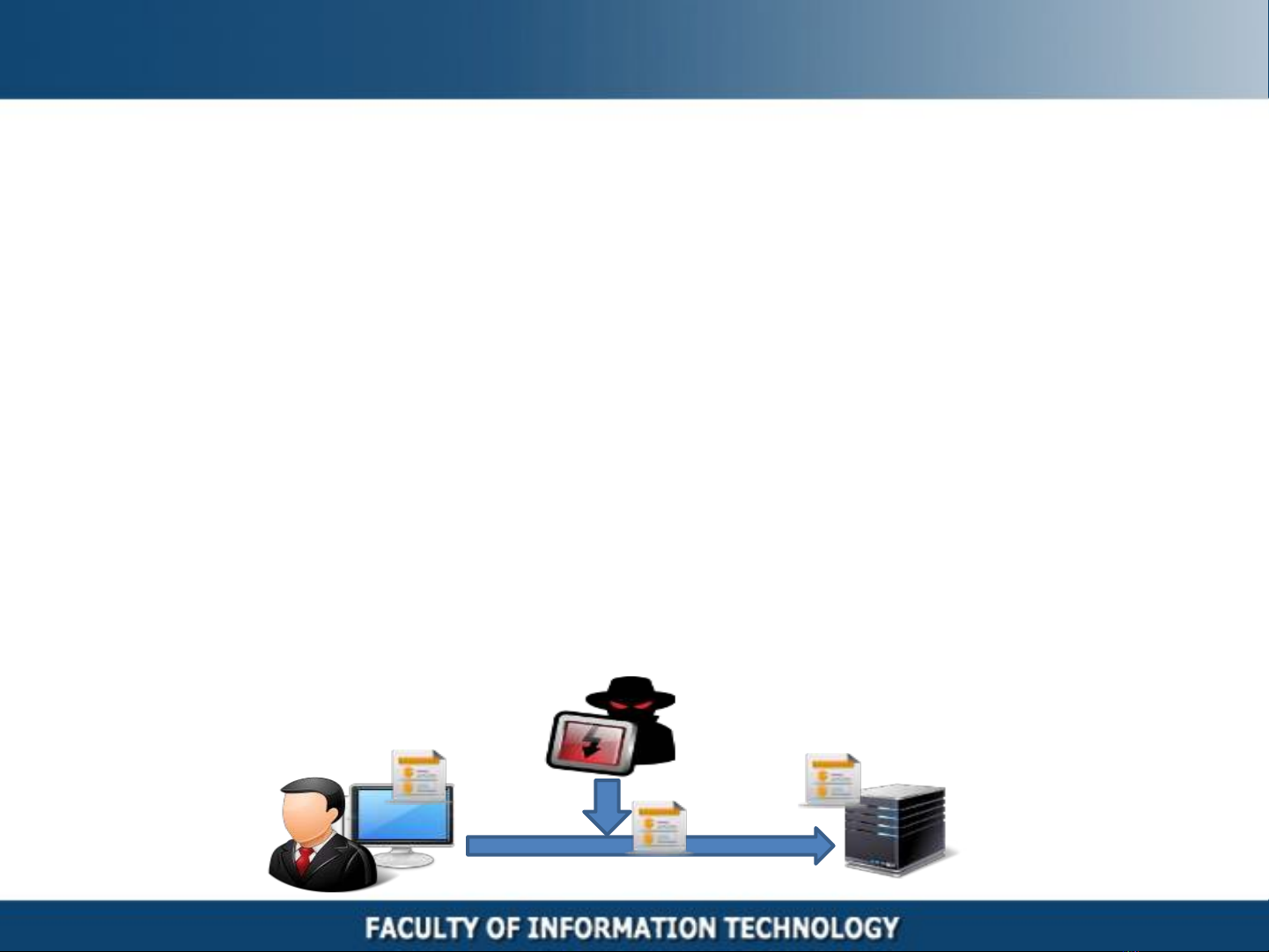

• Tính toàn vẹn (Integrity)

• Người nhận sẽ xác minh sự toàn vẹn của dữ liệu.

• Đảm bảo dữ liệu không bị thay đổi trên đường truyền.

• Tính sẵn sàng (Avaibility)

• Đảm bảo dữ liệu luôn trong tình trạng sẵn sàng khi người dùng có nhu

cầu truy cập.

5

5

$10

0

$10.0

00

$10.0

00

![Sổ tay Kỹ năng nhận diện & phòng chống lừa đảo trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8271760665726.jpg)

![Cẩm nang An toàn trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8031760666413.jpg)