Hướng Dẫn Ôn Tập và Đề Thi Tự Luận

Mẫu - An Toàn Thông Tin Kế Toán

Tài liệu này được biên soạn nhằm cung cấp một bộ đề thi tự luận mẫu cùng với gợi ý đáp

án chi tiết và bảng thuật ngữ, dựa trên các nội dung trọng tâm thường xuất hiện trong các kỳ

thi trước đây và các chủ đề cốt lõi của môn học An Toàn Thông Tin Kế Toán. Mục tiêu là

giúp người học hệ thống hóa kiến thức và rèn luyện kỹ năng phân tích, giải quyết vấn đề.

--------------------------------------------------------------------------------

Phần I: Đề Thi Tự Luận Mẫu

Thời gian làm bài: 90 phút Lưu ý: Thí sinh không được sử dụng tài liệu.

Câu 1 (2.0 điểm): Mô hình Khối cầu an toàn (Sphere of Security) Trình bày mô hình Khối

cầu an toàn (Sphere of Security). Phân tích ý nghĩa của các lớp bảo vệ trong mô hình và

mối quan hệ của nó với khái niệm "Phòng thủ sâu" (Defense in Depth).

Câu 2 (2.0 điểm): Các loại nguy cơ Liệt kê và trình bày nội dung chi tiết về 12 loại nguy cơ

(threats) đối với an toàn thông tin. Cho ví dụ minh họa cụ thể cho từng loại.

Câu 3 (2.0 điểm): Chương trình SETA Có hai quan điểm trái ngược về chương trình

SETA.

● Sinh viên A cho rằng: "Chương trình nâng cao nhận thức về an toàn (Awareness)

là một trong những chương trình ít được thực hiện thường xuyên nhất nhưng mang

lại nhiều lợi ích nhất".

● Sinh viên B lại nói: "Chương trình nâng cao nhận thức (Awareness) nên được diễn

ra thường xuyên nhất nhưng lại ít mang lại lợi ích nhất".

Bằng kiến thức đã học, hãy cho biết bạn đồng ý với quan điểm nào? Giải thích. Trình bày

các thành phần của một chương trình SETA (Security Education, Training, and Awareness)

và cách thức triển khai hiệu quả trong tổ chức.

Câu 4 (2.0 điểm): Quy trình Quản lý rủi ro và Bảng TVA

a. Trình bày chi tiết các giai đoạn chính của quy trình quản lý rủi ro trong an toàn thông tin.

b. Bảng TVA (Threats-Vulnerabilities-Assets) là gì? Trình bày mục đích, cấu trúc và cách sử

dụng của bảng TVA trong giai đoạn Xác định rủi ro.

Câu 5 (2.0 điểm): Các chiến lược phản ứng rủi ro Khi một tổ chức đã xác định và đánh

giá rủi ro, có những chiến lược phản ứng rủi ro (risk response strategies) nào có thể được

áp dụng? Trình bày chi tiết về các chiến lược này và nêu cơ sở để lựa chọn mỗi chiến lược

đó.

--------------------------------------------------------------------------------

Phần II: Gợi Ý Đáp Án Chi Tiết

Câu 1: Mô hình Khối cầu an toàn (Sphere of Security)

Mô hình Khối cầu an toàn là một khuôn mẫu an toàn, minh họa cách thức thông tin bị tấn

công từ nhiều nguồn khác nhau và các lớp bảo vệ cần được thiết lập.

1. Trình bày mô hình:

● Tâm điểm: Thông tin, là tài sản quan trọng nhất, nằm ở trung tâm của khối cầu.

● Các lớp truy cập: Phạm vi bên trái của mô hình minh họa các cách người dùng truy

cập thông tin, ví dụ như đọc bản cứng của tài liệu hoặc truy cập thông tin qua hệ

thống. Thông tin luôn có nguy cơ bị tấn công khi con người hoặc hệ thống máy tính

có thể truy cập.

● Các nguồn đe dọa: Mạng và Internet là những mối đe dọa gián tiếp. Kẻ tấn công từ

Internet phải đi qua các mạng cục bộ để tiếp cận thông tin.

● Các lớp bảo vệ: Giữa mỗi lớp của phạm vi an toàn phải tồn tại một lớp bảo vệ. Các

lớp này được thiết kế để bảo vệ tài sản thông tin:

○ Giữa con người và thông tin là lớp "chính sách và luật pháp" và "giáo dục và

huấn luyện".

○ Giữa hệ thống và thông tin là các biện pháp kiểm soát.

○ Giữa mạng và hệ thống máy tính là các biện pháp kiểm soát.

○ Giữa Internet và mạng nội bộ là các biện pháp kiểm soát.

2. Ý nghĩa và mối quan-hệ với "Phòng thủ sâu":

● Ý nghĩa: Mô hình cho thấy không có một biện pháp bảo vệ đơn lẻ nào là đủ. An toàn

thông tin phải được thiết kế và triển khai theo nhiều lớp, bao gồm ba lớp chính là

Chính sách (Policies), Con người (People), và Công nghệ (Technology) -

thường gọi là PPT.

● Mối quan-hệ với Phòng thủ sâu (Defense in Depth): Mô hình Khối cầu an toàn

củng cố và minh họa cho khái niệm "Phòng thủ sâu". Phòng thủ sâu là nguyên lý cơ

bản của kiến trúc an toàn, đòi hỏi một tổ chức phải thiết lập nhiều lớp kiểm soát an

ninh và các biện pháp bảo vệ. Khi một lớp bị xuyên thủng, các lớp tiếp theo sẽ tiếp

tục bảo vệ. Mô hình khối cầu cho thấy rõ việc sử dụng nhiều cách kiểm soát khác

nhau (chính sách, đào tạo, công nghệ) để bảo vệ thông tin ở trung tâm khỏi các mối

đe dọa từ nhiều nguồn khác nhau.

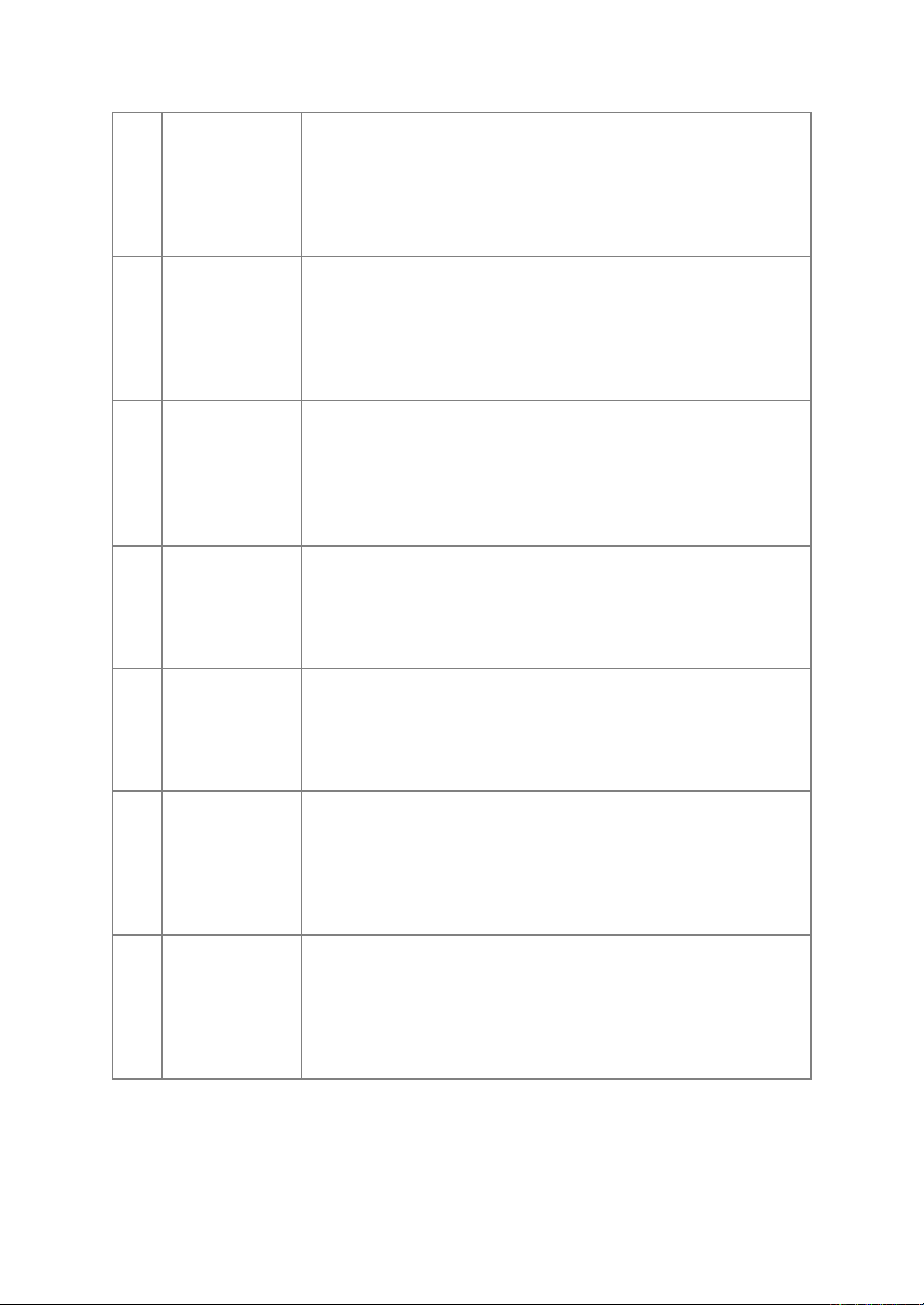

Câu 2: 12 loại nguy cơ đối với an toàn thông tin

Dưới đây là 12 loại nguy cơ chính đối với an toàn thông tin và ví dụ minh họa:

STT

Các loại nguy

cơ

Nội dung và Ví dụ minh họa

1

Xâm phạm tài

sản trí tuệ

Là việc tạo ra, sở hữu, và kiểm soát các ý tưởng ban đầu. Các

hành vi vi phạm bao gồm: ăn cắp bản quyền phần mềm (sao

chép, cài đặt trái phép), vi phạm bản quyền thương hiệu, bí mật

thương mại.

2

Sai lệch về

chất lượng

dịch vụ

Xảy ra khi sản phẩm hoặc dịch vụ từ nhà cung cấp không được

cung cấp như mong đợi. Ví dụ: mất điện đột ngột, gián đoạn kết

nối Internet từ nhà cung cấp ISP, dịch vụ đám mây ngừng hoạt

động.

3

Gián điệp hoặc

kẻ xâm nhập

trái phép

Người không được phép cố gắng truy cập trái phép vào thông

tin. Ví dụ: tin tặc (hacker) sử dụng kỹ thuật để vượt qua tường

lửa, gián điệp công nghiệp cài phần mềm theo dõi để lấy cắp bí

mật kinh doanh.

4

Những tác

động từ thiên

nhiên

Các sự kiện bất khả kháng như cháy nổ, lũ lụt, động đất, sấm

sét. Ví dụ: một trận lụt làm hỏng trung tâm dữ liệu của công ty.

5

Lỗi con người

/ sai sót

Các hành vi không có chủ đích xấu nhưng gây ra thiệt hại. Ví dụ:

nhân viên vô tình xóa một cơ sở dữ liệu quan trọng, nhập sai dữ

liệu, hoặc gửi email chứa thông tin nhạy cảm cho sai người.

6

Cưỡng đoạt

thông tin

Kẻ tấn công đánh cắp thông tin và yêu cầu tiền chuộc để trả lại

hoặc không tiết lộ. Ví dụ: tấn công bằng ransomware mã hóa

toàn bộ dữ liệu của công ty và đòi tiền chuộc để cung cấp khóa

giải mã.

7

Phá hoại

Các hành vi cố ý phá hủy hệ thống hoặc thông tin. Ví dụ: một

nhân viên bất mãn cố tình phá hủy máy chủ, hoặc một hacktivist

làm thay đổi giao diện trang web của công ty để phản đối chính

sách.

8

Tấn công có

chủ đích bằng

phần mềm

Sử dụng phần mềm được thiết kế để tấn công hệ thống. Ví dụ:

phát tán virus, worm, macro, thực hiện tấn công từ chối dịch vụ

(DoS/DDoS) làm quá tải hệ thống.

9

Lỗi phần cứng

Xảy ra khi nhà sản xuất phân phối thiết bị có lỗi. Ví dụ: ổ cứng

máy chủ bị lỗi đột ngột dẫn đến mất dữ liệu, bộ nguồn bị hỏng.

10

Lỗi phần mềm

Xảy ra khi mua phần mềm có lỗi ẩn hoặc lỗ hổng bảo mật chưa

được xác định. Ví dụ: một lỗ hổng trong hệ điều hành cho phép

kẻ tấn công nâng cấp đặc quyền và chiếm quyền kiểm soát hệ

thống.

11

Công nghệ lạc

hậu

Khi cơ sở hạ tầng công nghệ trở nên cũ, không còn được hỗ trợ

và không đáng tin cậy, tạo ra rủi ro. Ví dụ: sử dụng hệ điều hành

Windows XP không còn được vá lỗi bảo mật.

12

Trộm

Việc chiếm đoạt bất hợp pháp tài sản (hữu hình, điện tử, hoặc trí

tuệ). Ví dụ: trộm cắp máy tính xách tay của nhân viên, trộm cắp

dữ liệu khách hàng từ cơ sở dữ liệu.

Câu 3: Chương trình SETA

1. Phân tích quan điểm:

● Quan điểm của Sinh viên A là hợp lý và được ủng hộ bởi tài liệu. Nguồn tài liệu

có ghi: "Chương trình nâng cao nhận thức về an toàn là một trong những chương

trình ít được thực hiện thường xuyên nhất nhưng mang lại nhiều lợi ích nhất trong

một tổ chức, được thiết kế để giữ an toàn thông tin được đặt lên hàng đầu trong tâm

trí người dùng."

● Giải thích:

○ "Ít thường xuyên nhất": So với các hoạt động huấn luyện (Training) chuyên

sâu hoặc giáo dục (Education) dài hạn, các hoạt động nâng cao nhận thức

(Awareness) như poster, bản tin, video ngắn có thể không cần diễn ra liên tục

hàng ngày mà theo từng đợt, chiến dịch.

○ "Nhiều lợi ích nhất": Lỗi của nhân viên là một trong những mối đe dọa hàng

đầu. Việc nâng cao nhận thức giúp thay đổi hành vi của toàn bộ nhân viên,

tạo ra một "tường lửa người" (human firewall), giúp ngăn chặn các cuộc tấn

công phi kỹ thuật (social engineering), lừa đảo (phishing)... Đây là biện pháp

phòng thủ có chi phí thấp nhưng phạm vi ảnh hưởng rộng và hiệu quả cao

trong việc giảm thiểu các sự cố do con người vô tình gây ra.

● Quan điểm của Sinh viên B không hoàn toàn chính xác. Mặc dù nhận thức cần

được duy trì, việc thực hiện "thường xuyên nhất" có thể gây nhàm chán và phản tác

dụng. Lợi ích của nó không phải là "ít nhất", mà ngược lại, nó là nền tảng cho toàn

bộ văn hóa an toàn thông tin của tổ chức.

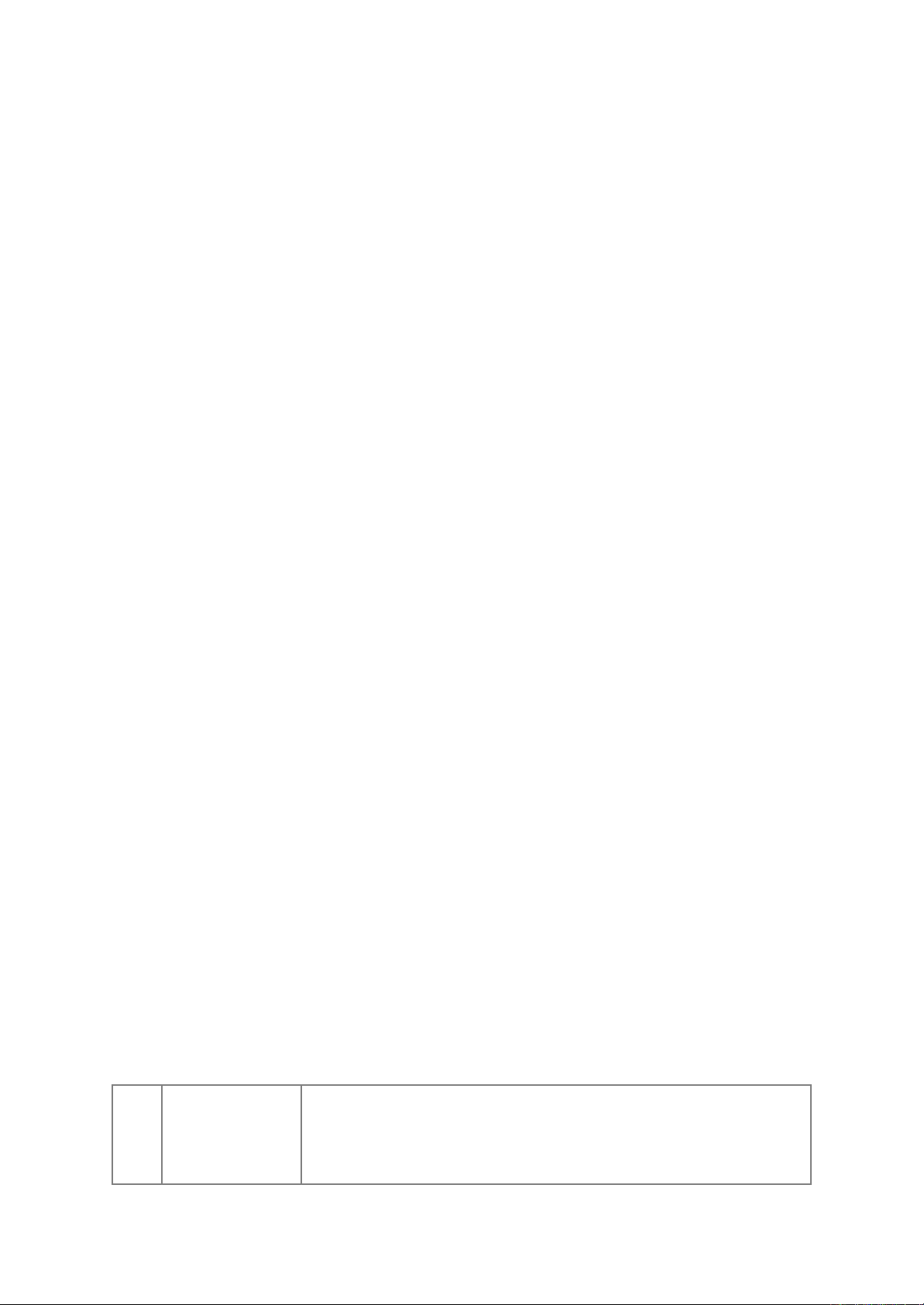

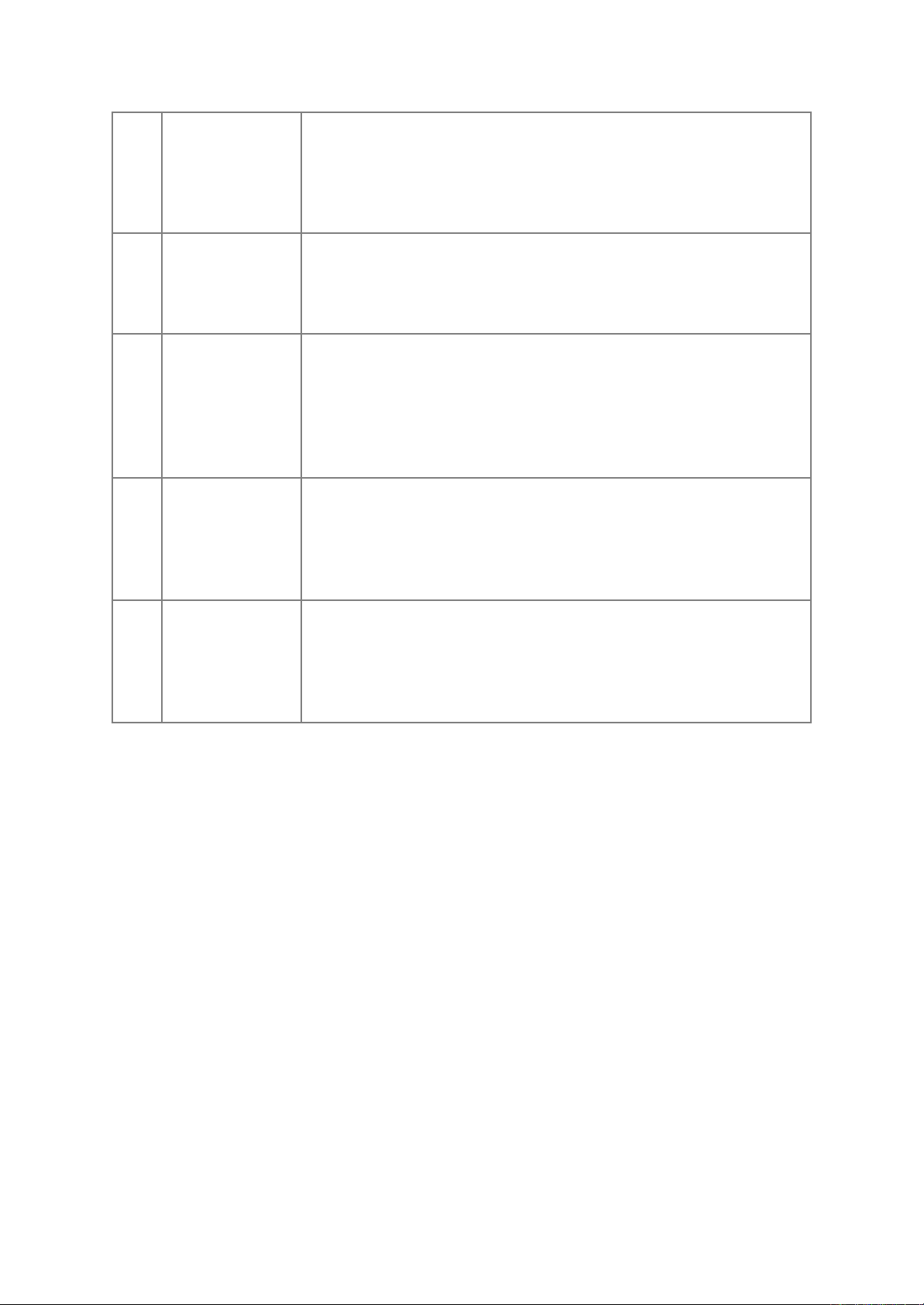

2. Các thành phần của chương trình SETA:

Thuộc

tính

Nhận thức (Awareness)

Huấn luyện (Training)

Giáo dục (Education)

Mục tiêu

Dạy nhân viên an toàn

là gì và họ nên làm gì

trong một số tình huống.

Dạy nhân viên cách họ

nên phản ứng khi gặp

các mối đe dọa cụ thể.

Dạy nhân viên tại sao tổ

chức lại có các biện pháp

an toàn và phản ứng theo

cách đó.

Cấp độ

Cung cấp thông tin cơ

bản về các mối đe dọa

và phản ứng.

Cung cấp kiến thức chi

tiết hơn, dạy các kỹ

năng cần thiết để phản

ứng hiệu quả.

Cung cấp kiến thức nền

tảng và chuyên sâu để có

cái nhìn sâu sắc, cho

phép cải tiến liên tục.

Mục

đích

Nhân viên có thể nhận

ra các mối đe dọa và

hình thành các phản

ứng đơn giản.

Nhân viên có thể thực

hiện các phản ứng

hiệu quả bằng các kỹ

năng đã học.

Nhân viên có thể tham gia

vào phòng thủ chủ động

và cải tiến liên tục.

Phương

pháp

Video, bản tin, poster,

đào tạo không chính

thức.

Đào tạo chính thức,

hội thảo, thực hành

trực tiếp.

Hướng dẫn lý thuyết, thảo

luận/hội thảo, đọc tài liệu

nền tảng.

Tác

động

Ngắn hạn.

Trung hạn.

Dài hạn.

3. Triển khai SETA hiệu quả:

● Hỗ trợ từ lãnh đạo cấp cao: CISO phụ trách, nhưng cần sự ủng hộ và nguồn lực từ

ban giám đốc.

● Thiết kế chương trình:

○ Nâng cao nhận thức: Sử dụng các phương tiện đa dạng như bản tin an

toàn, poster, video ngắn, email định kỳ để nhắc nhở về các mối đe dọa mới,

![[Mới nhất] Cách tránh các tình huống trớ trêu trên Face](https://cdn.tailieu.vn/images/document/thumbnail/2013/20130114/bibocumi27/135x160/1340190_349.jpg)

![Sổ tay Kỹ năng nhận diện & phòng chống lừa đảo trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8271760665726.jpg)