07/01/2018

1

Chương 5:

QUẢN LÝ VÀ PHÂN PHỐI KHÓA

(KEY MANAGEMENT AND DISTRIBUTION)

GV: Nguyễn ThịHạnh

Nguyễn Thị Hạnh 1

Mục tiêu

˗Giải thích được sựcần thiết của một Key-

Distribution Center (KDC)

˗Làm thếnào để KDC có thểtạo ra được

Session Key giữa hai bên tham gia

Khái niệm vềSession Key

Giải thích mô hình KDC

Giải thích các bước tạo Session Key bằng KDC

˗Giải thích vềFlat Multiple KDCs; Hierarchical

Multiple KDCs

2

Nguyễn Thị Hạnh

07/01/2018

2

Mục tiêu

˗Làm thếnào hai bên than gia dùng giao thức

Symmetric-Key Agreement để tạo session key

mà không dùng dịch vụcủa KDC

Diffie-Hellman Key Agreement

Station-to-Station Key Agreement

˗Mô tảKerberos nhưlà một KDC và một giao

thức xác thực: Servers; Operation; Using

Different Servers; Kerberos Version 5; Realms

3

Nguyễn Thị Hạnh

Mục tiêu

˗Nêu được cần thiết của Certification đối với

Public Key

Public Announcement

Trusted Center

Controlled Trusted Center

Certification Authority

˗X.509 đề xuất mộtđịnh dạng Certificate như

thếnào?

X.509 Certificate Format

4

Nguyễn Thị Hạnh

07/01/2018

3

Mục tiêu

˗Nêu ra ý tưởng của Public-key Infrastructure

(PKI) và giải thích được nhiệm vụcủa nó.

5

Nguyễn Thị Hạnh

Nội dung chính

1. Symmetric-key Distribution

2. Kerberos

3. Symmetric-Key Agreement

4. Public-key distribution

(Cryptography & Network Security. McGraw-Hill,

Inc., 2007., Chapter 15)

( Cryptography and Network Security: Principles

and Practices (3rd Ed.) – Chapter 14)

Nguyễn Thị Hạnh 6

07/01/2018

4

1. Symmetric-key Distribution

˗Mã hóa khóa đối xứng là hiệu quảhơn mã

hóa khóa bấtđối xứng đối với việc mã hóa các

thông điệp lớn. Tuy nhiên mã hóa khóa đối

xứng cần một khóa chia sẽgiữa hai tổchức.

˗Một người cần trao đổi thông điệp bảo mật với

N người, thì ngườiđó cần N khóa khác nhau.

Vậy N người giao tiếp với N người khác thì

cần tổng sốlà N*(N-1) khóa

˗sốkhóa không chỉlà vấnđề, mà phân phối

khóa là một vấnđề khác.

7

Nguyễn Thị Hạnh

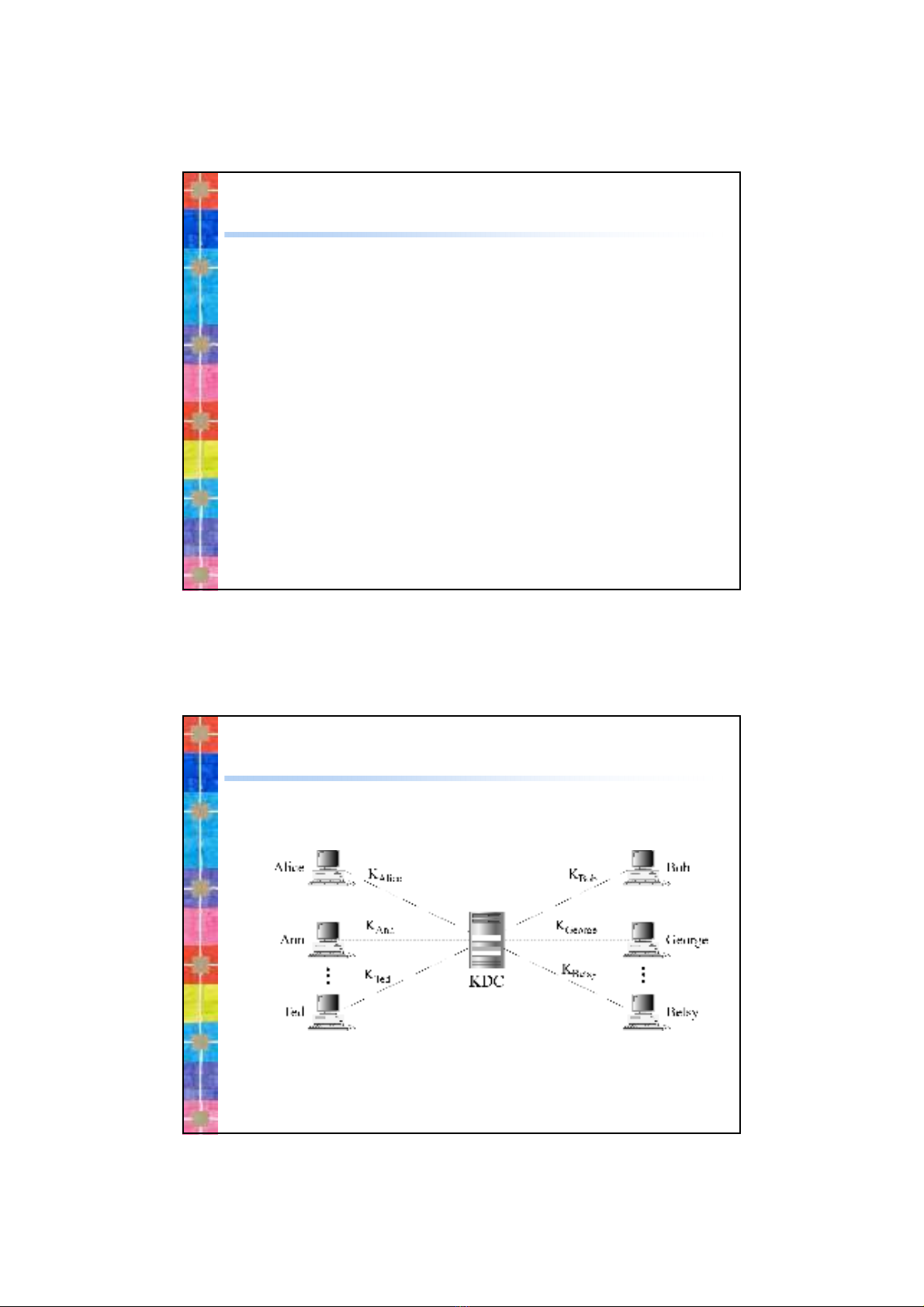

Key-Distribution Center: KDC

˗ Để giảm sốlượng khóa, mỗi người sẽthiết lập

một khóa bí mật chia sẻvới KDC

˗Làm thếnào để Alice có thểgửi một thông

điệp bảo mật tới Bob

8

Nguyễn Thị Hạnh

07/01/2018

5

Key-Distribution Center: KDC

˗Quá trình xửlý nhưsau:

1. Alice gửi 1 yêu cầuđến KDC để nói rằng cô

ta cần một khóa phiên (session secret key)

giữa cô ta và Bob.

2. KDC thông báo với Bob vềyều cầu của Alice

3. Nếu Bob đồng ý, một session key được tạo

giữa 2 bên.

˗Khóa bí mật này được dùng để chứng thực

Alice và Bob với KDC và ngăn chặn Eve giả

mạo một trong hai.

9

Nguyễn Thị Hạnh

Key-Distribution Center: KDC

Flat Multiple KDCs

˗Khi sốlượng người dùng KDC tăng, hệthống trởnên

khó quản lý và một bottleneck sẽxảy ra.

˗chúng ta có nhiều KDCs, chia thành các domain.

Mỗi domain có thểcó một hoặc nhiều KDCs

˗Alice muốn gửi thông điệp bí mật tới Bob, mà Bob

thuộc vào domain khác, thì Alice liên lạc với KDC của

cô ta mà trong đó tiếp tục liên lạc với KDC trong

domain của Bob.

˗Hai KDCs nhưvậy thì được gọi là Flat multiple KDCs

10

Nguyễn Thị Hạnh

![Giáo trình An toàn và bảo mật thông tin [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20250428/vihizuzen/135x160/9051745804225.jpg)

![Sổ tay Kỹ năng nhận diện & phòng chống lừa đảo trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8271760665726.jpg)

![Cẩm nang An toàn trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8031760666413.jpg)