07/01/2018

1

CHỨNG THỰC THỰC THỂ

(Entity Authentication)

GV: Nguyễn ThịHạnh

Nội dung chính

1. Giới thiệu chứng thực thực thể

2. Chứng thực bằng Passpword

3. Chứng thực bằng Challenge-Response

4. Chứng thực bằng ZERO-KNOWLEDGE

5. Chứng thực bằng Biometrics

(Cryptography & Network Security. McGraw-Hill, Inc., 2007.,

Chapter 14)

07/01/2018

2

1. Chứng thực thực thể

˗Chứng thực thực thể(Entity Authentication):

là một kỹthuậtđược thiết kếcho phép một bên (party) chứng

minh sựnhận dạng (identity) của một bên khác.

˗Entity là gì:

Có thểlà một con người, tiến trình, client, hoặc một server.

Thực thểmà identity cầnđược chứng minh được gọi là người

thỉnh cầu (Claimant); bên mà cốgắng chứng minh identity

của claimant được gọi là người thẩmđịnh (verifier)

Sựkhác biệt

˗Chứng thực thông điệp

(Message authenticaton or

data-orign aunthentcation):

Không cần xảy ra theo thời

gian thực; Ví dụ: Alice gửi

thông điệp cho Bob, khi Bob

chứng thực thông điệp thì Alice

có thểkhông cần phải có mặt

ngay trong tiến trình giao tiếp

Chứng thực cho từng thông

điệp

˗Chứng thực thực thể(Entity

Authentication)

Theo thời gian thực. Ví dụ:

Alice cần online và tham gia

tiến trình giao tiếp, thông điệp

chỉ được trao đổi khi được

chứng thực

Chứng thực trong suốt section

07/01/2018

3

Các loại vật chứng (Verification Categories)

Clainmant có thểtrình ra identify của cô ta cho Verifer. Có ba loại

vật chứng:

˗Something known: Là một bí mật chỉ được biết bởi clainmant

mà có thể được kiểm tra bởi verifier. Ví dụ: Password, Pin,

secret key, private key.

˗Something possessed: là một thứmà có thểchứng minh

nhận dạng của claimant. Ví dụ: passport, bằng lái xe, chứng

minh nhân dân, credit card, smart card

˗Something inherent: là mộtđặc tính vốn sẳn có của Claimant.

Ví dụ: Chữký thông thường, vân tay, giọng nói, đặc tính khuôn

mặt, võng mạc, và chữviết tay.

2. Passwords

˗Là phương pháp đơn giản và lâu đời nhất, được gọi là

Password-based Authentication, password là một thứmà

claimant biết.

˗Một Password được dùng khi một người dùng cần truy xuất

một hệthống để sửdụng nguồn tài nguyên của hệthống.

˗Mỗi người dùng có mộtđịnh danh người dùng (user

identification) công khai và mộtpassword bí mật.

˗Có 2 cơchếpassword:

Fixed password

và one-time password

07/01/2018

4

2.1 Fixed Password

˗Là một password được dùng lặpđi lặp lại mỗi lần truy xuất

˗Có 3 cơchế được xây dựng theo hướng này

User ID và Password File

Hashing the password

Salting the password

Two identification techniques are combined

2.1 Fixed Password

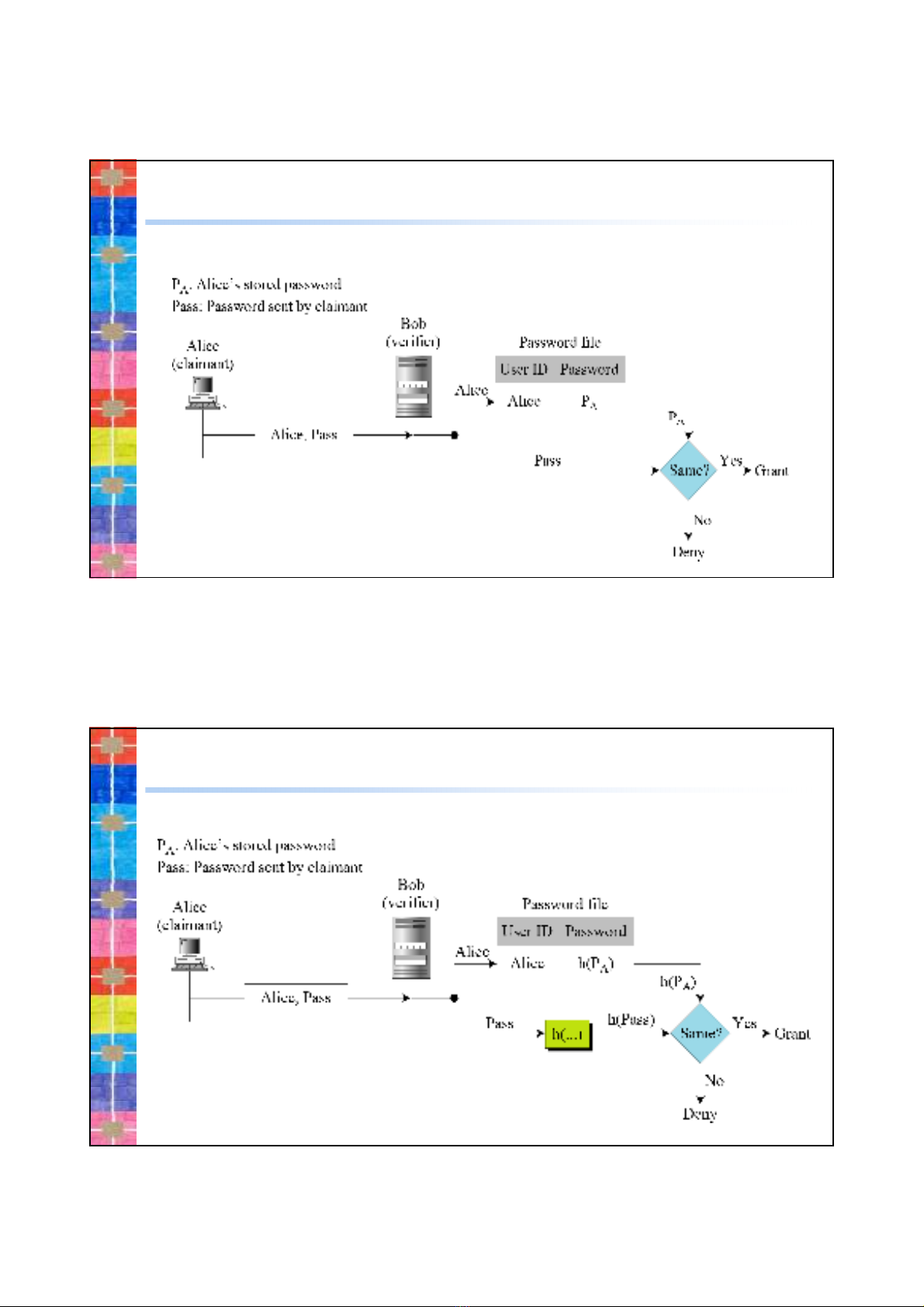

˗User ID và Password File

Rất thô sơ, User ID và Password được lưu trong một tập tin.

Để truy xuất tài nguyên, người dùng gửi bản rõ của User ID

và Password đến hệthống. Nếu Password trùng khớp với

Password trong hệthống, thì quyền truy xuấtđược gán

ngược lại từchối.

07/01/2018

5

2.1 Fixed Password

˗User ID và Password File

2.1 Fixed Password

˗Hashing the password

![Giáo trình An toàn và bảo mật thông tin [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20250428/vihizuzen/135x160/9051745804225.jpg)

![Sổ tay Kỹ năng nhận diện & phòng chống lừa đảo trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8271760665726.jpg)

![Cẩm nang An toàn trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8031760666413.jpg)