TT CNTT HN Wednesday, April 25, 2012

CCIT/RIPT 1

VIỆN KHOA HỌC KỸ THUẬT BƯU ĐIỆN

TRUNG TÂM TƯ VẤN ĐẦU TƯ CHUYỂN GIAO CÔNG NGHỆ

TS. Phạm Việt Hà

MẬT MÃ HÓA HIỆN ĐẠI

Chương 1: Tổng quan vềmật mã hóa hiệnđại

MẬT MÃ HÓA HIỆN ĐẠI

Chương 1: Tổng quan vềmật mã hóa hiệnđại

Trang 2© 2009 | CCIT/RIPT

VIỆN KHOA HỌC KỸ THUẬT BƯU ĐIỆN

TRUNG TÂM TƯ VẤN ĐẦU TƯ CHUYỂN GIAO CÔNG NGHỆ

1.1. Sơlượcvềmậtmãhọc1.1. Sơlượcvềmậtmãhọc

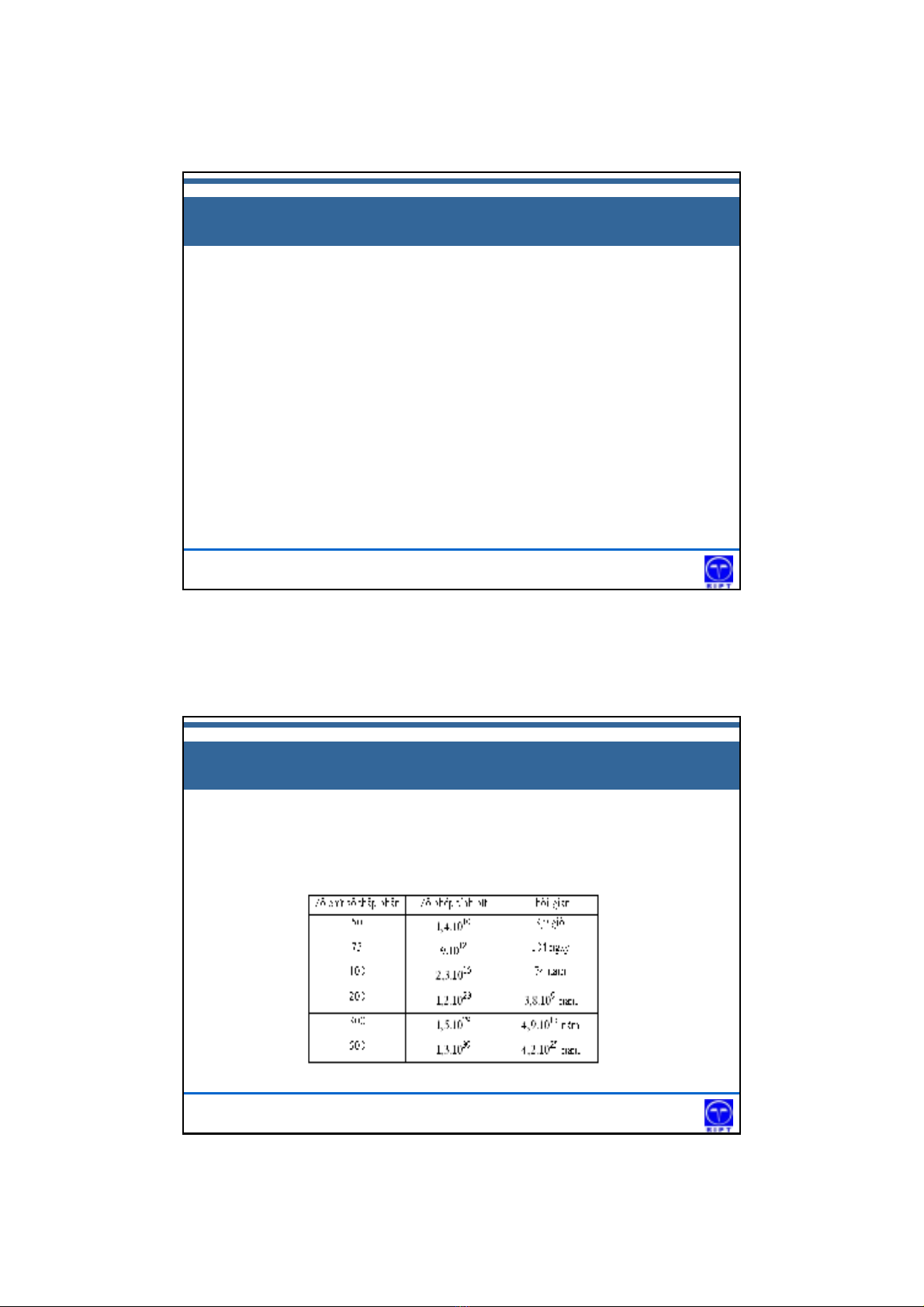

Mật mã học (cryptography): là khoa học nghiên cứu cách ghi bí mật thông tin nhằm

biến bản tin rõ thành các bản mã.

Phân tích mật mã (cryptanalysis): là khoa học nghiên cứu cách phá các hệ mật nhằm

phục hồi bản rõ ban đầu từ bản mã. Việc tìm hiểu các thông tin về khóa và các

phương pháp biến đổi thông tin cũng là một nhiệm vụ quan trọng của phân tích mật

mã.

Kí hiệu:

y = Ek(x): y là bản mã của bản rõ x qua hàm biến đổi E (hàm mã hóa) với khóa K

x = Dk(y): x là bản rõ của bản mã y qua hàm biến đổi D (hàm giải mã) với khóa K

TT CNTT HN Wednesday, April 25, 2012

CCIT/RIPT 2

Trang 3© 2009 | CCIT/RIPT

VIỆN KHOA HỌC KỸ THUẬT BƯU ĐIỆN

TRUNG TÂM TƯ VẤN ĐẦU TƯ CHUYỂN GIAO CÔNG NGHỆ

1.1. Sơlượcvềmậtmãhọc1.1. Sơlượcvềmậtmãhọc

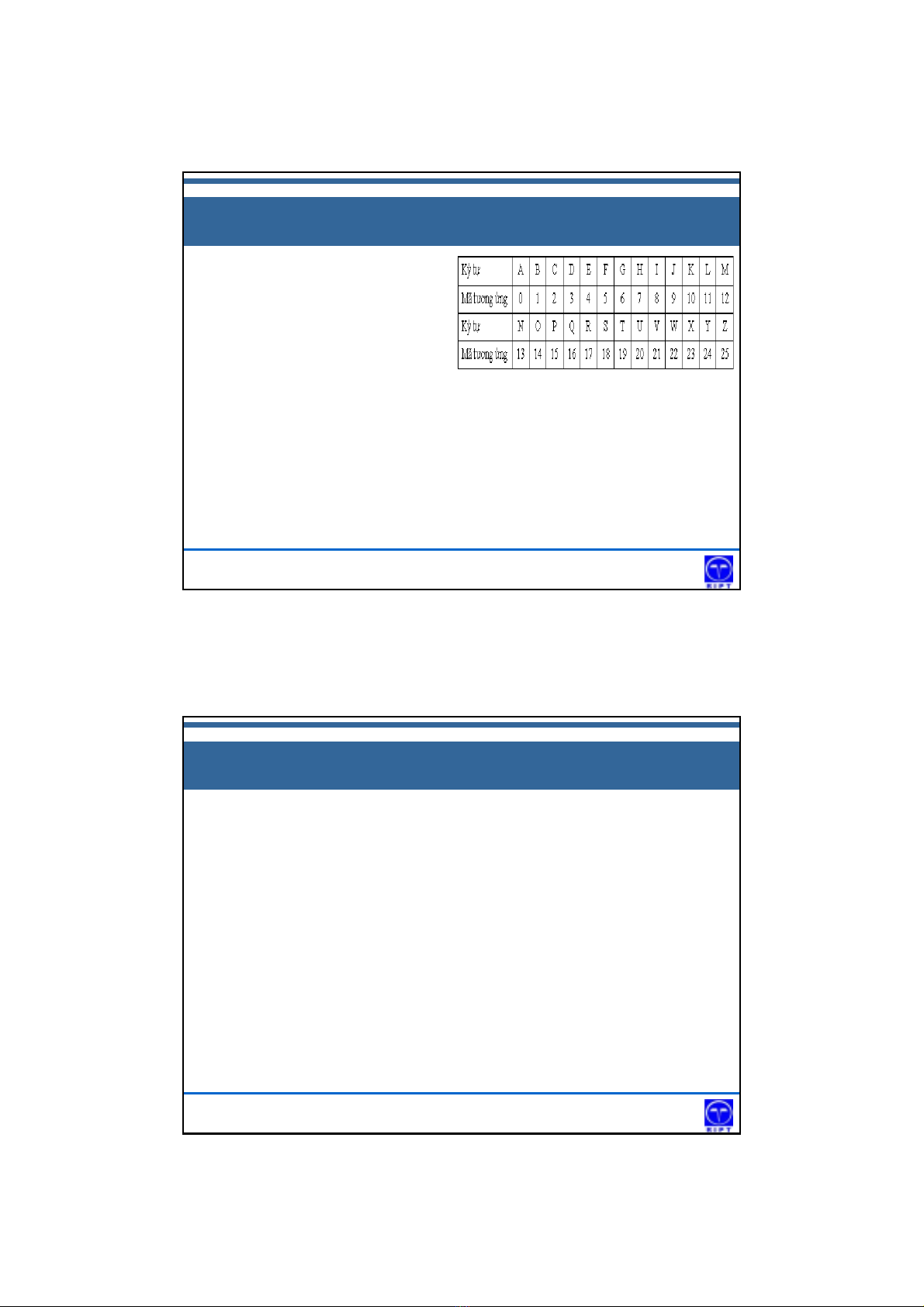

Ví dụ:

+ Bản rõ x: HELLOWORLD

+Hàm E

k(x) = x + k mod 26

Cho k = 5

Khi đó: bảnmãy = e

k(x) = MJRRTBTWRI

H: 7 + 5 mod 26 = 12

M;

E: 4 + 5 mod 26 = 9

J;

…

Ta cũng có thểsuy ra bảnrõx từbảnmãy từhàm giải mã:

dk(y) = y – k mod 26

Trang 4© 2009 | CCIT/RIPT

VIỆN KHOA HỌC KỸ THUẬT BƯU ĐIỆN

TRUNG TÂM TƯ VẤN ĐẦU TƯ CHUYỂN GIAO CÔNG NGHỆ

1.1. Sơlượcvềmậtmãhọc1.1. Sơlượcvềmậtmãhọc

- Có ba phương pháp tấn công cơ bản của thám mã:

+ Tìm khóa vét cạn.

+ Phân tích thống kê.

+ Phân tích toán học.

-Việc tấn công của thám mã có thể được thực hiện với các giả định:

+ Tấn công chỉ với bản mã: biết thuật toán, bản mã, dùng phương pháp thống kê xác

định bản rõ

+ Tấn công với bản rõ đã biết: biết thuật toán, biết được bản mã/bản rõ, tấn công tìm

khóa

+ Tấn công với các bản rõ được chọn: chọn bản rõ và nhận được bản mã, biết thuật toán,

tấn công tìm khóa.

+ Tấn công với các bản mã được chọn: chọn bản mã và có được bản rõ tương ứng, biết

thuật toán, tấn công tìm khóa

TT CNTT HN Wednesday, April 25, 2012

CCIT/RIPT 3

Trang 5© 2009 | CCIT/RIPT

VIỆN KHOA HỌC KỸ THUẬT BƯU ĐIỆN

TRUNG TÂM TƯ VẤN ĐẦU TƯ CHUYỂN GIAO CÔNG NGHỆ

1.1. Sơlượcvềmậtmãhọc1.1. Sơlượcvềmậtmãhọc

- Chú ý:

•Một hệ mật có thể bị phá chỉ với bản mã thường là hệ mật có độ an toàn thấp.

•Một hệ mật là an toàn với kiểu tấn công có các bản rõ được chọn thường là một hệ

mật có độ an toàn cao.

- Khi xây dựng một hệ mật người ta thường xem xét tới các tiêu chuẩn sau:

•Độ mật cần thiết.

•Kích thước không gian khóa.

•Tính đơn giản và tốc độ mã hóa và giải mã.

•Tính lan truyền sai.

•Tính mở rộng bản tin.

Trang 6© 2009 | CCIT/RIPT

VIỆN KHOA HỌC KỸ THUẬT BƯU ĐIỆN

TRUNG TÂM TƯ VẤN ĐẦU TƯ CHUYỂN GIAO CÔNG NGHỆ

1.2. Mộtsốkhái niệmcơbản1.2. Mộtsốkhái niệmcơbản

-Bản rõ (Plaintext): Dạng ban đầu của thông báo

-Bản mã (Ciphertext): Dạng mã của bản rõ ban đầu

- Khóa (Key): thông tin tham số dùng để mã hóa.

- Mã hóa (Encryption): Quá trình mã 1 thông báo sao cho nghĩa của nó không bị lộ ra

-Giải mã (Decryption): Quá trình ngược lại biến đổi 1 thông báo đã mã ngược trở lại

thành dạng thông thường.

TT CNTT HN Wednesday, April 25, 2012

CCIT/RIPT 4

Trang 7© 2009 | CCIT/RIPT

VIỆN KHOA HỌC KỸ THUẬT BƯU ĐIỆN

TRUNG TÂM TƯ VẤN ĐẦU TƯ CHUYỂN GIAO CÔNG NGHỆ

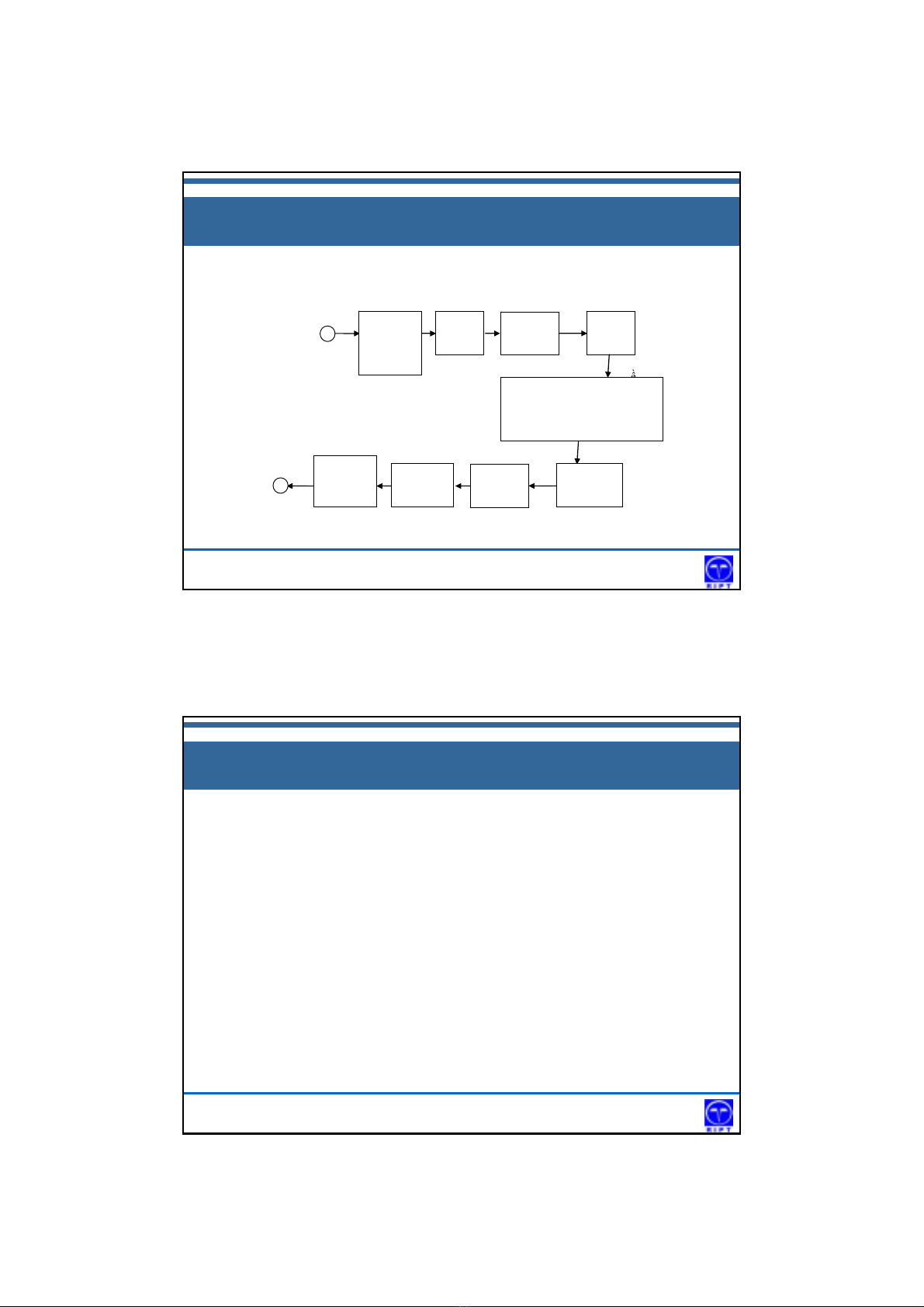

1.3. Hệthống thông tin số1.3. Hệthống thông tin số

Ý nghĩa của khối mã bảo mật đó là bảo vệ các thông tin không bị khai thác bất hợp pháp

Bản mã

Từ mã được

truyền

Nguồn tin

tương tự

Đầu vào rõ Bản mã Bản rõ

Biến đổi

A/D

(tương tự

– số)

Mã

nguồn

Mã bảo

mật

Mã

kênh

Kênh truyền

(tạp âm, đa đường, giao thoa,

nhiễu, nghe trộm …)

Nhận tin

Đầu ra số Bản rõ

Biến đổi

D/A (số -

tương tự)

Giải mã

nguồn

Giải mã

mật

Giải mã

kênh

Trang 8© 2009 | CCIT/RIPT

VIỆN KHOA HỌC KỸ THUẬT BƯU ĐIỆN

TRUNG TÂM TƯ VẤN ĐẦU TƯ CHUYỂN GIAO CÔNG NGHỆ

1.3. Hệthống thông tin số1.3. Hệthống thông tin số

Trong hệ thống TTS, khối mã bảo mật có chức năng bảo vệ cho thông tin không bị

khai thác bất hợp pháp, chống lại các tấn công sau:

Thám mã thụ động, bao gồm các hoạt động:

•Thu chặn.

•Dò tìm.

•So sánh tương quan.

•Suy diễn.

Thám mã tích cực, bao gồm các hoạt động:

•Giả mạo.

•Ngụy trang.

•Sử dụng lại.

•Sửa đổi.

TT CNTT HN Wednesday, April 25, 2012

CCIT/RIPT 5

Trang 9© 2009 | CCIT/RIPT

VIỆN KHOA HỌC KỸ THUẬT BƯU ĐIỆN

TRUNG TÂM TƯ VẤN ĐẦU TƯ CHUYỂN GIAO CÔNG NGHỆ

1.4. Hệmật hoàn thiện1.4. Hệmật hoàn thiện

Có hai quan điểm về độ an toàn của một hệ mật: Độ an toàn tính toán và Độ an toàn

không điều kiện

Độ an toàn tính toán: Là độ đo liên quan đến những nỗ lực tính toán cần thiết để phá

một hệ mật.

•Một hệ mật được coi là an toàn về mặt tính toán nếu như thuật toán tốt nhất để

phá hệ mật đó cần ít nhất N phép toán, N là số rất lớn nào đó.

•Tuy nhiên, chưa có một hệ mật nào thỏa mãn điều kiện này vì vậy thực tế người

ta coi hệ mật là an toàn về tính toán nếu có một phương pháp tốt nhất phá hệ này

cũng phải cần thời gian lớn không thể chấp nhận được.

•Có một quan điểm khác chứng minh về độ an toàn tính toán đó là quy độ an toàn

của một hệ mật về một bài toán đã được nghiên cứu kĩ và được coi là khó. Ví dụ

chứng minh được hệ mật không, thể phân tích được thành thừa số nguyên n cho

trước và đôi khi hệ mật được gọi là “an toàn chứng minh được”.

Trang 10 © 2009 | CCIT/RIPT

VIỆN KHOA HỌC KỸ THUẬT BƯU ĐIỆN

TRUNG TÂM TƯ VẤN ĐẦU TƯ CHUYỂN GIAO CÔNG NGHỆ

1.4. Hệmật hoàn thiện1.4. Hệmật hoàn thiện

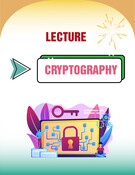

Thuật toán

Để hình dung “độ phức tạp” của các thuật toán khi làm việc với các số lớn, ta xem bảng

dưới đây cho khoảng thời gian cần thiết để phân tích một số nguyên n ra thừa số nguyên

tố bằng thuật toán nhanh nhất được biết hiện nay:

![Sổ tay Kỹ năng nhận diện & phòng chống lừa đảo trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8271760665726.jpg)

![Cẩm nang An toàn trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8031760666413.jpg)