Các lỗ hổng của bộ Microsoft Office

Các lỗ hổng của bộ Microsoft Office được phát hiện gần đây đặt ra cho

chúng ta vấn đề cần phải hiều cơ chế kiến trúc bảo mật của MS Office và

những điểm yếu dễ bị khai thác. Trong bài này chúng tôi sẽ nói về cơ chế

lưu trữ có cấu trúc OLE (OLE Structured Storage) của Microsoft Office, sự

xuất hiện tự nhiên của các chương trình dropper gần đây và một số tác nhân

phá hoại khác. Bài này nằm trong nỗ lực nghiên cứu hoạt động của một số

chương trình khai thác MS Office. Phần hai so sánh và kiểm tra một số cách

điều tra pháp luật thông qua các thành phần MS Office khác nhau. Cả hai

phần đều đưa ra các ví dụ tiêu biểu với các lỗ hổng khác nhau của MS Office,

về sự phát sinh tự nhiên của chúng và phương thức khai thác các lỗ hổng đó.

1. Tổng quan về những lỗ hổng gần đây của MS Office:

Các lỗ hổng MS Office gây nên nhiều lo lắng cho người sử dụng, nhất là khi

họ nhận được các bản MS Office từ e-mail hay download từ các website.

Người ta đã phát hiện ra một số lỗi gây hư hỏng bộ nhớ hoặc làm tràn bộ

đệm, một số lỗi khác có ảnh hưởng đến các đặc quyền. Tất cả đều làm cho

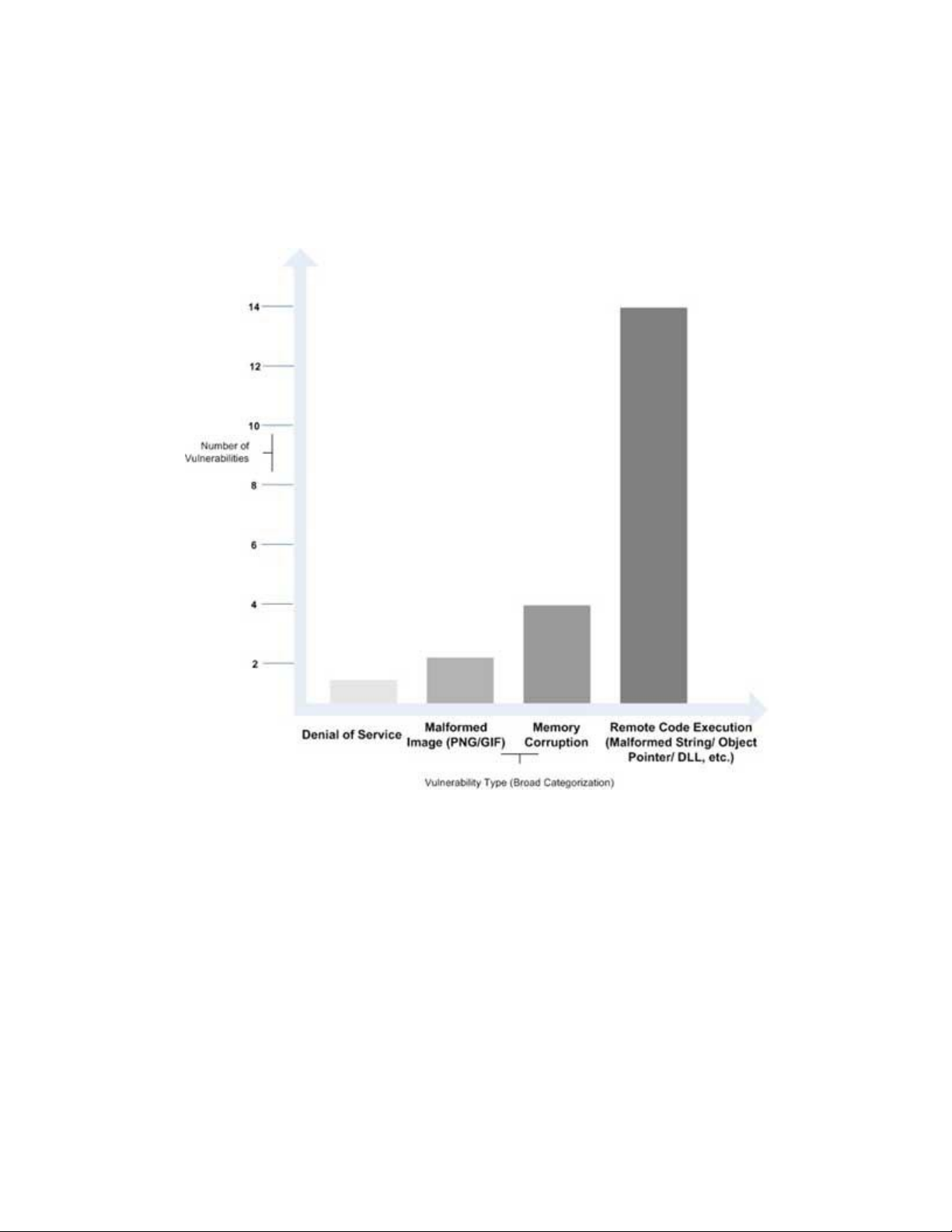

máy của nạn nhân bị hỏng hoặc bị ảnh hưởng một phần nào đấy. Con số xấp

xỉ lỗ hổng trong các MS Office khác nhau tỉ lệ nghịch với số kiểu lỗ hổng,

tính đến thời điểm này, chúng ta có thể thấy trên sơ đồ sau:

Hình 1.

Tổng quan về các lỗ hổng MS Office msoff1-

thumb.jpg

Nhìn trên cột “Remote Code Execution” (Thực thi mã từ xa), tất cả các lỗ

hổng đều có mức độ nguy hiểm khác nhau. Đây cũng là các lỗ hổng gây nguy

hiểm nhất cho hệ thống, so sánh với kiểu tấn công DOS (Denial of Service –

từ chối dịch vụ) và Memory Corruption (Gây hỏng bộ nhớ) thì hai kiểu tấn

công sau chỉ gây ra mức nguy hiểm trung bình.

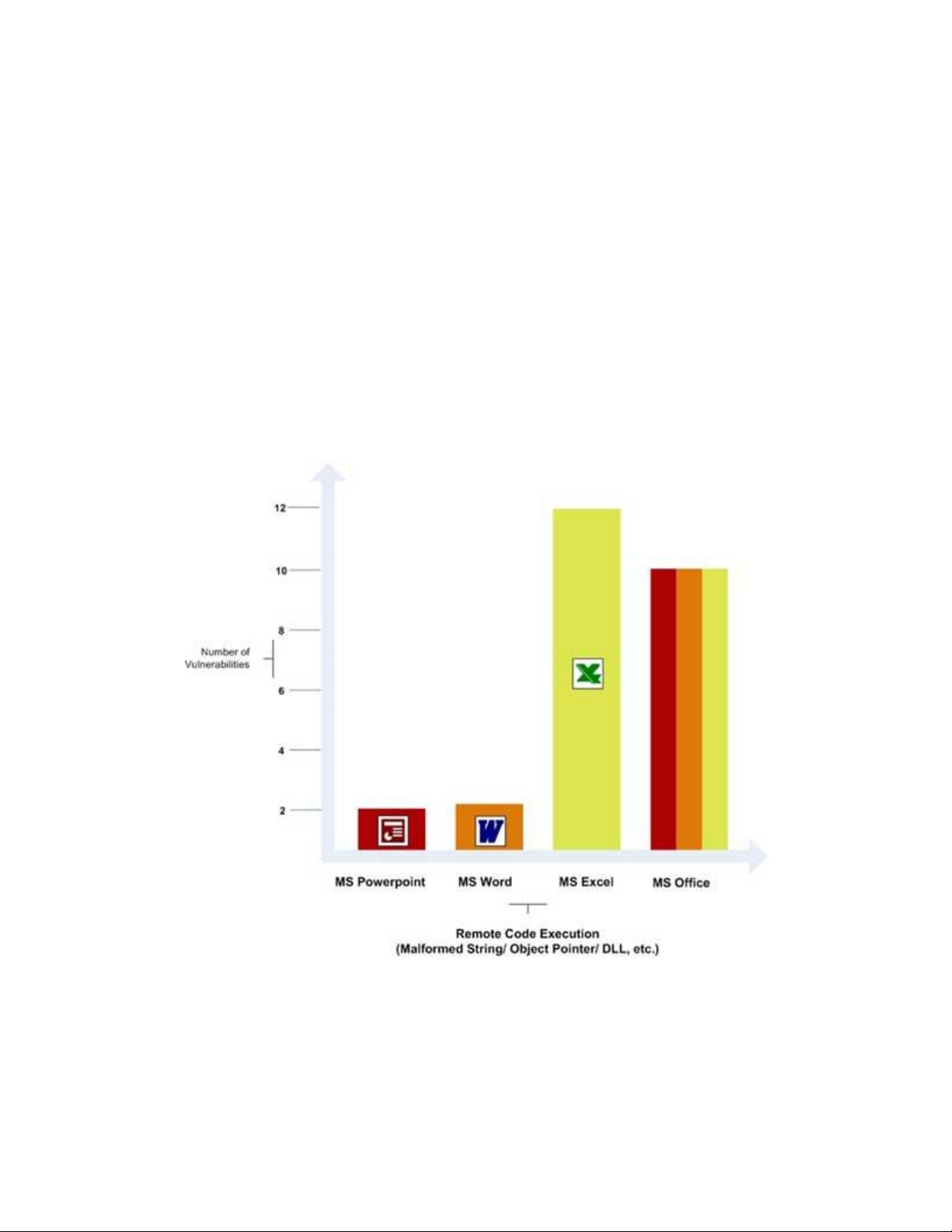

Lỗ hổng có ở tất cả các chương trình ứng dụng khác nhau của MS Office,

được chỉ ra trong hình 2 dưới đây. Các bạn có thể thấy được tổng quan tỷ lệ

các lỗ hổng trong MS Excel, MS Word và MS Powerpoint.

Hình 2.

Phân phối lỗ hổng trong các ứng dụng của MS Office

Mỗi cột trong hình 2 thể hiện số lượng lỗ hổng trong các ứng dụng riêng, tuy

nhiên cột MS Office không phải là tổng hợp của cả ba cột kia. Nó thể hiện số

lượng lỗ hổng chung ảnh hưởng tới toàn bộ các ứng dụng của MS Office.

Phần dưới đây sẽ giúp các bạn hiểu rõ hơn về một số lỗ hổng này.

2. OLE Structure Storage (Cơ chế lưu trữ có cấu trúc OLE)

Một trong những lỗ hổng của MS Word phát hiện sớm nhất trong năm nay,

được khai thác với sự giúp đỡ của các chương trình dropper nhúng trong cấu

trúc file của các file MS Word. Một vài lỗ hổng liên quan đến các hình ảnh dị

thường và các đối tượng media trong MS Office. Trong đó trước hết bạn phải

hiểu được khái niệm OLE Structure Storage - cấu trúc lưu trữ file của MS

Office.

Trong nội dung bài báo này, OLE Structure Storage được định nghĩa như là

một tổ chức có hệ thống của các thành phần văn bản MS Office. Mỗi văn bản

có một gốc gồm các thành phần storage (lưu trữ) và stream (dòng). OLE

Structure Storage đồng nghĩa với cấu trúc hệ thống file, chẳng hạn storage

![Bài giảng Kiến trúc máy tính: Chương 1 - Giới thiệu tổng quan [chuẩn nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20250729/kimphuong1001/135x160/47331753774510.jpg)

![Câu hỏi ôn tập An toàn mạng [năm hiện tại]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20250702/kimphuong555/135x160/56191751442800.jpg)

![Cẩm nang phòng chống, giảm thiểu rủi ro từ tấn công Ransomware [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20250627/vijiraiya/135x160/48331751010876.jpg)