Các mở rộng của Group Policy trong Windows Vista và Windows

Server 2008 (Phần 2)

Trong phần đầu tiên của loạt bài này, chúng tôi đã giải thích rằng

Windows Vista và Windows Server 2008 cung cấp đến hàng trăm thiết

lập chính sách nhóm bổ sung so với Windows Server 2003 và Windows

XP. Trong bài viết này, chúng tôi sẽ tiếp tục giới thiệu về các thiết lập

của Group Policy được sử dụng để điều khiển tài khoản người dùng và

các thiết bị phần cứng.

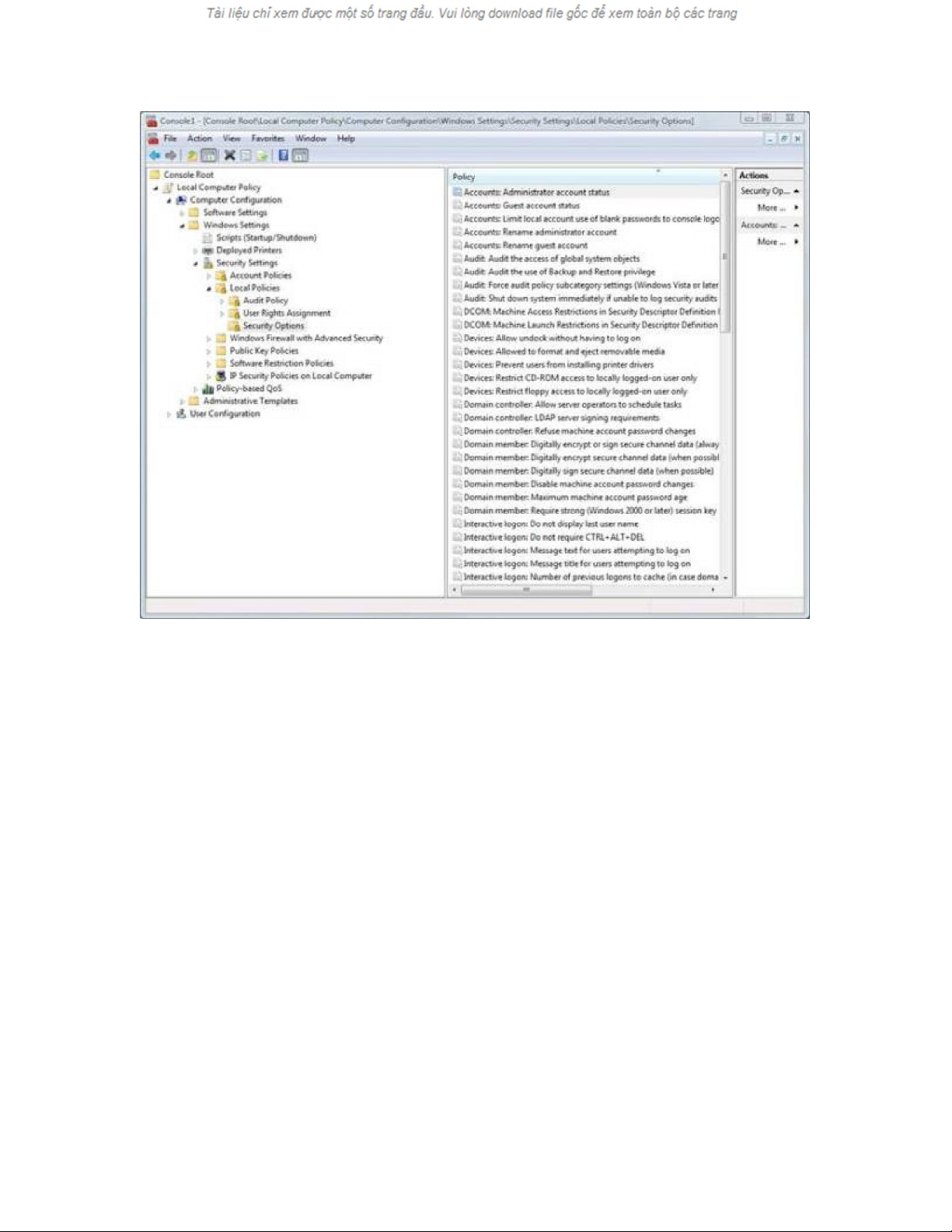

Các thiết lập chính sách nhóm mà chúng tôi sẽ giới thiệu đều được đặt tại

Computer Configuration / Windows Settings / Security Settings / Local

Policies / Security Options. Bạn có thể xem trong hình A, có quá nhiều

thiết lập Group Policy trong mục Security Options để thảo luận về chúng.

Chính vì vậy chúng tôi sẽ giới thiệu một số thiết lập chính sách hữu hiệu

nhất và cũng thú vị nhất.

Hình A: Tài khoản liên quan đến các thiết lập Group Policy được đặt tại

Computer Configuration / Windows Settings / Security Settings / Local

Policies / Security Options

Trạng thái của tài khoản quản trị viên

Một trong những điểm yếu bảo mật chính của các hệ điều hành trước đây là

sự tồn tại của tài khoản quản trị viên cục bộ trên các máy trạm làm việc. Với

Windows Vista, có thể thiết lập vô hiệu hóa trạng thái tài khoản quản trị viên

cục bộ tại phần Accounts: Administrator Account Status

Mặc định, tài khoản quản trị viên được kích hoạt nhưng việc vô hiệu hóa nó

rất đơn giản. Tất cả những gì cần thực hiện là thiết lập chính sách này thành

“Disabled”. Trước khi bạn bắt đầu việc vô hiệu hóa các tài khoản quản trị

viên cục bộ, có một số hậu quả mà bạn cần phải hiểu về chúng. Nếu đã vô

hiệu hóa một tài khoản quản trị viên thì bạn sẽ không thể kích hoạt nó trở lại

trừ khi mật khẩu của tài khoản quản trị viên đạt được độ dài mật khẩu tối

thiểu và đủ yêu cầu phức tạp. Các quản trị viên khác có thể thiết lập lại mật

khẩu tài khoản bằng cách thừa nhận sự tồn tại của tài khoản đó.

Nếu bạn bị khóa trái bên ngoài máy tính của chính bạn và không có tài

khoản quản trị nào có thể thiết lập lại được mật khẩu, thì không phải là đã

hoàn toàn mất hết hy vọng. Tài khoản quản trị viên cục bộ luôn luôn được

kích hoạt khi máy tính đang chạy trong chế độ “safe mode”. Chính vì vậy

bạn có thể khởi động máy tính trong chế độ “safe mode” (chế độ an toàn),

đăng nhập với tư cách là quản trị viên nội bộ và thiết lập lại mật khẩu. Sau

đó bạn có thể kích hoạt lại tài khoản quản trị viên cục bộ.

Hạn chế việc sử dụng các mật khẩu trống

Thông thường, không có lý do nào để ai đó trong tổ chức của bạn sử dụng

một mật khẩu trống. Đề phòng việc này thông qua phần Accounts: Limit

Local Account Use of Blank Passwords to Console Logon Only thiết lập

giới hạn đối với các tài khoản có mật khẩu trống có thể được sử dụng như

thế nào.

Thiết lập chính sách này được kích hoạt mặc định, sở dĩ như vậy là để bất cứ

tài khoản người dùng nào không có mật khẩu chỉ được phép đăng nhập cục

bộ. Điều đó có nghĩa là ai đó có thể sử dụng một tài khoản như vậy để đăng

nhập trực tiếp vào máy tính đang nhưng không thể đăng nhập thông qua một

cơ chế khác như Remote Desktop.

Đặt lại tên của tài khoản quản trị viên

Microsoft luôn nhắc nhở chúng ta nên thay đổi lại tên tài khoản quản trị viên

cho mục đích bảo mật. Vấn đề ở chỗ là mỗi một máy trạm làm việc đều có

tài khoản quản trị viên của chính nó và việc thay đổi tên lại phải thực hiện

thủ công.

Vista và Server 2008 hiện cung cấp cho chúng ta một thiết lập Group Policy,

thiết lập này có thể được sử dụng để thay đổi tên tài khoản quản trị viên cục

bộ một cách tự động. Tên thiết lập của chính sách là Accounts: Rename

Administrator Account. Để sử dụng thiết lập này, tất cả những gì cần thực

hiện là nhập vào một tên mới cho tài khoản quản trị viên và sự thay đổi sẽ

được phổ biến đến tất cả các máy tính mà Group Policy áp dụng.

Kiểm định các hoạt động Backup và Restore

Một trong những thiết lập thú vị nhất của Group Policy là Audit: Audit the

Use of Backup and Restore Privilege. Ý tưởng cơ bản ẩn đằng sau thiết lập

chính sách này là nếu bạn chọn kích hoạt nó (thiết lập chính sách bị vô hiệu

hóa mặc định) thì các hoạt động backup và restore sẽ được kiểm định.

Tại sao nói rằng đây là một trong những thiết lập chính sách thú vị nhất? Bởi

vì nó có cả một số điểm tốt và điểm xấu. Điểm tốt của chính sách này là nó

cho phép bạn kiểm định xem ai có quyền backup hệ thống đang thực hiện

backup theo chính sách của công ty. Nó cũng cho phép bạn biết về bất cứ

hoạt động restore nào xuất hiện. Tuy nhiên nhược điểm của nó là tạo ra một