Network Access Protection là một công nghệ mới có

trong Windows Server 2008

Network Access Protection là một công nghệ mới có trong Windows

Server 2008, cho phép bạn có thể điều khiển những máy tính nào được

phép kết nối với các máy tính khác trong mạng của mình. Network

Access Protection (hoặc NAP) cho phép bạn thiết lập các chính sách “sức

khỏe” mà các máy tính trong mạng phải có đủ các yếu tố này trước khi được

phép truy cập mạng. Các máy tính có đầy đủ các yêu cầu cần thiết đối với

chính sách truy cập mạng sẽ được phép truy cập vào mạng. Còn trong trường

hợp khác, máy tính có thể không hoặc bạn có thể cấu hình các chính sách để

cho phép máy tính kết nối với máy chủ “điều đình lại” nhằm cho phép máy

tính tính đó có thể dàn xếp và cố gắng kết nối trở lại mạng sau khi “sự điều

đình” thành công.

Có nhiều cách bạn có thể thi hành một chính sách NAP. Cách đơn giản nhất

là sử dụng NAP với sự thi hành DHCP. Tuy nhiên, phương pháp này cũng là

một phương pháp kém an toàn nhất vì người dùng có thể cấu hình một cách

thủ công địa chỉ IP trên máy tính và vòng tránh được chính sách thực thi

DHCP của NAP. Phương pháp an toàn nhất cho sự thi hành NAP chính là

IPsec. Khi sử dụng thực thi IPsec NAP và đồng thuận với chính sách truy cập

NAP thì máy tính sẽ được cấp phát một chứng chỉ sức khỏe để cho phép tạo

một kết nối IPsec an toàn với các máy tính khác trên mạng “ảo” NAP. Tuy

nhiên, NAP với thực thi IPsec lại là một cấu hình phức tạp nhất trong các

phương pháp.

Bản thân NAP cũng là một công nghệ khá phức tạp với hàng trăm thành

phần. Khi sử dụng NAP với thực thi IPsec, bạn sẽ thấy có nhiều phần và việc

khắc phục sự cố trở nên đơn giản hơn rất nhiều. Cũng có một sự phụ thuộc

đối với Group Policy, điều đó làm tăng sự phức tạp của giải pháp, nguyên

nhân gây ra điều đó là bạn thường cần phải khắc phục các vấn đề với Group

Policy khi triển khai NAP.

Tất cả các khó khăn và thách thức ở trên không khiến chúng ta nản chí mà ý

chúng tôi muốn nhấn mạnh ở đây là khi thực hiện triển khai này bạn phải biết

về các thiết lập phức tạp và cấu hình của nó, để từ đó kiên nhẫn và test thật

cẩn thận trong quá trình triển khai. Càng dành nhiều thời gian để test và tìm

hiểu cách làm việc của giải pháp thì bạn sẽ càng thành công trong quá trình

triển khai của mình.

NAP với sự thực thi chính sách IPsec sẽ là một phương pháp rất mạnh trong

triển khai giải pháp NAP của bạn. bạn sẽ có hai giải pháp trong một: giải

pháp thứ nhất là có được sự kiểm soát truy cập mạng NAP để cho phép bạn

có thể khóa các máy tính không đảm bảo đủ các tiêu chí về “sức khỏe” kết

nối vào mạng và thứ hai đó là bạn sẽ lợi dụng trong việc cách ly miền IPsec

để từ đó có thể ngăn chặn các máy tính lừa bịp kết nối vào mạng của mình.

NAP với việc cách ly miền IPsec sẽ cho phép bạn tạo một mạng ảo bên trong

biên giới các mạng vật lý của bạn. Các máy tính trong mạng riêng ảo IPsec

có thể nằm trên cùng một đoạn mạng hoặc đoạn VLAN nhưng được chia

đoạn ảo với nhau bằng IPsec. Các máy tính không có chứng chỉ “sức khỏe”

IPsec sẽ không thể truyền thông với các máy tính “khỏe mạnh” trong mạng.

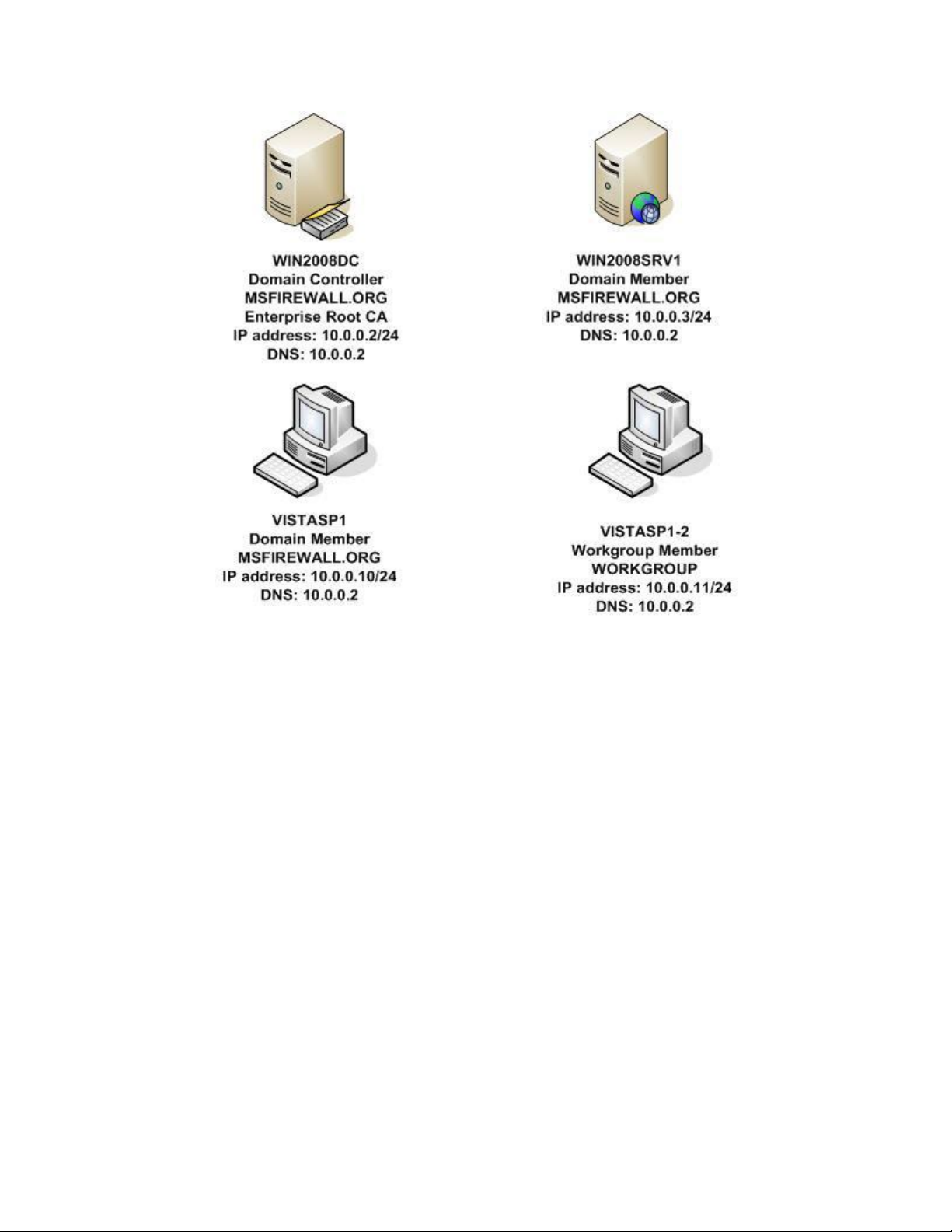

Trong phần này chúng tôi sẽ giới thiệu cho các bạn từ việc khởi đầu đến kết

thúc quá trình triển khai giải pháp NAP bằng thực thi chính sách IPsec. Môi

trường ban đầu rất đơn giản, các bạn có thể thấy trong hình bên dưới.

Hình 1

Các máy tính mà chúng ta đang sử dụng trong mạng ví dụ là:

WIN2008DC

Đây là máy tính Windows Server 2008 phiên bản Enterprise, máy tính này

đóng vai trò bộ điều khiển miền msfirewall.org. Chỉ có một role máy chủ đã

cài đặt trên máy tính này là Certificate Authority server role. Chúng tôi đã tạo

![Sổ tay Kỹ năng nhận diện & phòng chống lừa đảo trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8271760665726.jpg)

![Cẩm nang An toàn trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8031760666413.jpg)