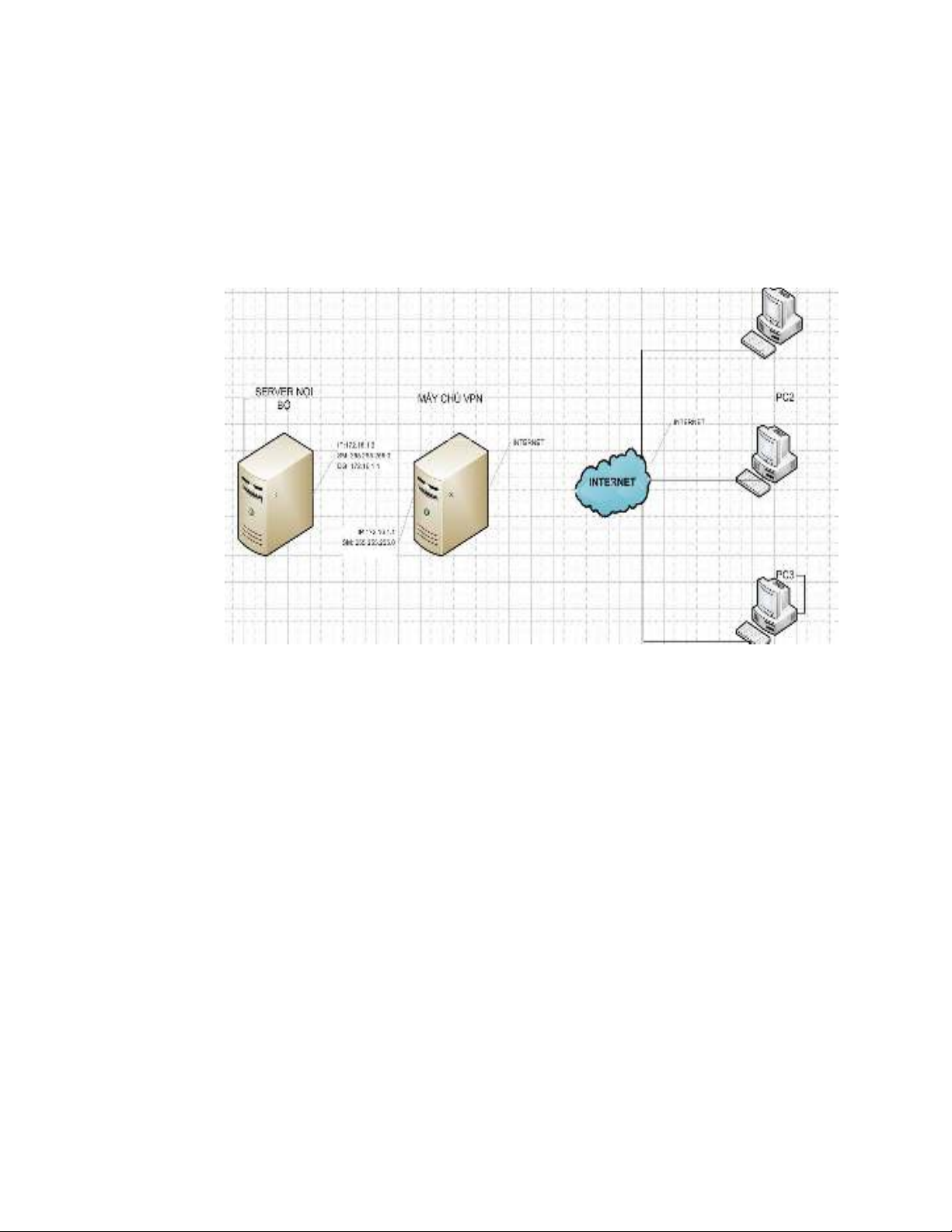

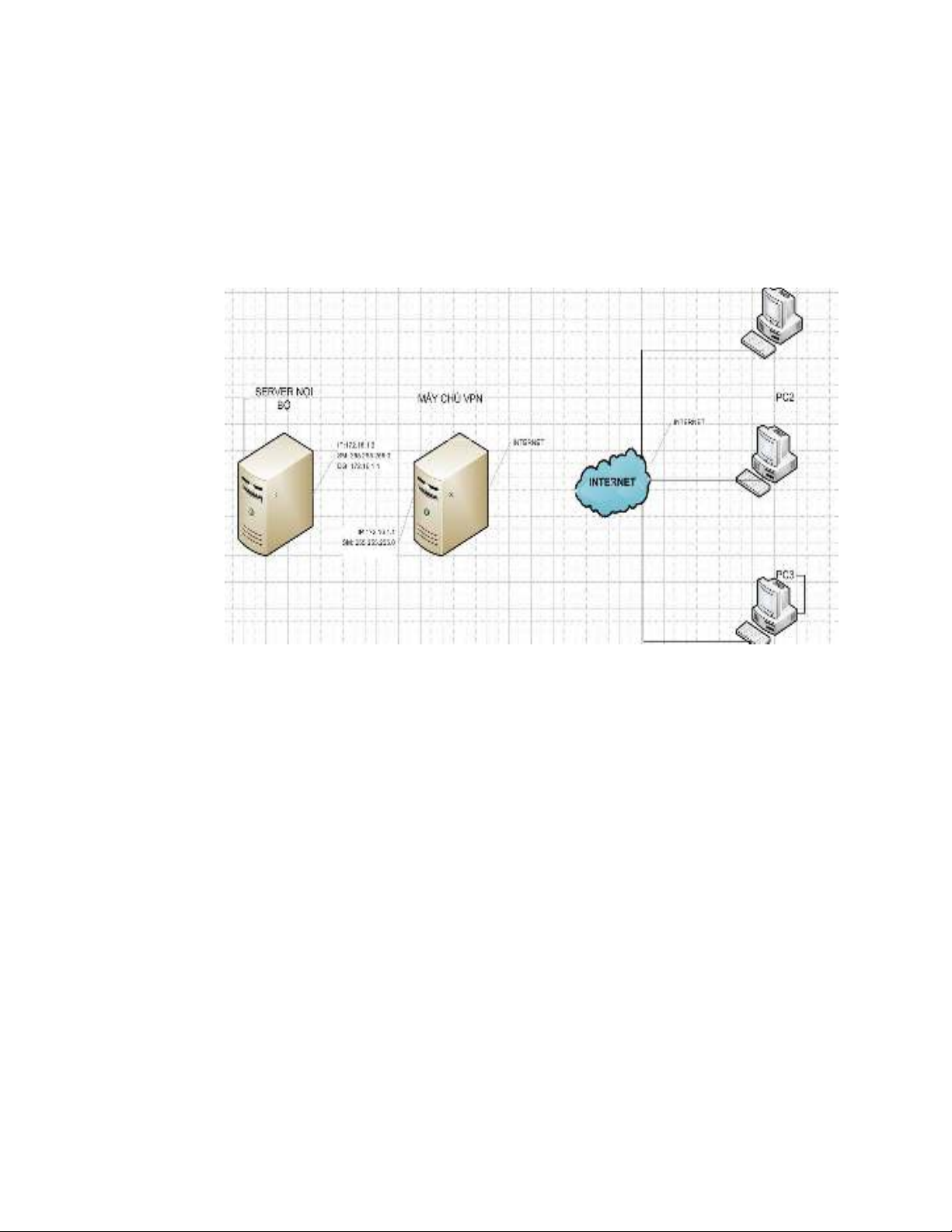

TRIỂN KHAI MẠNG RIÊNG ẢO (VPN) CHO CHI NHÁNH VNPT HƯNG YÊN.

Yêu cầu bài toán:

- Người dùng từ nhiều phòng ban, có thể làm việc tại bên ngoài hoặc có

những công việc cần giải quyết gấp khi đang ở nhà mà các dữ liệu chỉ được

lưu hành trong mạng nội bộ. Câu hỏi đặt ra như vậy người dùng khi có nhu

cầu làm việc với những dữ liệu nội bộ đó, người dùng phải lên trên công ty

để giải quyết. Việc này gấn như là không thể (thời gian, khoảng cách địa lý,

tính cấp thiết…). Từ những thực tế đó TT CNTT đã tìm hiểu và triển khai

hệ thống đường hầm VPN. Với VPN người dùng có thể kết nối đến mạng

nội bộ ở bất kỳ đâu chỉ cần có mạng Internet, tính bảo mật cũng được đảm

bảo nhờ chính sách chứng thực tài khoản trên vpn server.

Kết quả đạt được:

- Thiết lập được hệ thống mạng riêng ảo (VPN) đảm bảo việc truy xuất

người dùng ở bất cứ nơi đâu.

- Đảm bảo tính bảo mật nhờ chính sách chứng thức người dùng trên vpn

server

- Tốc độ đường truyền được đảm bảo trong các phiên làm việc.

Ý nghĩa thực tế:

- Với mô hình làm việc của VNPT Hưng Yên bao gồm rất nhiều phòng ban.

Trong đó có những phòng đặc thù như phòng kinh doanh thường xuyên làm

việc tại bên ngoài thì việc sử dụng VPN là hết sực tiện ích Giải quyết

được vấn đề về khoảng cách địa lý

- Không phải lúc nào các công việc cũng giải quyết được hết trong giờ hành

chính. Với VPN người dùng có thể giải quyết các công việc còn lại tại nhà

chỉ cần máy tính có kết nối mạng Internet Giải quyết được vấn đề về

thời gian.

- Với một tập đoàn như VNPT các công việc cần giải quyết gấp rất phổ biến

trong trường hợp này với công việc cần truy xuất đến dữ liệu mạng nội bộ