CHƯƠNG 2

MÃ HÓA ĐỐI XỨNG

Hai kỹ thuật mã hóa

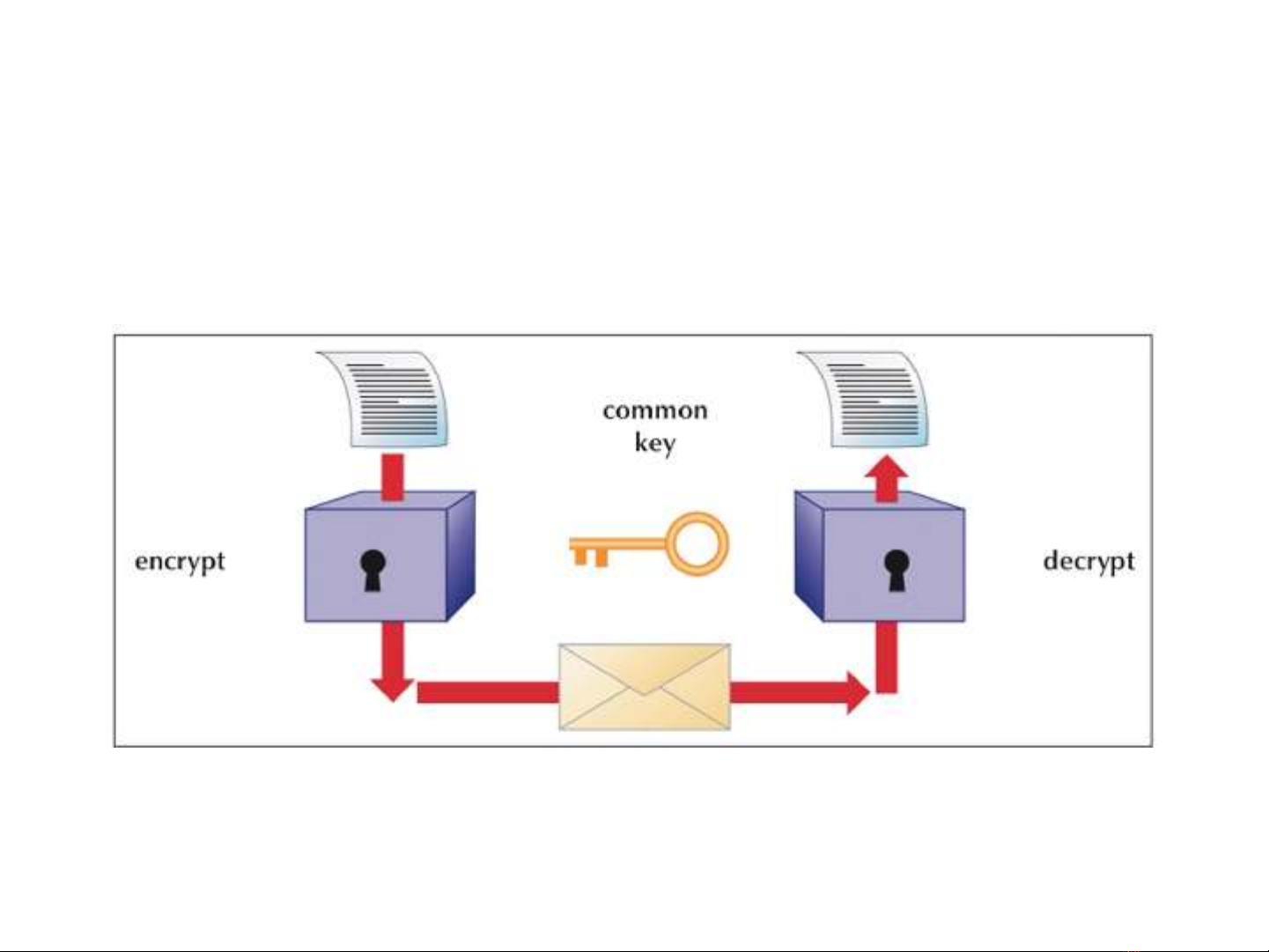

• Mã hóa đối xứng

– Bên gửi và bên nhận dùng chung một khóa

– Còn gọi là mã hóa khóa đơn/khóa riêng/khóa

bí mật

– Có từ những năm 1970, hiện vẫn dùng

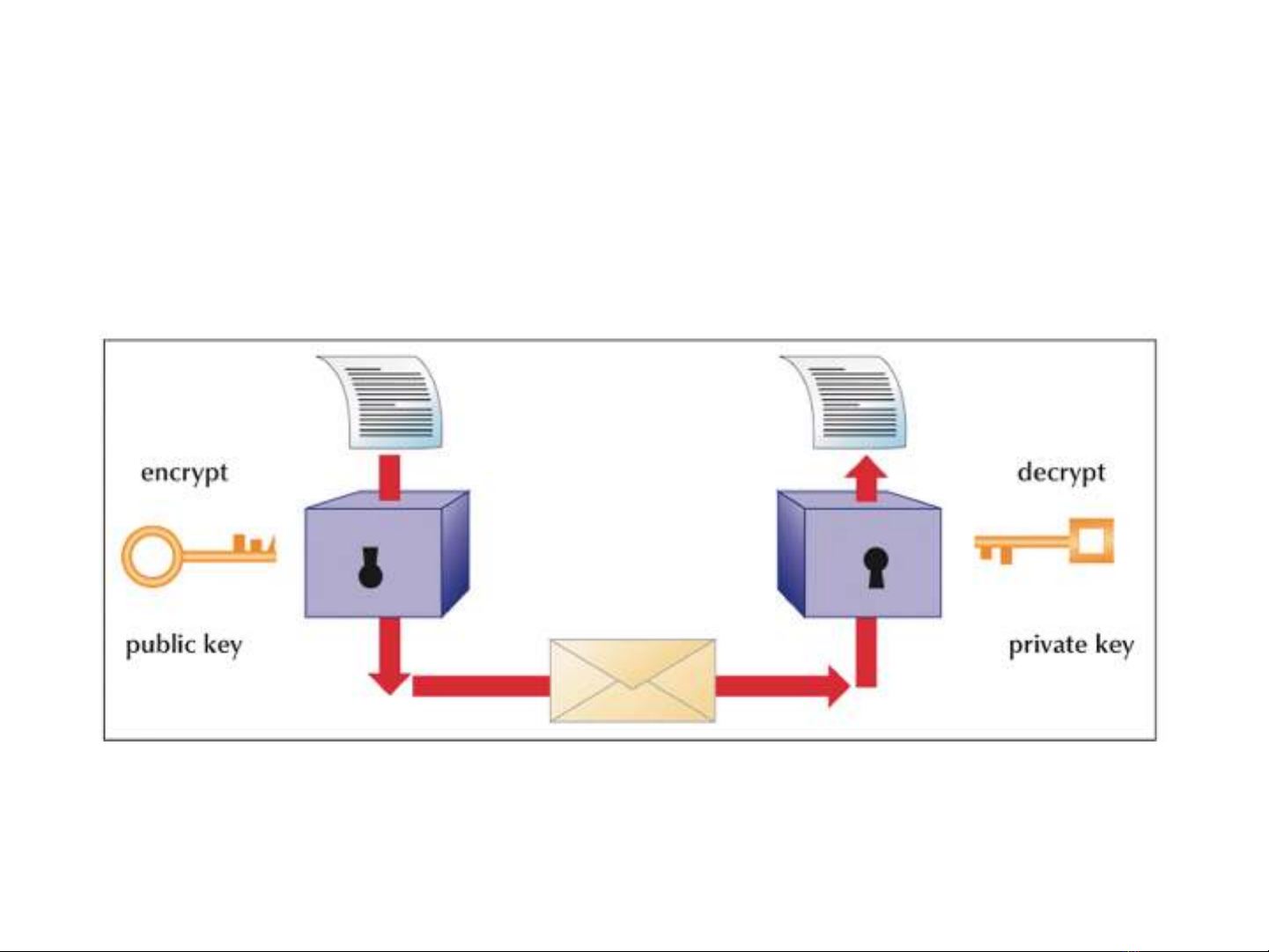

• Mã hóa khóa công khai (bất đối xứng)

– Mỗi bên sử dụng một cặp khóa gồm: khóa

công khai và khóa riêng

– Công bố chính thức năm 1976

Trần Bá Nhiệm An ninh Mạng 2

Một số cách phân loại khác

• Theo phương thức xử lý

– Mã hóa khối: mỗi lần xử lý một khối văn bản và

tạo ra khối mã tương ứng (64 hoặc 128 bit)

– Mã hóa luồng: xử lý cho dữ liệu đầu vào liên tục

• Theo phương thức chuyển đổi

– Mã hóa thay thế: chuyển mỗi phần tử nguyên

bản thành một phần tử ở mã tương ứng

– Mã hóa hoán vị: bố trí lại các phần tử trong

nguyên bản

Trần Bá Nhiệm An ninh Mạng 3

Mã hóa đối xứng

Trần Bá Nhiệm An ninh Mạng 4

Mã hóa bất đối xứng

Trần Bá Nhiệm An ninh Mạng 5