PGS. TSKH. Hoàng Đăng Hải

Học viện Công nghệ Bưu chính Viễn thông (PTIT)

Email: hoangdanghai@hn.vnn.vn

2012

C

Cá

ác k

c kỹ

ỹthu

thuậ

ật t

t tấ

ấn công,

n công,

xâm nh

xâm nhậ

ập h

p hệ

ệth

thố

ống

ng

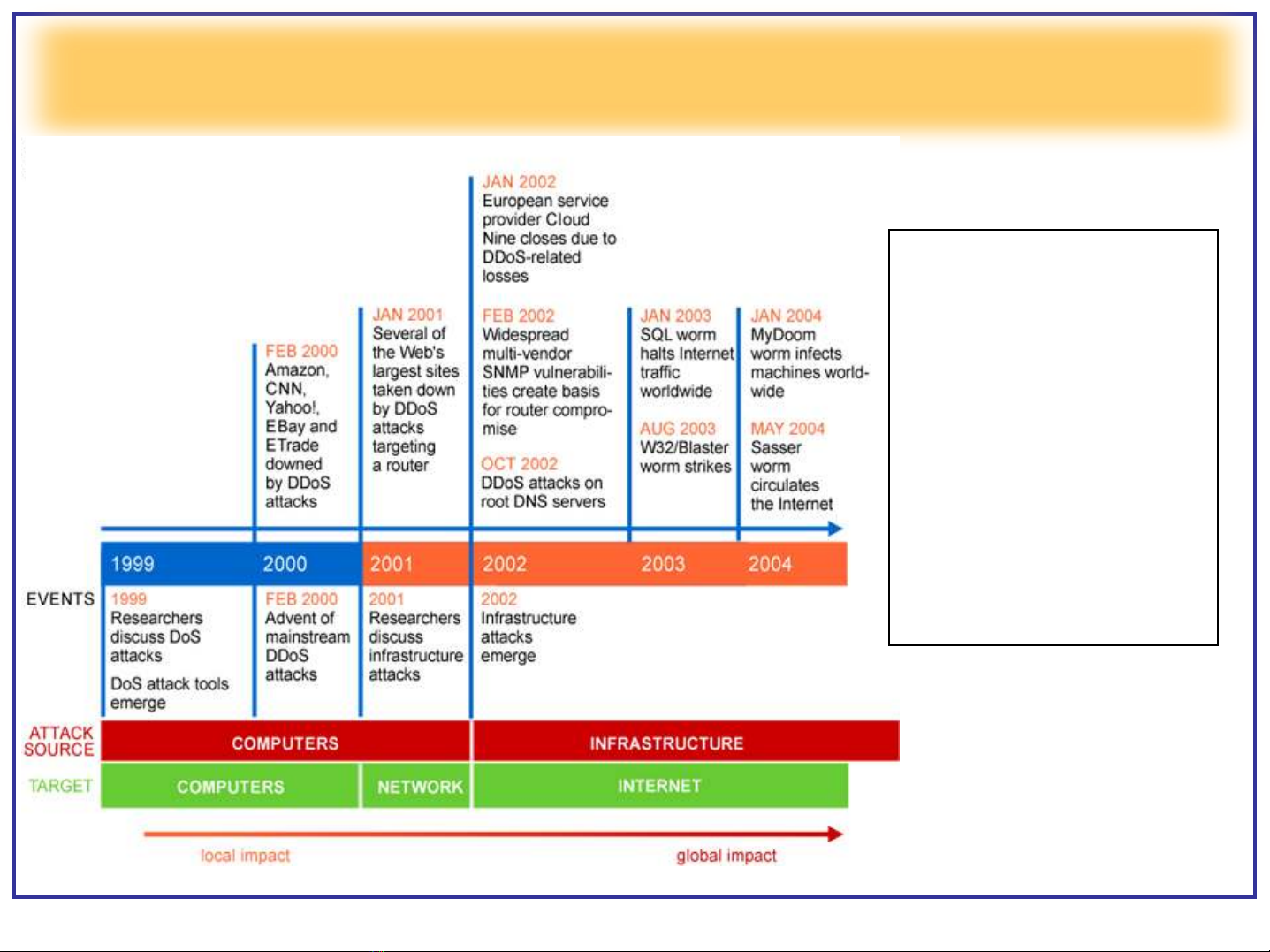

Sựphát triển của tấn công mạng

Xu thế

Kết hợp worms, viruses

và DDoS

Tống tiền, Tin tặc

Các tấn công trên 10

Gbps, tập đoàn Botnet

với 150,000+ node

Thiếu trí tuệtrong quản

lý mạng “cloud” khiến chi

phí tăng nhanh

Từbỏ băng thông khi

giải quyết vấn đề là quá

lãng phí và tốn kém

Một sốkhái niệm

Kẻxâm nhập (Intruder)

Thường gọi là tin tặc (hacker), cracker /buglar (đạo chích)

Kẻtrộm/đánh cắp thông tin (Information Theft)

Cybercrime (tội phạm mạng), Compromiser (kẻgây hại)

Lỗhổng an ninh (Security hole), điểm yếu (Vulnerability), khiếm khuyết (Flaw)

Rủi ro (risk)

Đe dọa (Threat), Tấn công (Attack)

Lỗi khi thiết kế: không lường trước khả năng

Điểm yếu tiềm ẩn: luôn có trong mọi hệthống

Lỗi khai thác: cấu hình không chặt chẽ, lỗi khi hoạt động

Thường dùng để chỉcùng 1 hành vi xâm hại đến an ninh hệthống

Biện pháp an ninh (Security measure), cơ chếan ninh (security mechanism)

Dịch vụan ninh (Security service)

Biện pháp/cơ chế để phát hiện, ngăn ngừa, phòng chống, sửa chữa

Dịch vụ tăng cường an ninh cho hệthống xửlý và truyền tải thông tin thông qua

các biện pháp an ninh

risk = threat x vulnerability x asset value

Phân lo

Phân loạ

ại t

i tấ

ấn công m

n công mạ

ạng

ng

Joking

Hacker: data stealing / spy / military spy

Company Competition: business plan/strategy.

Competitor destruction

Product Advertisement

Avenger

Terrorism

Account hacking / Bank robber

…

M

Mụ

ục tiêu t

c tiêu tấ

ấn công

n công

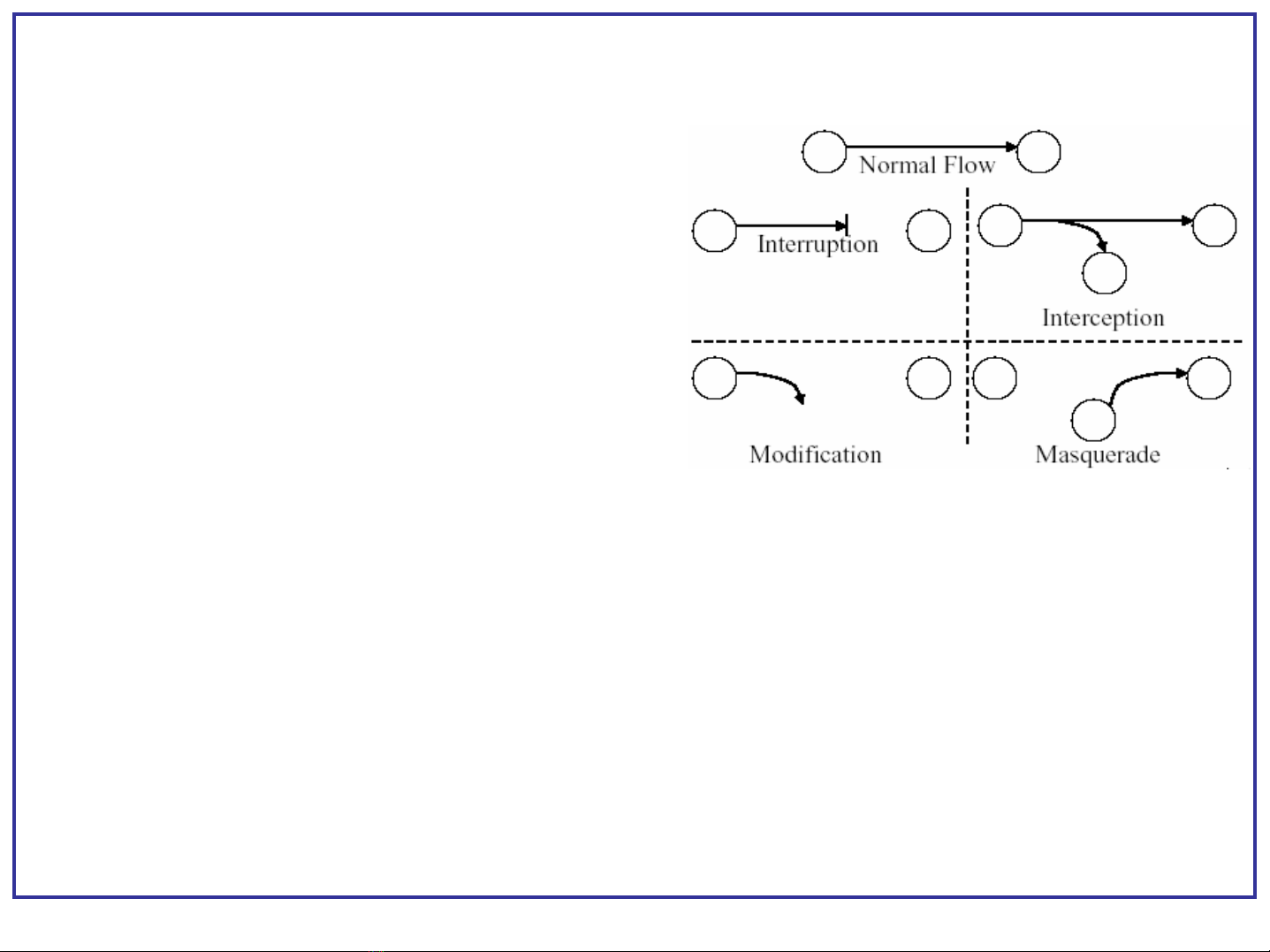

•Giảmạo (fabrication) - destroys authenticity of source

•(Sửa đổi) modification - destroys integrity of information

• Ngăn chặn (interception) - of information (traffic), breaches confidentiality

•Gián đoạn (interruption) - of service

Lo

Loạ

ại t

i tấ

ấn công

n công

Examples

Examples

Happy Christmas 1987: in IBM network. Email sent to everybody with addresses found

in addressbook ⇒Network deadlock

Internet Worm 1989: in Security Center of DoD. Unix Shell Attack.

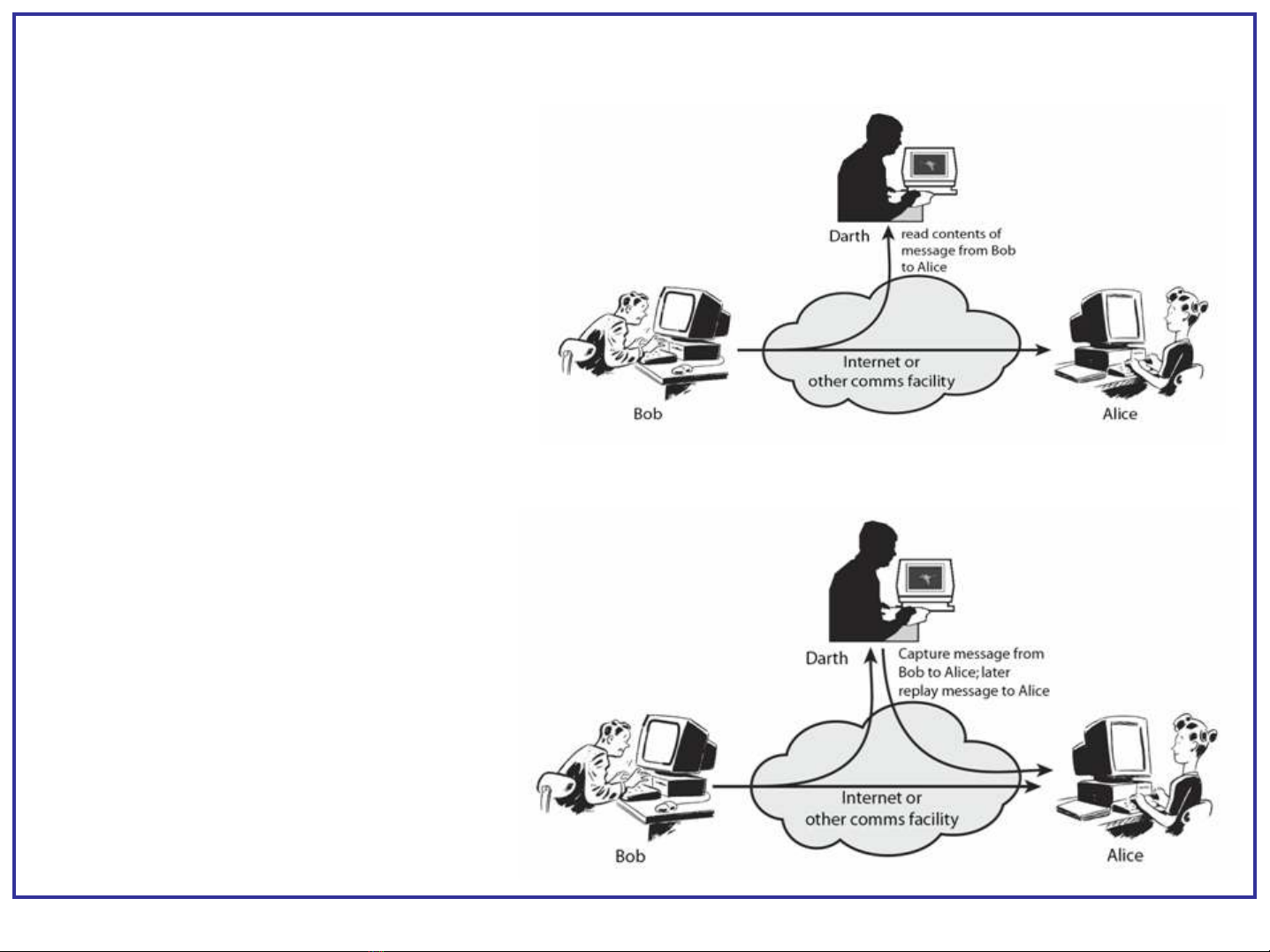

Security Attacks

Security Attacks

ấy nội dung bản tin

ượng: theo dõi chu kỳ, chiều dài bản tin,

đoán mã kênh truyền

ệthống

Passive

Passive

Nghe lén (Eavesdropping): lén l

Phân tích lưu l

kểcảphỏng

Phân tích thông tin h

Active

Active

Giảdanh (Masquerade): Darth giảdanh Bob

Replay: bắt giữ, giảmạo và chuyển tiếp bản tin

Sửa đổi bản tin

Ngăn chặn dịch vụ

![Bài giảng Phòng chống tấn công mạng: Chương 6 - Bùi Trọng Tùng [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2024/20240520/gaupanda031/135x160/4871716189118.jpg)

![Bài giảng Tấn công mạng máy tính: Tổng hợp kiến thức [Năm]](https://cdn.tailieu.vn/images/document/thumbnail/2020/20201202/kethamoi9/135x160/161606897410.jpg)