Bài giảng An toàn dữ liệu

Nguyễn Thị Hội - Bộ môn CNTT TMĐT1

Bài giảng môn:

An toàn và bảo mật thông tin

Doanh nghiệp

8/14/2012 Bộ môn CNTT 1

Bộmôn CNTT

Khoa Hệthống thông tin Kinh tế

Nội dung chương IV

CÁC HỆ MÃ HÓA

z4.1. Tổng quan vềmã hóa dữliệu

z4.1.1. Khái niệm

z4.1.2. Lịch sửphát triểncủa khoa học mã hóa

z4.2.

Độ

an toàn củam

ộ

tthu

ậ

t toán mã hóa

8/14/2012 Bộ môn CNTT 2

ộ

ộ

ậ

z4.2.1. Các kỹthuật phá mã

z4.2.2. Đánh giá độ an toàn

Nội dung chương IV

MÃ HÓA

z4.3. Phương pháp mã hóa đối xứng

z4.3.1. Đặc điểm

z4.3.2.Mô hình mã hóa đối xứng

z4.3.3. Ưu, nhược điểm của mã hóa đối xứng

z4.3.4. Một số hệ mã hóa đối xứng cổ điển

z4.3.5. Mã hóa DES

z4.4. Phương pháp mã hóa công khai

z4.4.1.Đặc điểm

z4.4.2. Nguyên tắc hoạt động

z4.4.3 Ưu, nhược điểm và phạm vi sử dụng

z4.4.4. Hệ mã hóa RSA

8/14/2012 Bộ môn CNTT 3

I. Tổng quan về mã hóa

1. Khái niệm

zMã hóa là phương thức biến đổi thông tin từ định dạng

thông thường thành một dạng khác (mã hóa) không

giống như ban đầu nhưng có thể khôi phục lại được

(giải mã)

2. Mục đích

zĐảm bảo tính bảo mật của thông tin khi chúng được

truyền trong những môi trường có độ an toàn không

cao

zTrong quá trình mã hóa thông tin có sử dụng một giá trị

đặc biệt gọi là khóa mã (key)

8/14/2012 Bộ môn CNTT 4

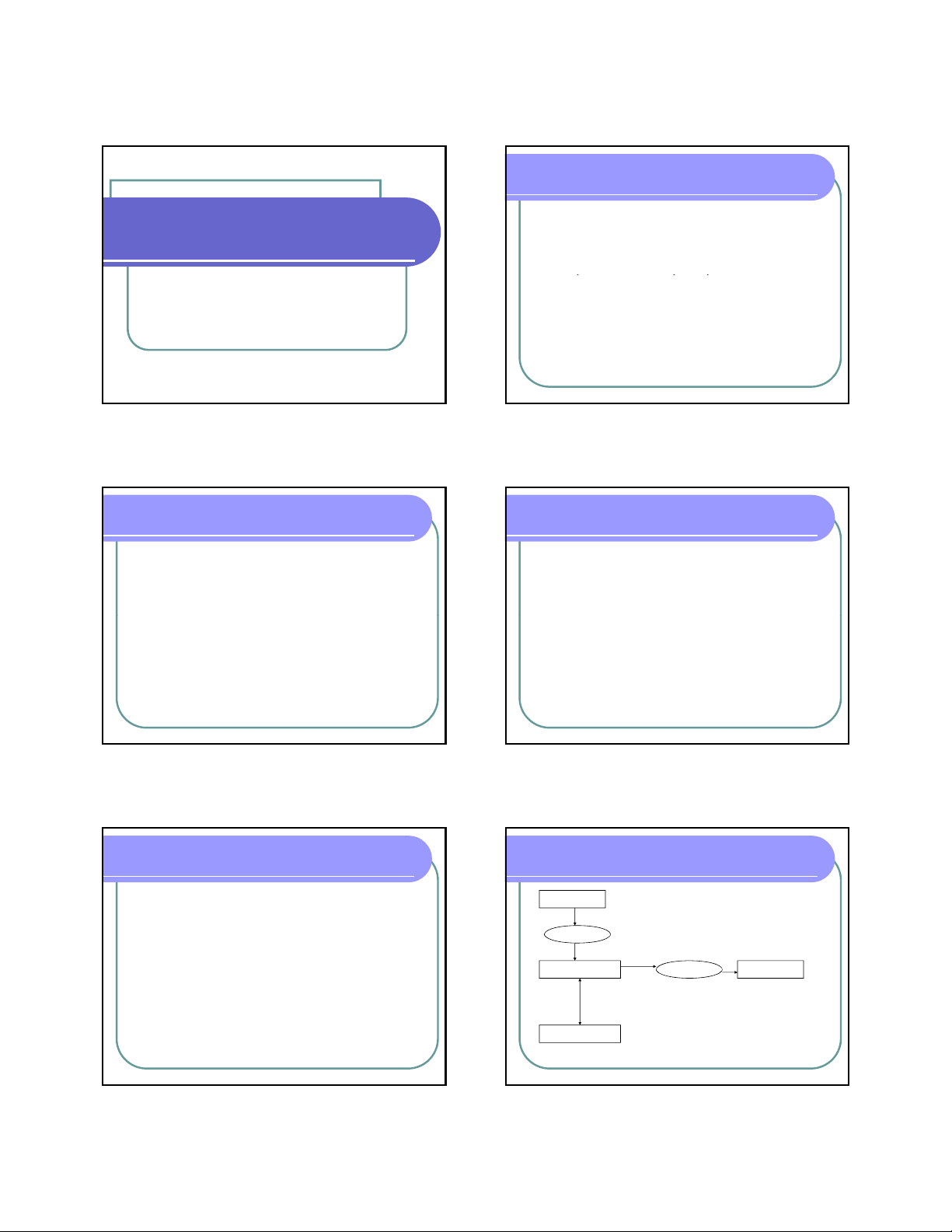

3. Quá trình mã hóa

zMã hóa

zGiai đoạn chuyển thông tin nguyên gốc ban

đầu thành các dạng thông tin được mã hóa (gọi

là bản mã).

zGiải mã (hay phá mã)

zThực hiện biến đổi bản mã để thu lại thông tin

nguyên gốc như trước khi mã hóa.

8/14/2012 Bộ môn CNTT 5

4. Quá trình truyền bảo mật

Người gửi

Mã hóa

8/14/2012 Bộ môn CNTT 6

Kênh thông tin Giải mã Người nhận

Kẻ tấn công

Thông tin đã mã hóa

Bài giảng An toàn dữ liệu

Nguyễn Thị Hội - Bộ môn CNTT TMĐT2

4. Quá trình truyền bảo mật (T)

8/14/2012 Bộ môn CNTT 7

Người gửi mã hóa văn bản cần gửi theo một khóa K sau đó gửi bản

mã đến cho người nhận. Người nhận giải mã theo khóa K đã biết và

đọc được bản gốc

5. Ứng dụng của mã hóa

zĐối với chính phủ:

zBảo mật thông tin trong quân sự và ngoại giao, bảo vệ

các lĩnh vực thông tin mang tầm cỡ quốc gia,

zCác tổ chức:

Bảoệcác thông tin nhạcảm mang tính chiếnl ợc

z

Bảo

v

ệ

các

thông

tin

nhạ

y

cảm

mang

tính

chiến

l

ư

ợc

của các tổ chức,

zCá nhân:

zBảo vệ các thông tin riêng tư trong liên lạc với thế giới

bên ngoài thông qua các kênh truyền tin, đặc biệt là

trên mạng Internet.

8/14/2012 Bộ môn CNTT 8

6. Vài nét về lịch sử mã hóa

zTrước năm 1949

zMã hóa được coi là một ngành mang tính nghệ thuật

zCác phép mã hóa còn đơn giản, chủ yếu là một phép thay thế ký

tự nào đó.

zSau năm 1949

ổ ế ề

zBùng n

ổ

trong lý thuy

ế

t v

ề

mã hóa, mã hoá đã được coi là một

ngành khoa học thực sự.

zRa đời phương pháp mã hoá khóa công khai

zRa đời của khái niệm về chữ ký điện tử.

8/14/2012 Bộ môn CNTT 9

7. Các yêu cầu đối với mã hóa dữ liệu

z(1) Tính hỗn loạn (Confusion):

zSự phụ thuộc của bản ciphertext vào plaintext

là thực sự phức tạp,

z

(2) Tính khuếch tán (Diffusion):

z

(2)

Tính

khuếch

tán

(Diffusion):

zCân bằng tỉ lệ xuất hiện các ký tự trong văn

bản sau khi được mã hóa

8/14/2012 Bộ môn CNTT 1 0

II. Độ an toàn của một thuật toán mã hóa

z1. Tổng quan

zCác thuật toán mã hóa đều sử dụng một loại

khóa bí mật trong quá trình mã hóa và giải mã.

ủ ả

z

Đ

ộ an toàn c

ủ

a gi

ả

i thuật mã hóa phụ thuộc

vào sự đảm bảo bí mật của khóa mã

8/14/2012 Bộ môn CNTT 1 1

2. Phá mã

zLà nỗ lực giải mã văn bản đã được mã hóa không

biết trước khóa bí mật

zCó hai phương pháp phá mã

zVét cạn

Thửtấtảákhó óthể

z

Thử

tất

c

ả

c

á

c

khó

a c

ó

thể

zThám mã

zKhai thác những nhược điểm của giải thuật

zDựa trên những đặc trưng chung của nguyên bản hoặc một số

cặp nguyên bản - bản mã mẫu

8/14/2012 Bộ môn CNTT 1 2

Bài giảng An toàn dữ liệu

Nguyễn Thị Hội - Bộ môn CNTT TMĐT3

a) Phương pháp vét cạn

zPhương pháp:

zThử tất cả các khóa có thể cho đến khi xác

định được nguyên bản từ bản mã

zƯu đi

ể

m:

zThử qua tất cả các trường hợp

zNhược điểm:

zTốn thời gian, nhiều động tác thừa, tốn không

gian nhớ

zKhông thể hiện tư duy khoa học

8/14/2012 Bộ môn CNTT 1 3

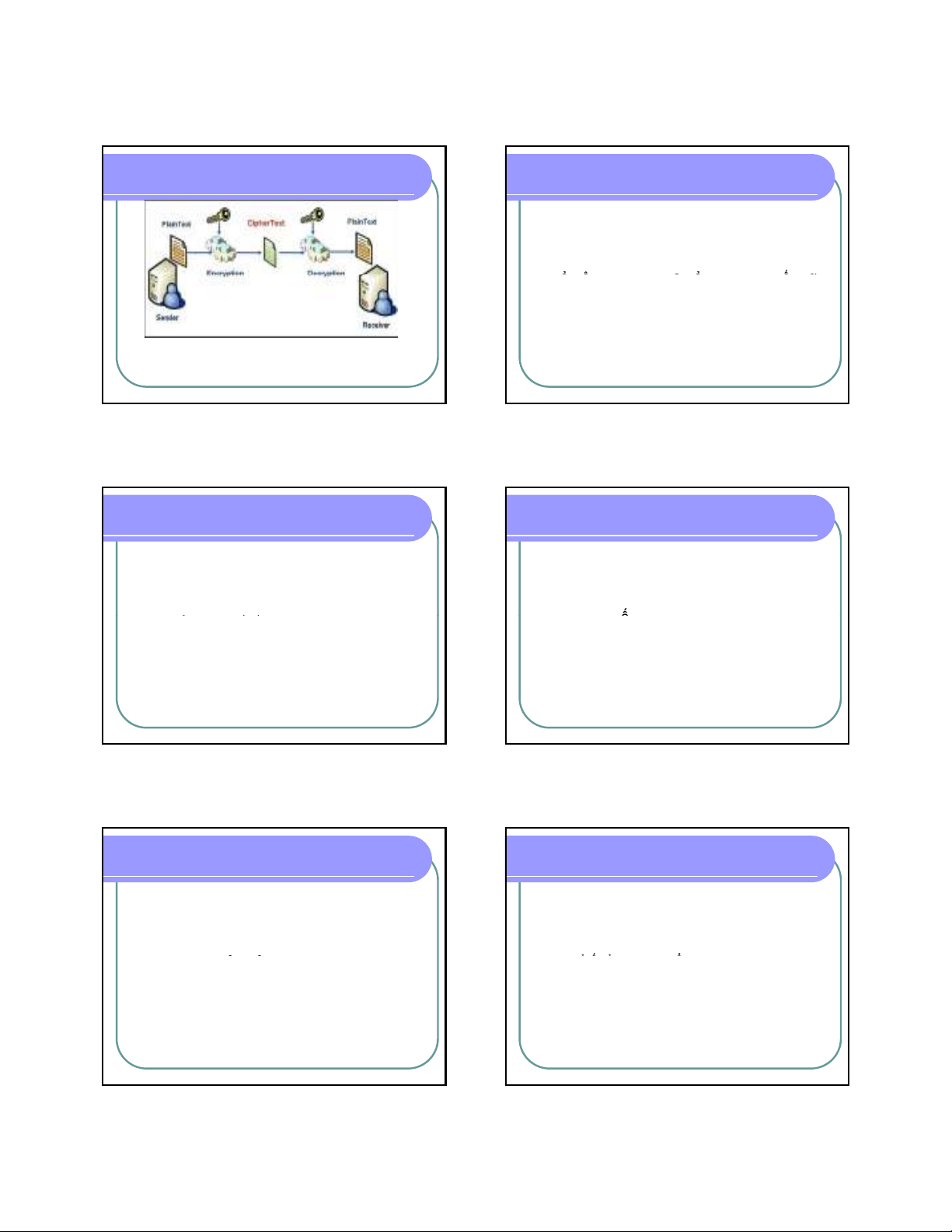

Ví dụ phương pháp vét cạn

zCho sơ đồ như hình

bên

zYêu cầu :

zTìm tất cả các đường

ế

đi từ A đ

ế

n D4

zSử dụng PP vét cạn

như sau:

8/14/2012 Bộ môn CNTT 1 4

Hoạt động tìm đường

zĐi theo thứ tự trên xuống ta có:

zTại A =>có 2 đường đi đến B1 và B2 => đi đến điểm

B1.

+ Tại B1 có 2 đường đi =>đi đến C1

+ Tại C1 không có đường đi => quay lại B1

+TạiB1có2đường điđiểmC1đẫ đi qua nên đitiếp

+

Tại

B1

có

2

đường

đi

,

điểm

C1

đẫ

đi

qua

nên

đi

tiếp

=>C2

+ Tại B1 có 2 đường đi nhưng cả 2 đều đã đi qua

=>quay lai điểm A

+ Tại A có 2 đường để đi, đường qua B1 đã đi => B2

+ .............

Cứ thế cho đến khi tìm được đường đi từ A-> D4

8/14/2012 Bộ môn CNTT 1 5

b) Phương pháp thám mã

zPhương pháp:

zKhai thác những nhược điểm của giải thuật

zDựa trên những đặc trưng chung của nguyên bản hoặc

mộtsốcặp nguyên bản

-

bảnmã

mẫu

một

số

cặp

nguyên

bản

bản

mã

mẫu

zThám mã thường thực hiện bởi những kẻ tấn công ác

ý, nhằm làm hỏng hệ thống; hoặc bởi những người

thiết kế ra hệ thống với ý định đánh giá độ an toàn của

hệ thống.

8/14/2012 Bộ môn CNTT 1 6

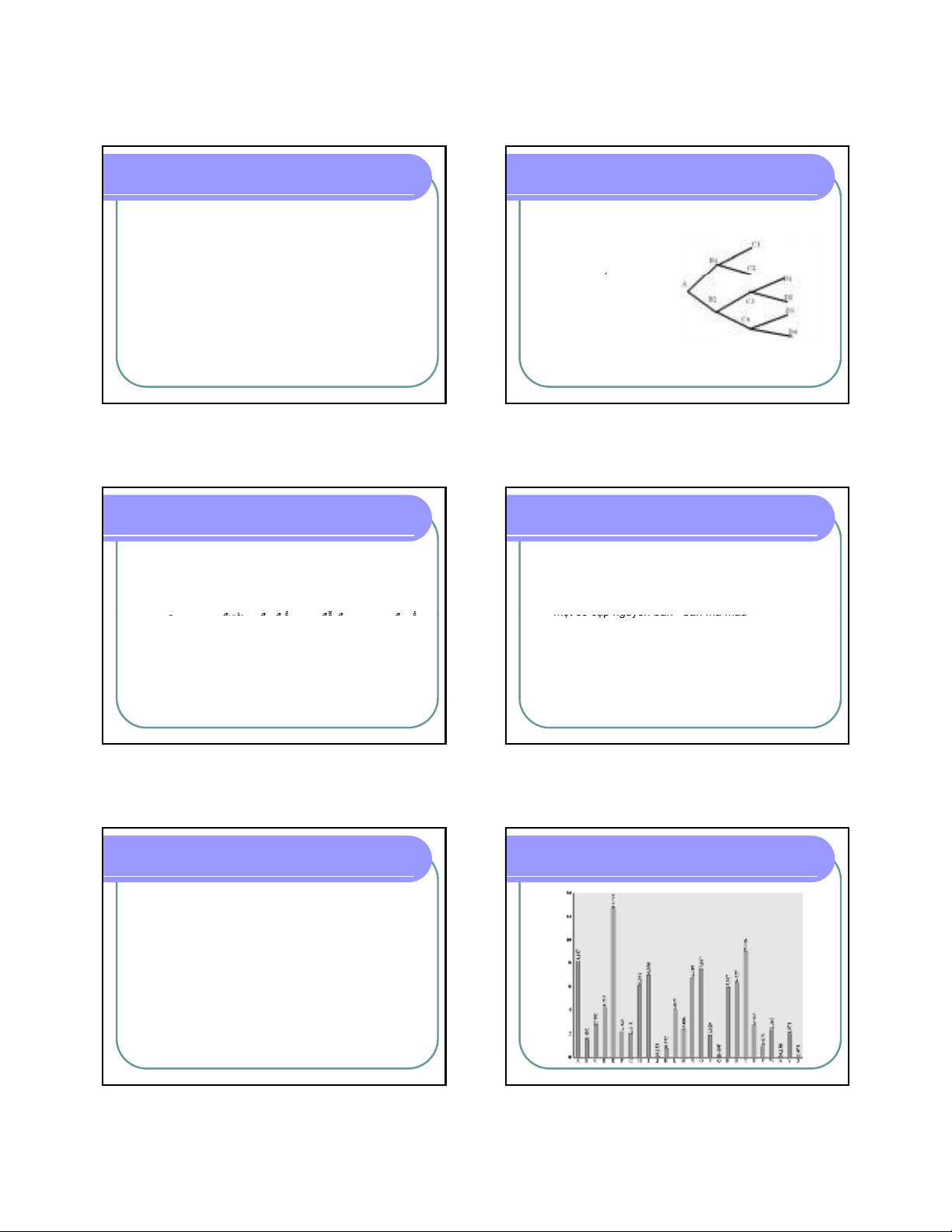

Ví dụ khai thác nhược điểm GT

zKhai thác những nhược điểm của giải thuật

zBiết rõ tần số các chữ cái tiếng Anh

zCó thể suy ra các cặp chữ cái nguyên bản - chữ cái bản mã

zVí dụ : chữ cái xuất hiện nhiều nhất có thể tương ứng vớicác

nguyên âm: ‘a’, 'e‘, ‘i’, ‘o’, ‘u’

zCó thể nhận ra các bộ đôi và bộ ba chữ cái

zVí dụ bộ đôi : 'th', 'an', 'ed‘, ‘wh’

zVí dụ bộ ba : 'ing', 'the', 'est'

8/14/2012 Bộ môn CNTT 1 7

Các tần số chữ cái tiếng Anh

n

g đối (%)

8/14/2012 Bộ môn CNTT 1 8

Tần số tươ

n

Bài giảng An toàn dữ liệu

Nguyễn Thị Hội - Bộ môn CNTT TMĐT4

Ví dụ phá mã hệ đơn bảng

zCho bản mã “

“UZQSOVUOHXMOPVGPOZPEVSGZWSZOPFPESXUDBMETSXAI

Z VUEPHZHMDZSHZOWSFPAPPDTSVPQUZWYMXUZUHSX

EPYEPOPDZSZUFPOMBZWPFUPZHMDJUDTMOHMQ”

z

Tính tầnsốchữcái tương đối

:

8/14/2012 Bộ môn CNTT 1 9

Tính

tần

số

chữ

cái

tương

đối

:

zĐoán P là e, Z là t

zĐoán ZW là th và ZWP là the ...

zTiếp tục đoán và thử, cuối cùng được

“it was disclosed yesterday that several informal but

direct contacts have been made with political

representatives of the viet cong in moscow”

3. Đánh giá độ an toàn

zAn toàn vô điều kiện

zBản mã không chứa đủ thông tin để xác định duy nhất

nguyên bản tương ứng

zBất kể với số lượng bao nhiêu và tốc độ máy tính thế nào

zChỉ hệ mã hóa độn (stuff) một lần là an toàn vô điều kiện

zAn toàn tính toán

zThỏa mãn một trong hai điều kiện

zChi phí phá mã vượt quá giá trị thông tin mang lại

zThời gian phá mã vượt quá tuổi thọ thông tin

zThực tế thỏa mãn hai điều kiện

zKhông có nhược điểm

zKhóa có quá nhiều giá trị không thể thử hết

8/14/2012 Bộ môn CNTT 2 0

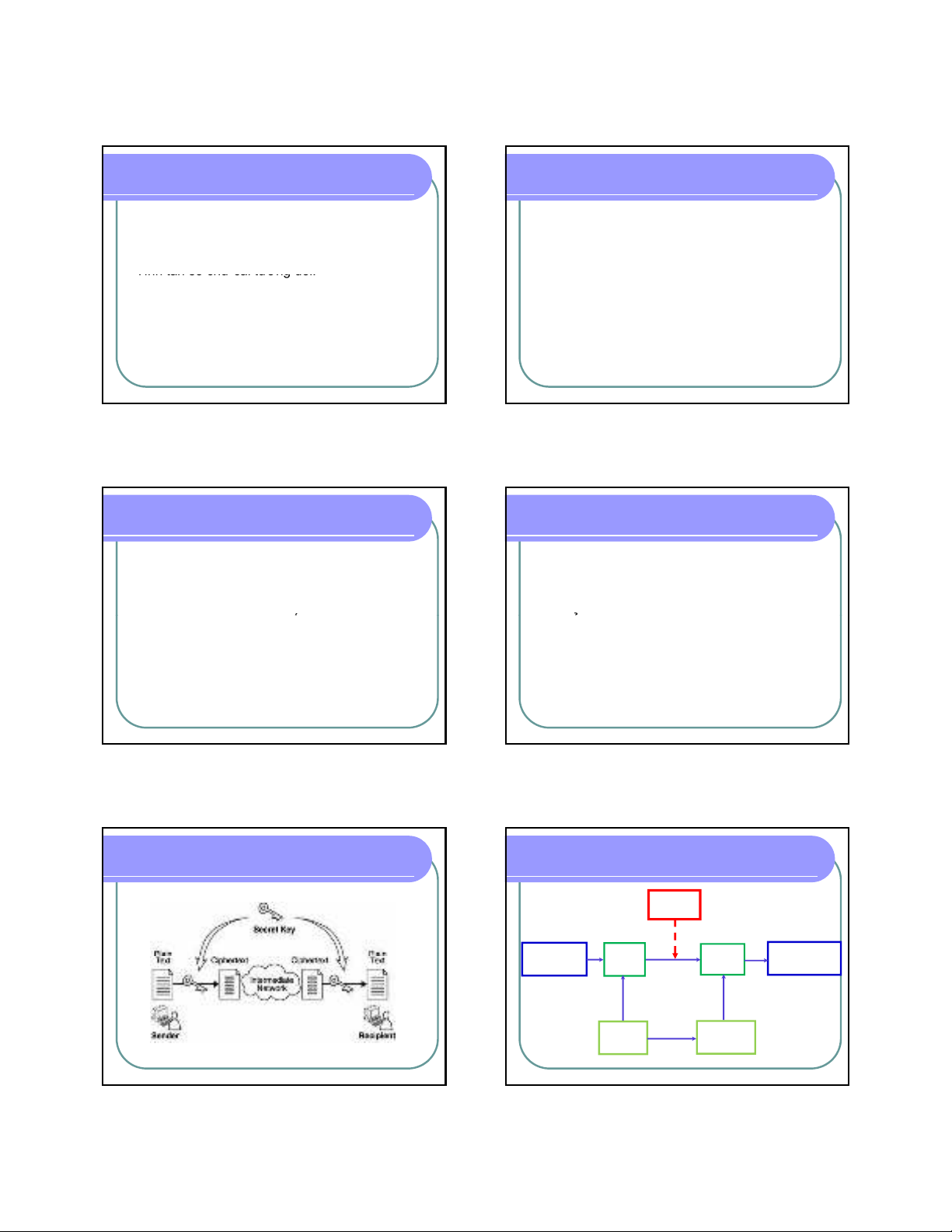

III. Phương pháp mã hóa đối xứng

1. Khái niệm:

zHệ thống mã hóa mà bên gửi và bên nhận tin

cùng sử dụng chung 1 khóa => Mã hóa và giải

mã đều dùng một khóa chung

ấ

zKỹ thuật mã hóa duy nh

ấ

t trước 1970 và hiện

rất phổ biến

zCòn gọi là mã hóa khóa riêng, khóa bí mật

8/14/2012 Bộ môn CNTT 2 1

2. Hệ thống mã hóa đối xứng

z(1) Nguyên bản

z(2) Giải thuật mã hóa

z(3) Khóa bí mật

(4) Bảã

z

(4)

Bả

n m

ã

z(5) Giải thuật giải mã

8/14/2012 Bộ môn CNTT 2 2

3. Mô hình mã hóa đối xứng

8/14/2012 Bộ môn CNTT 2 3

3. Mô hình mã hóa đối xứng (T)

Người gửi A

Bẻ khóa

Người nhận B

Mã hóa Giải mã

8/14/2012 Bộ môn CNTT 2 4

Khóa mã Kênh

truyền

xy

k

x

k

Bài giảng An toàn dữ liệu

Nguyễn Thị Hội - Bộ môn CNTT TMĐT5

4. Ưu điểm của mã hóa đối xứng

zMô hình khá đơn giản.

zDễ dàng tạo ra thuật toán mã hóa đối xứng

cho cá nhân.

z

Dễcài đặtvàhoạtđộng hiệuquả

z

Dễ

cài

đặt

và

hoạt

động

hiệu

quả

.

zHoạt động nhanh và hiệu quả do tốc độ mã

hoá và giải mã cao.

z=> Được sử dụng khá phổ biến nhiều hiện

nay.

8/14/2012 Bộ môn CNTT 2 5

5. Nhược điểm của mã hóa đối xứng

zDùng chung khóa nên nhiều nguy cơ mất

an toàn

zKhóa dùng chung rất dễ bị hóa giải (bị “bẻ

khóa”). Do cũng phải truyền trên kênh

ế

truyên tin đ

ế

n bên nhận

zViệc gửi thông tin cùng khóa cho số lượng

lớn là khó khăn.

8/14/2012 Bộ môn CNTT 2 6

6. Các hệ mã hóa đối xứng cổ điển

za) Monophabetic ciphers

zThuật toán mã hóa theo phương pháp này dựa

trên phép hoán vị trong một bảng chữ cái nào

đó

zVí dụ:

zBản chữ cái tiếng Anh,

zBản mã nhị phân,

zBản ký tự số, …

8/14/2012 Bộ môn CNTT 2 7

Ví dụ Monophabetic ciphers

zVới bảng chữ cái tiếng Anh:

Ký tựcần mã a b c d ………. x y z

K

ý

t

ự

tha

y

thếF G N T ……….

K

PL

ý

ự

y

8/14/2012 Bộ môn CNTT 2 8

Với thuật toán mã hoá này, ta có:

Văn bản gốc: a Bad day

Văn bản sau khi mã hóa: F GFT TFP

b) Mã hoá cộng tính

zMã hóa được thực hiện bằng cách dịch

chuyển chuỗi ký tự trong bản plaintext ban

đầu đi một giá trị cố định nào đó theo trình

tự của một bảng chữ cái.

ố

zVới phương pháp này, khóa mã chính là s

ố

được sử dụng để dịch chuyển.

8/14/2012 Bộ môn CNTT 2 9

Hệ mã hóa Caesar

zLà hệ mã hóa thay thế xuất hiện sớm nhất và

đơn giản nhất

zSử dụng đầu tiên bởi Julius Caesar vào mục đích

quân sự

Dịhh ểòththứt hữái

8/14/2012 Bộ môn CNTT 3 0

z

Dị

c

h

c

h

uy

ể

n xoay v

ò

ng

th

eo

thứ

t

ự c

hữ

c

ái

zKhóa k là số bước dịch chuyển

zVới mỗi chữ cái của văn bản

zĐặt p = 0 nếu chữ cái là a, p = 1 nếu chữ cái là b,...

zMã hóa : C = E(p) = (p + k) mod 26

zGiải mã : p = D(C) = (C - k) mod 26

![Bài giảng An toàn và bảo mật hệ thống thông tin: Chương 5 [Mới Nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2024/20240610/khanhchi2590/135x160/2421717997252.jpg)

![Bài giảng An toàn và bảo mật hệ thống thông tin: Chương 4 [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2024/20240610/khanhchi2590/135x160/7401717997257.jpg)

![Bài giảng An toàn và bảo mật hệ thống thông tin: Chương 2 [Đầy đủ, Chi tiết]](https://cdn.tailieu.vn/images/document/thumbnail/2024/20240610/khanhchi2590/135x160/6021717997266.jpg)

![Sổ tay Kỹ năng nhận diện & phòng chống lừa đảo trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8271760665726.jpg)