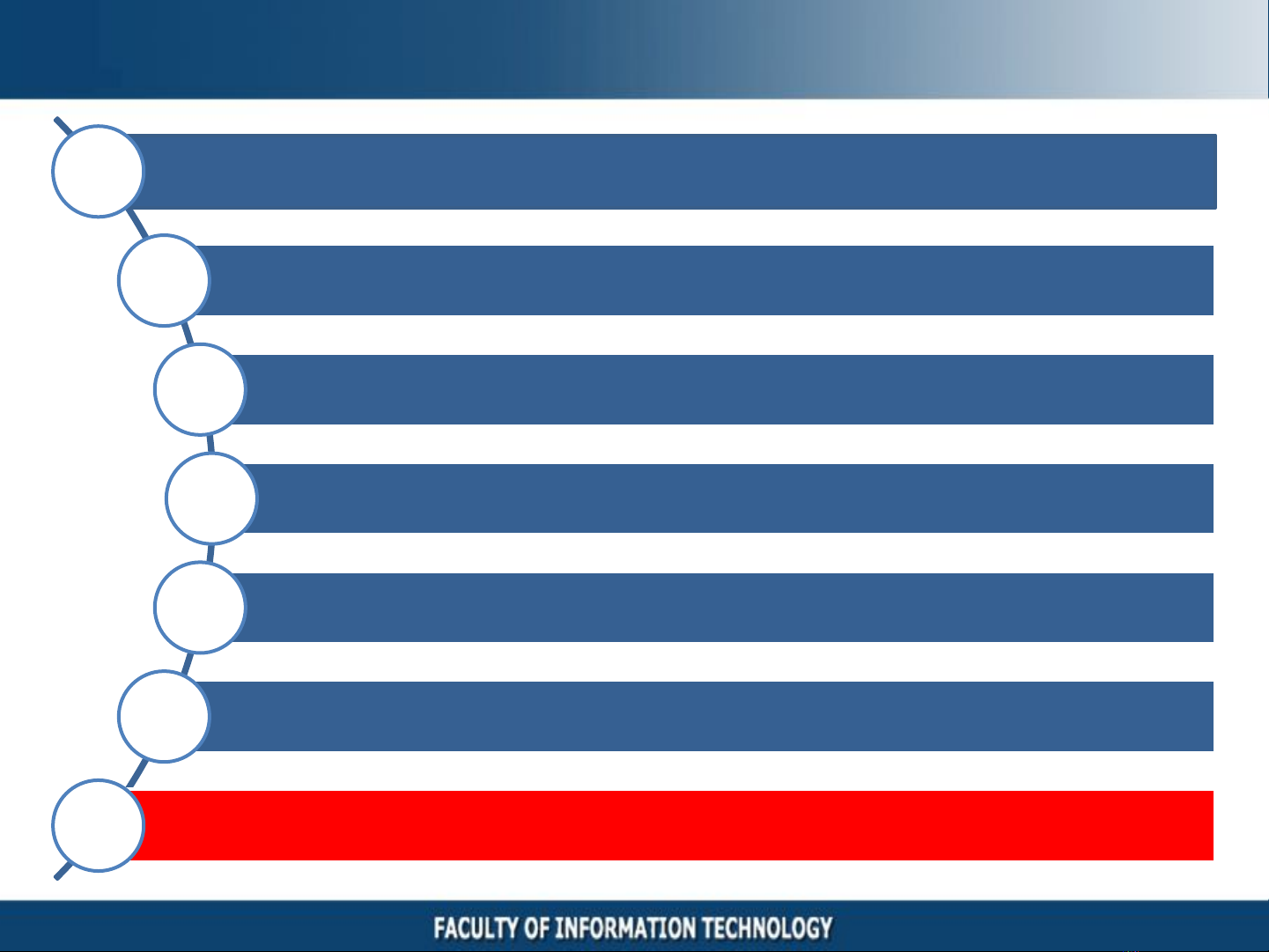

MH – Thiết kế hệ thống mạng

Bài 1: Tổng quan về thiết kế mạng

Bài 2: Tiêu chuẩn thiết kế mạng cục bộ

Bài 3: Cấu hình thiết bị mạng

Bài 4: Các kỹ thuật Layer-2 trong TKM

Bài 5: Các kỹ thuật Layer-3 trong TKM

Bài 6: Các kỹ thuật Layer-4 trong TKM

Bài 7: Ứng dụng Access-List trong TKM

2

Trung tâm đào tạo SmartPro

Bài 7: Ứng dụng Access-List vào TKM

1• Tổng quan vế Access List

2• Wildcard mask.

3• Standard Access-list

4•Ứng dụng Std. ACL trong thiết kế mạng

5• Extended Access-list

6•Ứng dụng Ext. ACL trong thiết kế mạng

3

Tổng quan Access Control List (ACL)

• Khái niệm Access Control List

• Access Control List (ACL) là một danh sách các điều kiện truy vấn

khi Router tiến hành lọc (filter) hoặc phân loại (classification) gói

tin.

• Router thực hiện lọc (hay phân loại) khi gói tin đi váo (inbound)

hoặc đi ra (outbound) khỏi một interface của Router.

• Mục đích sử dụng ACL

• Lọc gói tin (Packet filter): Router kiểm soát các gói tin đi ngang

qua nó bằng 1 trong 2 hành động: cho (permit) hoặc hủy bỏ (drop

/ deny).

• Lọc gói tin (Packet classification): xác định loại của gói tin (như:

GRE, NAT, OSPF, EIGRP…) để chọn phương thức xử lý gói tin đó.

Tổng quan Access Control List (ACL)

• Các loại Access List:

• Standard ACL:

• Danh sách chỉ chứa địa chỉ IP làm tiêu chuẩn (criteria) so khớp với

Source IP của gói tin.

• Extended ACL:

• Danh sách chứa giao thức, Source IP, Source Port, Destination IP,

Destination Port… làm tiêu chuẩn (criteria) so sánh.

• Mỗi dòng thông tin trong ACL có hành động: permit hay deny.

• Định danh cho ACL:

• Numbered ACL: sử dụng con số để định danh cho Access-list.

• Standard ACL: dùng số: 1 - 99, hoặc: 1300 – 1999

• Extended ACL: dùng số: 100 – 199, hoặc: 2000 – 2699

• Named ACL: sử dụng “tên” để định danh cho Access-list.

![Tài liệu ôn tập thiết kế mạng máy tính [chuẩn nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20250420/hoangquadz/135x160/5651745155816.jpg)

![Bài giảng Quản trị mạng ThS. Nguyễn Thái Sơn [chuẩn SEO]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20250806/kimphuong1001/135x160/95261754455042.jpg)