Giới thiệu tài liệu

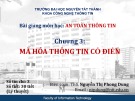

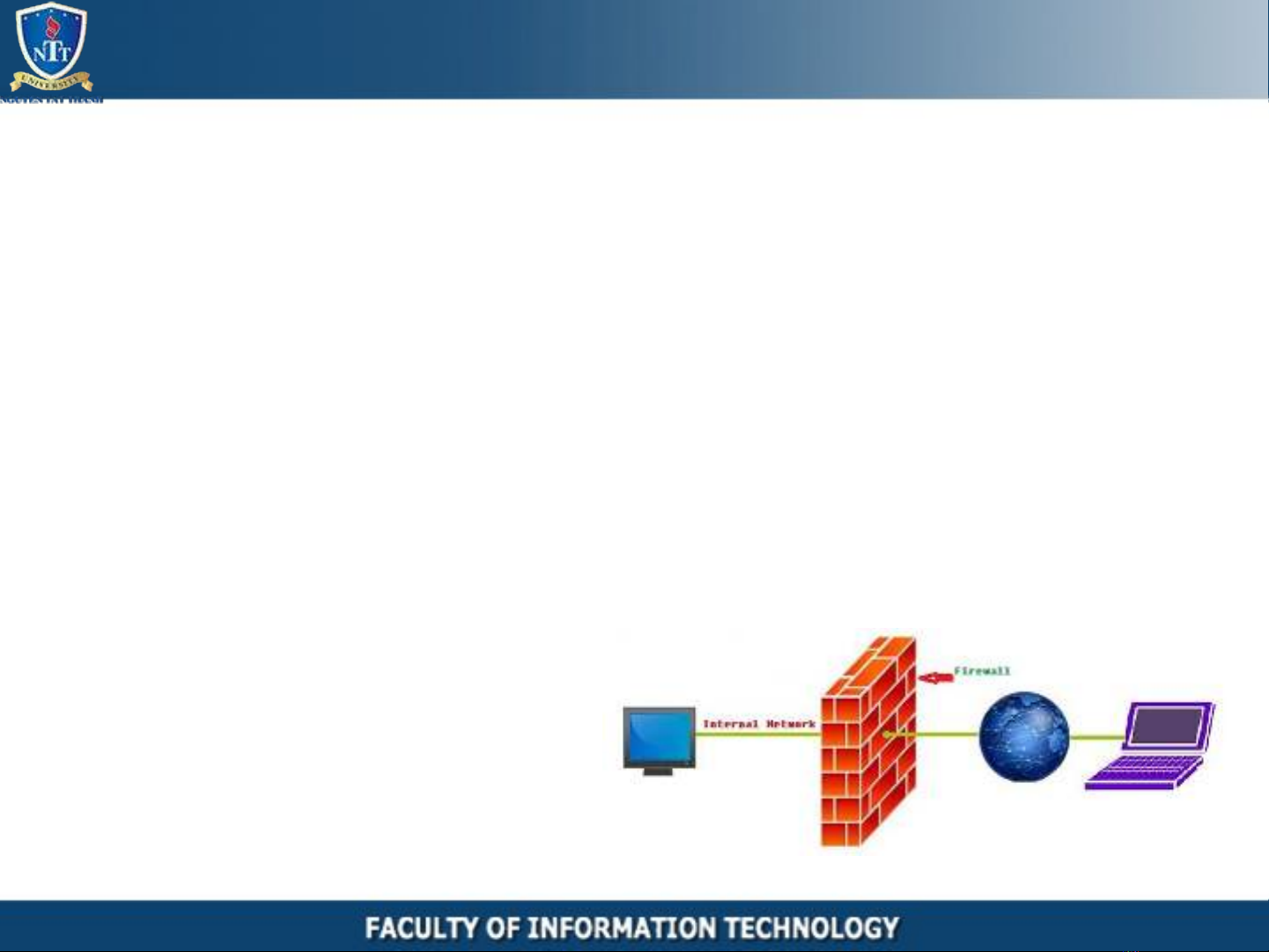

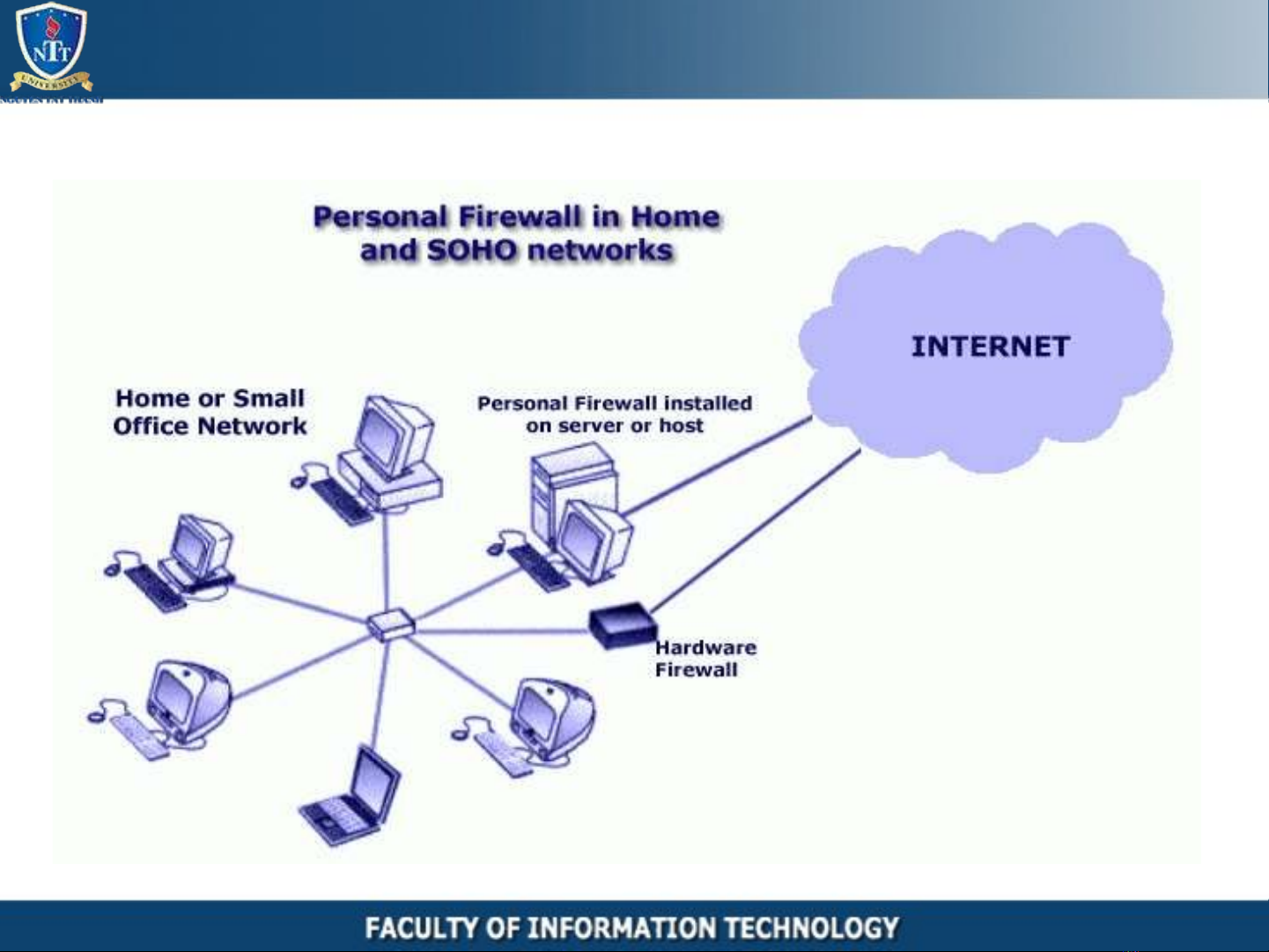

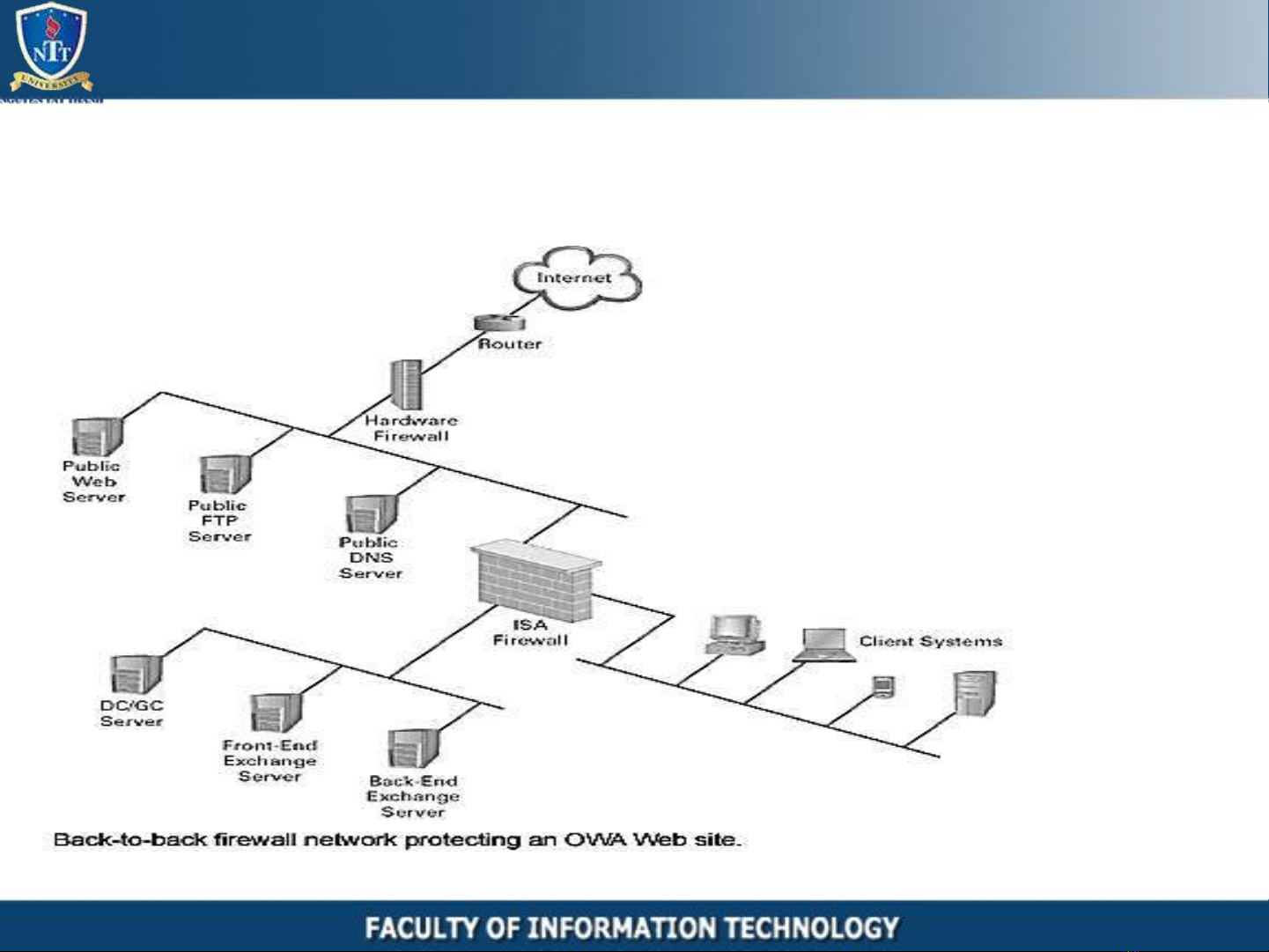

Bài giảng An toàn thông tin: Chương 7 - ThS. Nguyễn Thị Phong Dung là một bài giảng trình bày về tường lửa và IDS/IPS, hai công nghệ an toàn mạng quan trọng để bảo vệ các máy chủ dịch vụ và máy trạm. Bài giảng chia sẻ ba dạng tường lửa: lọc gói tin (Packet-Filtering), cổng ứng dụng (Application-level gateway) và cổng chuyển mạch (Circuit-level gateway). Ngoài ra, bài giảng cũng giới thiệu về lọc có trạng thái (Stateful firewall), một loại tường lửa có khả năng lưu trạng thái của các kết nối mạng đi qua nó. Cơ sở hạt nhân và kết quả của bài giảng sẽ giúp người đọc có được những hiểu biết cơ bản về an toàn thông tin.

Đối tượng sử dụng

Nhà nghiên cứu, doanh nghiệp có nhu cầu bảo vệ hệ thống thông tin quy mô lớn.

Nội dung tóm tắt

Bài giảng An toàn thông tin: Chương 7 - ThS. Nguyễn Thị Phong Dung là một bài giảng trình bày về việc sử dụng tường lửa để bảo vệ các hệ thống thông tin. Trong bài giảng này, đầu tư thời gian để trình bày các loại tường lửa sẵn có và chức năng của mỗi loại. Tuy nhiên, chỉ mô tả về ba dạng tường lửa: lọc gói tin (Packet-Filtering), cổng ứng dụng (Application-level gateway) và cổng chuyển mạch (Circuit-level gateway). Chia tay về việc lọc có trạng thái (Stateful firewall) là một loại tường lửa có khả năng lưu trạng thái của các kết nối mạng đi qua nó. Ngoài ra, bài giảng cũng chia sẻ về các hình thức tấn công mạng thường gặp, như IP spoofing, và cách ngăn chặn nó bằng tường lửa. Cuối cùng, bài giảng cũng đề cập đến việc cần phải chú trọng khi thiết lập tường lửa và để mỗi hệ thống an toàn mạng hoạt động hiệu quả.

![Bài giảng An toàn và bảo mật thông tin Trường ĐH Thương Mại (2022) [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2023/20230117/diepvunhi/135x160/4541673953095.jpg)