8-1

Chương 8

Bảo mật

Computer

Networking: A Top

Down Approach

6th edition

Jim Kurose, Keith Ross

Addison-Wesley

March 2012

A note on the use of these ppt slides:

We’re making these slides freely available to all (faculty, students, readers).

They’re in PowerPoint form so you see the animations; and can add, modify,

and delete slides (including this one) and slide content to suit your needs.

They obviously represent a lot of work on our part. In return for use, we only

ask the following:

If you use these slides (e.g., in a class) that you mention their source

(after all, we’d like people to use our book!)

If you post any slides on a www site, that you note that they are adapted

from (or perhaps identical to) our slides, and note our copyright of this

material.

Thanks and enjoy! JFK/KWR

All material copyright 1996-2012

J.F Kurose and K.W. Ross, All Rights Reserved

8-2An ninh mạng

Chương 8: An toàn mạng

M

ụ

c tiêu c

ủ

a ch

ươ

ng:

Hiểu vềcác nguyên tắc an ninh mạng:

Mật mã (cryptography) và nhiều công dụng của nó

vượt ra ngoài “tính bí mật” (“confidentiality”)

Sựchứng thực (authentication)

Toàn viện thông điệp (message integrity)

An toàn mạng trong thực tế:

Tường lửa (firewall) và hệthống phát hiện xâm nhập

(intrusion detection system)

Bảo mật trong các tầng application, transport,

network và link

8-3An ninh mạng

Chương 8 lộtrình

8.1 an toàn m

ạ

ng là gì?

8.2 các nguyên lý mật mã (cryptography)

8.3 toàn vẹn thông điệp (Message integrity), chứng

thực (authentication)

8.4 an toàn thưđiện tử

8.5 an toàn kết nối TCP: SSL

8.6 An toàn tầng Network: IPsec

8.7 An toàn mạng không dây

8.8 an toàn vận hành (Operational security): tường

lửa và hệthống phát hiện xâm nhập (IDS)

8-4An ninh mạng

An toàn mạng là gì

Tính bí m

ậ

t (confidentiality)

: chỉcó người gửi và

người nhận mới được phép “hiểu” nội dung của thông điệp

Người gửi mã hóa thông điệp

Người nhận giải mã thông điệp

Ch

ứ

ng th

ự

c (authentication):

cảngười gửi và nhận đều

muốn xác nhận danh tính lẫn nhau

Toàn v

ẹ

n thông đi

ệ

p (message integrity):

người gửi

và nhận muốn bảo đảm thông điệp không bịsửa chữa

(trong quá trình truyền, hoặc là sau đó) mà không bị

phát hiện

Truy c

ậ

p và s

ẵ

n sàng (access and availability)

:dịch

vụphải có thểđược truy cập và sẵn sàng cho người dùng

8-5An ninh mạng

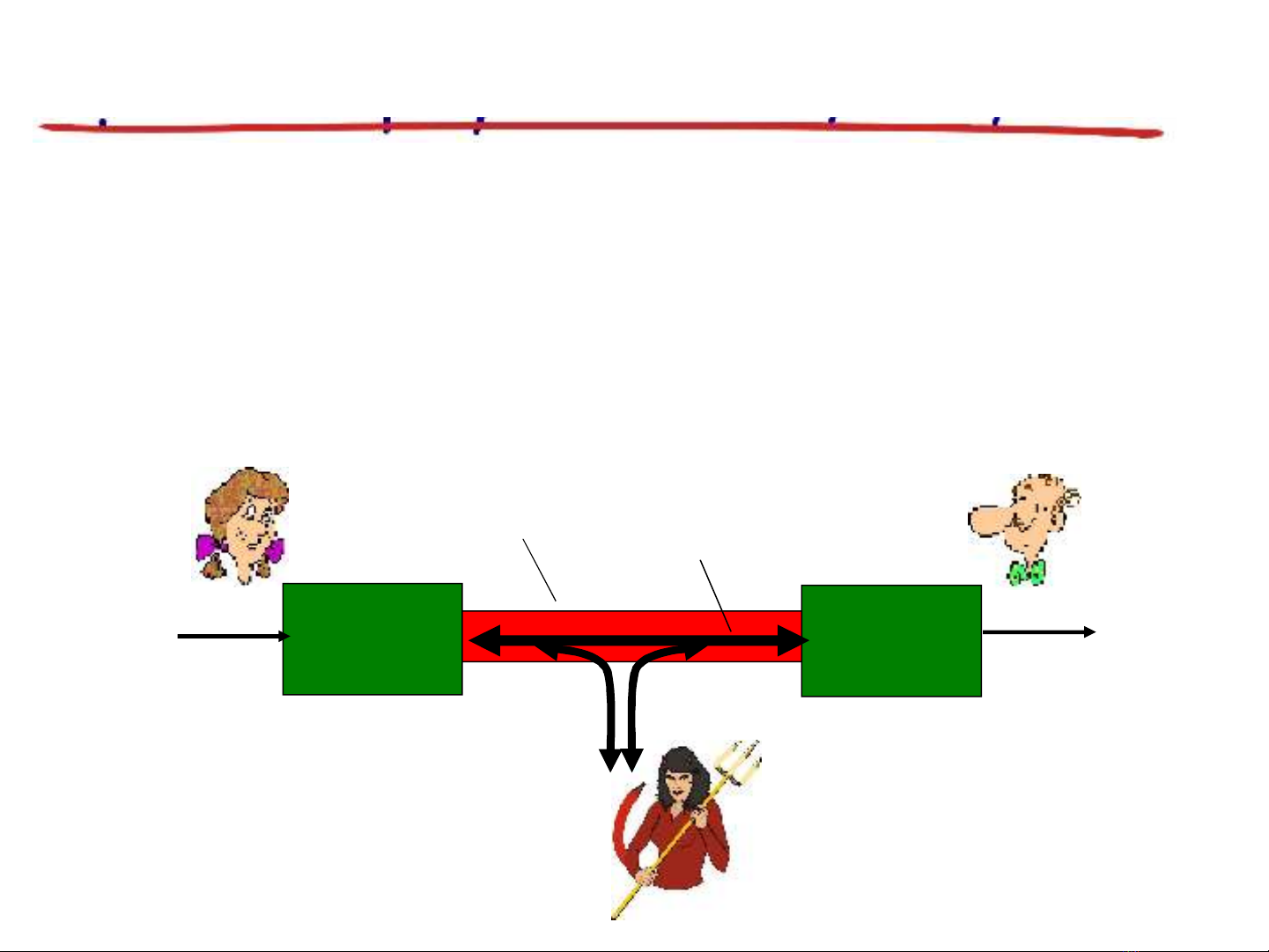

Bạn và kẻquấy rối: Alice, Bob, Trudy

Nổi tiếng trong thếgiới an ninh mạng

Bob, Alice (bạn bè!) muốn truyền thông với nhau “an toàn”

Trudy (kẻxâm nhập, kẻphá hoại) có thểchặn, xóa hoặc

thêm các thông điệp

secure

sender s

secure

receiver

channel Dữ liệu, thông

điệp điều khiển

Dữ liệu Dữ liệu

Alice Bob

Trudy

![Cẩm nang An toàn trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8031760666413.jpg)

![Câu hỏi ôn tập An toàn mạng [năm hiện tại]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20250702/kimphuong555/135x160/56191751442800.jpg)

![Đề thi cuối kì Nhập môn Mạng máy tính: Tổng hợp [Năm]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251110/nminhthoi53@gmail.com/135x160/38281762757217.jpg)

![Đề thi học kì 2 môn Nhập môn Mạng máy tính [kèm đáp án]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251014/lakim0906/135x160/23811760416180.jpg)