M C L CỤ Ụ

M C L CỤ Ụ :

M ng riêng o VPNạ ả ............................................................................................................ 2

L i nói đ u :ờ ầ ........................................................................................................................ 2

I.VPN là gì ? ........................................................................................................................ 2

II. Các d ng m ng VPN :ạ ạ ................................................................................................... 4

VPN truy c p t xa (Remote-Access ):ậ ừ ........................................................................... 4

VPN đi m-n i-đi m (site-to-site) :ể ố ể ................................................................................ 4

IV.Ph ng th c ho t đ ng :ươ ứ ạ ộ ............................................................................................... 5

1.Ki n trúc 1 m ng VPN :ế ạ .............................................................................................. 5

2.Các công c c u thành VPN :ụ ấ ...................................................................................... 5

3.Ph ng th c ho t đ ng :ươ ứ ạ ộ ............................................................................................. 6

III. u và nh c đi m c a VPN :Ư ượ ể ủ ...................................................................................... 9

1. u đi m : Ư ể .................................................................................................................... 9

2.Nh c đi m :ượ ể ............................................................................................................. 10

Đ c i ti n ho t đ ng c a m ng riêng o, kh c ph c nh ng h n ch hi n nay c aể ả ế ạ ộ ủ ạ ả ắ ụ ữ ạ ế ệ ủ

các thi t b VPN là áp d ng k thu t tác t thông minh đ tăng c ng vi c đi u ph iế ị ụ ỹ ậ ử ể ườ ệ ề ố

ho t đ ng gi a các thi t b VPN ạ ộ ữ ế ị ..................................................................................... 11

V.M c đích c a t ng l a trong VPN:ụ ủ ườ ử ............................................................................ 11

VI.K t lu n ế ậ ...................................................................................................................... 12

Nhóm 9 l p 0904NWMG0311ớ

M ng riêng o VPNạ ả

L i nói đ u :ờ ầ

Khai thác nh ng th m nh c a công ngh đ t i u hóa quá trình h atữ ế ạ ủ ệ ể ố ư ọ

đ ng, kinh doanh là m t trong nh ng m i quan tâm hàng đ u c a cácộ ộ ữ ố ầ ủ

Doanh nghi p (DN) h at đ ng trong nhi u lĩnh v c khác nhau. M t hệ ọ ộ ề ự ộ ệ

th ng m ng hoàn h o không ch gi i quy t t t nh ng v n đ bên trongố ạ ả ỉ ả ế ố ữ ấ ề

m ng n i b mà còn ph i có kh năng k t n i linh h at, đáp ng t t nhuạ ộ ộ ả ả ế ố ọ ứ ố

c u k t n i gi a các đi m khác nhau nh m t o thành m t h th ng m ngầ ế ố ữ ể ằ ạ ộ ệ ố ạ

th ng nh t. Vi c đáp ng các nhu c u k t n i t xa này không th nóiố ấ ệ ứ ầ ế ố ừ ể

khác h n là d ch v VPN mà m t h th ng m ng năng đ ng ph i đ cơ ị ụ ộ ệ ố ạ ộ ả ượ

tích h p. VPN hi n nay không ch đáp ng t t nh ng yêu c u v k t n iợ ệ ỉ ứ ố ữ ầ ề ế ố

chia s d li u mà nó còn có kh năng cung c p đ ng truy n cho nh ngẻ ữ ệ ả ấ ườ ề ữ

ng d ng trên n n t ng IP nh VoIP, Video Conferencing.ứ ụ ề ả ư

Trong bài ti u lu n này chúng t i s đ c p đ n nh n v n đ c b n c aể ậ ố ẽ ề ậ ế ữ ấ ề ơ ả ủ

VPN nh khái ni m, l i ích, nh c đi m cũng nh ph ng th c ho tư ệ ợ ựơ ể ư ươ ứ ạ

đ ng c a VPN. V y VPN là gì chúng ta hãy cùng nhau đi vào ph n đ uộ ủ ạ ầ ầ

tiên :

I.VPN là gì ?

•VPN - Virtual Private Network – M ng riêng o là ph ng pháp làmạ ả ươ

cho 1 m ng công c ng ( ví d m ng internet ) ho t đ ng gi ng nhạ ộ ụ ạ ạ ộ ố ư

1 m ng c c b , có cùng các đ c tính nh b o m t và tính u tiênạ ụ ộ ặ ư ả ậ ư

mà ng i dùng t ng u thích. VPN cho phép thành l p các k t n iườ ừ ư ậ ế ố

riêng v i nh ng ng i dùng xa, các văn phòng chi nhánh c a côngớ ữ ườ ở ủ

ty và đ i tác c a công ty đang s d ng chung 1 m ng công c ng.ố ủ ử ụ ạ ộ

M ng di n r ng WAN truy n th ng yêu c u công ty ph i tr chiạ ệ ộ ề ố ầ ả ả

phí và duy trì nhi u lo i đ ng dây riêng… Trong khi đó VPN ko bề ạ ườ ị

nh ng rào c n v chi phí nh các m ng WAN do đ c th c hi nữ ả ề ư ạ ượ ự ệ

qua 1 m ng công c ng.ạ ộ

•M ng riêng o là công ngh xây d ng h th ng m ng riêng oạ ả ệ ự ệ ố ạ ả

nh m đáp ng nhu c u chia s thông tin, truy c p t xa và ti t ki mằ ứ ầ ẻ ậ ừ ế ệ

chi phí. Tr c đây, đ truy c p t xa vào h th ng m ng, ng i taướ ể ậ ừ ệ ố ạ ườ

2

Nhóm 9 l p 0904NWMG0311ớ

th ng s d ng ph ng th c Remote Access quay s d a trênườ ử ụ ươ ứ ố ự

m ng đi n tho i. Ph ng th c này v a t n kém v a không an toàn.ạ ệ ạ ươ ứ ừ ố ừ

VPN cho phép các máy tính truy n thông v i nhau thông qua m tề ớ ộ

môi tr ng chia s nh m ng Internet nh ng v n đ m b o đ cườ ẻ ư ạ ư ẫ ả ả ượ

tính riêng t và b o m t d li u. ư ả ậ ữ ệ

•V c b n, VPN là m t m ng riêng s d ng h th ng m ng côngề ơ ả ộ ạ ử ụ ệ ố ạ

c ng (th ng là Internet) đ k t n i các đ a đi m ho c ng i sộ ườ ể ế ố ị ể ặ ườ ử

d ng t xa v i m t m ng LAN tr s trung tâm. Thay vì dùng k tụ ừ ớ ộ ạ ở ụ ở ế

n i th t khá ph c t p nh đ ng dây thuê bao s , VPN t o ra cácố ậ ứ ạ ư ườ ố ạ

liên k t o đ c truy n qua Internet gi a m ng riêng c a m t tế ả ượ ề ữ ạ ủ ộ ổ

ch c v i đ a đi m ho c ng i s d ng xaứ ớ ị ể ặ ườ ử ụ ở

•Gi i pháp VPN đ c thi t k cho nh ng t ch c có xu h ng tăngả ượ ế ế ữ ổ ứ ướ

c ng thông tin t xa vì đ a bàn ho t đ ng r ng (trên toàn qu c hayườ ừ ị ạ ộ ộ ố

toàn c u). Tài nguyên trung tâm có th k t n i đ n t nhi uầ ở ể ế ố ế ừ ề

ngu n nên ti t ki m đ c đ c chi phí và th i gianồ ế ệ ượ ượ ờ

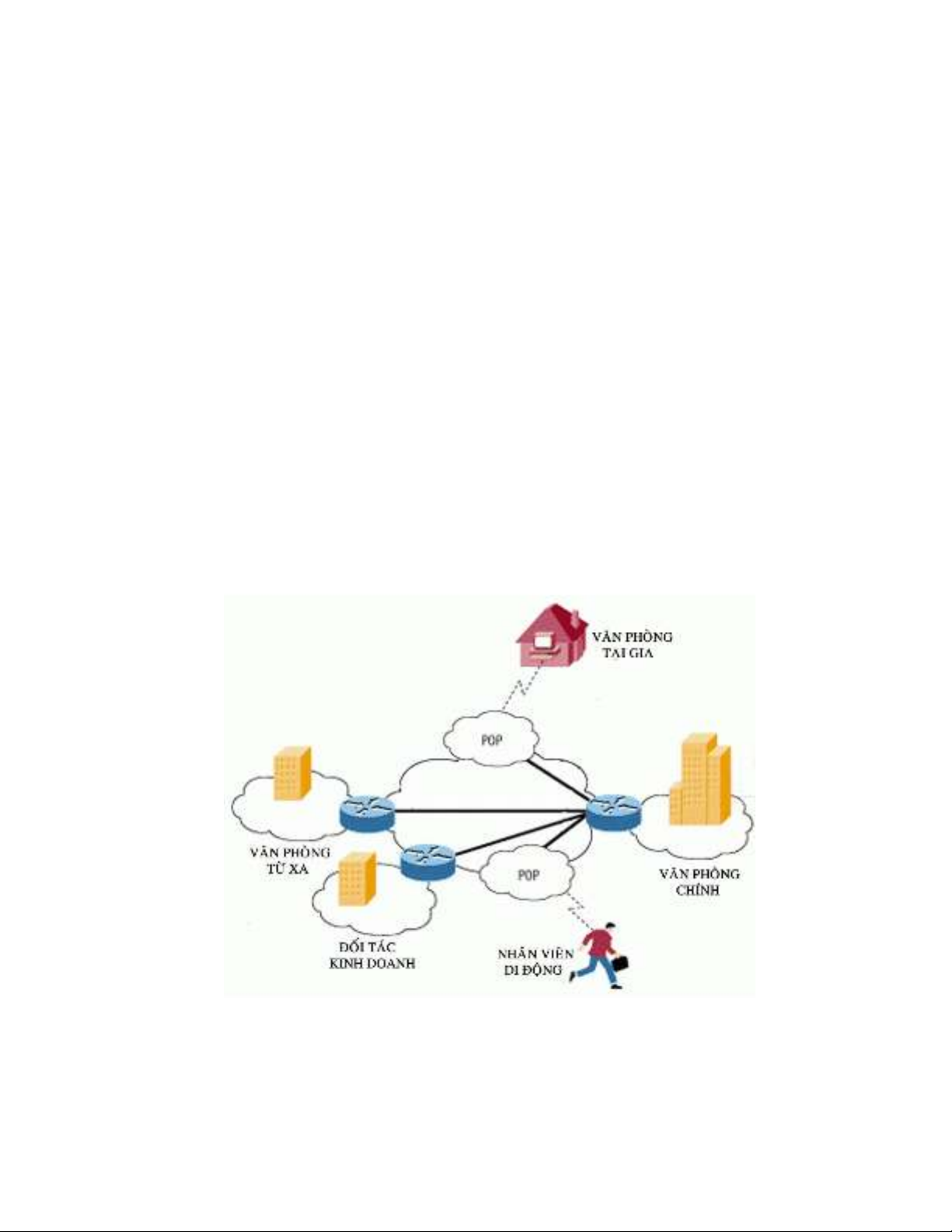

•M t m ng VPN đi n hình bao g m m ng LAN chính t i tr sộ ạ ể ồ ạ ạ ụ ở

(Văn phòng chính), các m ng LAN khác t i nh ng văn phòng t xa,ạ ạ ữ ừ

các đi m k t n i (nh 'Văn phòng' t i gia) ho c ng i s d ngể ế ố ư ạ ặ ườ ử ụ

(Nhân viên di đ ng) truy c p đ n t bên ngoài.ộ ậ ế ừ

( Hình 1 )

3

Nhóm 9 l p 0904NWMG0311ớ

II. Các d ng m ng VPN :ạ ạ

Có hai lo i ph bi n hi n nay là VPN truy c p t xa (Remote-Access ) vàạ ổ ế ệ ậ ừ

VPN đi m-n i-đi m (site-to-site) :ể ố ể

VPN truy c p t xa (Remote-Access ):ậ ừ

VPN truy c p t xaậ ừ còn đ c g i là m ng Dial-up riêng o (Virtualượ ọ ạ ả

Private Dial-up Network - VPDN), là m t k t n i ộ ế ố ng i dùng đ nườ ế

LAN, th ng là nhu c u c a m t t ch c có nhi u nhân viên c n liênườ ầ ủ ộ ổ ứ ề ầ

h v i m ng riêng c a mình t r t nhi u đ a đi m xa. Ví d nhệ ớ ạ ủ ừ ấ ề ị ể ở ụ ư

công ty mu n thi t l p m t VPN l n ph i c n đ n m t nhà cung c pố ế ậ ộ ớ ả ầ ế ộ ấ

d ch v doanh nghi p (ESP). ESP này t o ra m t máy ch truy c pị ụ ệ ạ ộ ủ ậ

m ng (NAS) và cung c p cho nh ng ng i s d ng t xa m t ph nạ ấ ữ ườ ử ụ ừ ộ ầ

m m máy khách cho máy tính c a h . Sau đó, ng i s d ng có thề ủ ọ ườ ử ụ ể

g i m t s mi n phí đ liên h v i NAS và dùng ph n m m VPNọ ộ ố ễ ể ệ ớ ầ ề

máy khách đ truy c p vào m ng riêng c a công ty. Lo i VPN nàyể ậ ạ ủ ạ

cho phép các k t n i an toàn, có m t mã.ế ố ậ

Nói cách khác đây là d ng k t n i áp d ng cho các công ty mà cácạ ế ố ụ

nhân viên có nhu c u k t n i t i m ng riêng (private network) t cácầ ế ố ớ ạ ừ

đ a đi m t xa. Đi n hình, m i công ty có th hy v ng r ng cài đ tị ể ừ ể ỗ ể ọ ằ ặ

m t m ng ki u Remote-Access di n r ng theo các tài nguyên t m tộ ạ ể ệ ộ ừ ộ

nhà cung c p d ch v ESP (Enterprise Service Provider). ESP cài đ tấ ị ụ ặ

m t m t công ngh Network Access Server (NAS) và cung c p choộ ộ ệ ấ

các user xa v i ph n m m client trên m i máy c a h . Các nhânở ớ ầ ề ỗ ủ ọ

viên t xa này sau đó có th quay m t s t 1-800 đ k t n i đ cừ ể ộ ố ừ ể ế ố ượ

theo chu n NAS và s d ng các ph n m m VPN client đ truy c pẩ ử ụ ầ ề ể ậ

m ng công ty c a h . Các công ty khi s d ng lo i k t n i này làạ ủ ọ ử ụ ạ ế ố

nh ng hãng l nv i hàng trăm nhân viên th ng m i. Remote-accessữ ớ ớ ươ ạ

VPNs đ m b o các k t n i đ c b o m t, mã hoá gi a m ng riêngả ả ế ố ượ ả ậ ữ ạ

r c a công ty v i các nhân viên t xa qua m t nhà cung c p d ch vẽ ủ ớ ừ ộ ấ ị ụ

th ba (third-party) ứ

Ví d trong hình 1 thì k t n i gi a Văn phòng chính và "Văn phòng"ụ ế ố ữ

t i gia ho c nhân viên di đ ng là lo i VPN truy c p t xa).ạ ặ ộ ạ ậ ừ

VPN đi m-n i-đi m (site-to-site) :ể ố ể

VPN đi m-n i-đi mể ố ể là vi c s d ng m t mã dành cho nhi u ng iệ ử ụ ậ ề ườ

đ k t n i nhi u đi m c đ nh v i nhau thông qua m t m ng côngể ế ố ề ể ố ị ớ ộ ạ

c ng nh Internet. Lo i này có th d a trên Intranet ho c Extranet. ộ ư ạ ể ự ặ

4

Nhóm 9 l p 0904NWMG0311ớ

- Lo i d a trên Intranet: N u m t công ty có vài đ a đi m t xa mu nạ ự ế ộ ị ể ừ ố

tham gia vào m t m ng riêng duy nh t, h có th t o ra m t VPNộ ạ ấ ọ ể ạ ộ

intranet (VPN n i b ) đ n i LAN v i LAN. ộ ộ ể ố ớ

- Lo i d a trên Extranet: Khi m t công ty có m i quan h m t thi tạ ự ộ ố ệ ậ ế

v i m t công ty khác (ví d nh đ i tác cung c p, khách hàng...), hớ ộ ụ ư ố ấ ọ

có th xây d ng m t VPN extranet (VPN m r ng) k t n i LAN v iể ự ộ ở ộ ế ố ớ

LAN đ nhi u t ch c khác nhau có th làm vi c trên m t môiể ề ổ ứ ể ệ ộ

tr ng chung.ườ

Ví d trong hình 1 thì k t n i gi a Văn phòng chính và Văn phòng tụ ế ố ữ ừ

xa là lo i VPN Intranet, k t n i gi a Văn phòng chính v i Đ i tácạ ế ố ữ ớ ố

kinh doanh là VPN Extranet.

IV.Ph ng th c ho t đ ng :ươ ứ ạ ộ

1.Ki n trúc 1 m ng VPN :ế ạ

Hai thành ph n c b n c a Internet t o nên các m ng riêng o VPN đóầ ơ ả ủ ạ ạ ả

là “ o” và “B o m t – Riêng t ”Ả ả ậ ư

-Đ ng h m - ph n “ o” trong VPN :ườ ầ ầ Ả

Nh ng đ ng h m đ c s d ng cho các d ch v khác trên Internetư ườ ầ ượ ử ụ ị ụ

bên c nh VPN nh qu ng bá IP hay IP di đ ng. Vi c t o đ ng h mạ ư ả ộ ệ ạ ườ ầ

t o ra 1 k t n i đ c bi t gi a 2 đi m cu i, đ t o ra 1 đ ng h mạ ế ố ặ ệ ữ ể ố ể ạ ườ ầ

đi m cu i ph i đ c đóng gói và gói trong các gói IP. V i VPN vi cể ố ả ượ ớ ệ

đóng gói có th bao gômg c vi c mã hoá và ph i gi i mã t i đi mể ả ệ ả ả ạ ể

cu i. Vi c t o đ ng h m cho phép nh ng dòng d li u và nh ngố ệ ạ ườ ầ ữ ữ ệ ữ

thông tin ng i dùng k t h p đ c tru n trên 1 m ng chia s trong 1ườ ế ợ ượ ề ạ ẻ

ng o. ng này làm cho vi c đ nh tuy n trên m ng hoàn toàn tr nênố ả Ố ệ ị ế ạ ở

trong su t v i ng i dùng.ố ớ ườ

- Các d ch v b o m t – Tính “Riêng” trong VPN :ị ụ ả ậ

Trong VPN tính riêng th hi n vi c ch có ng i g i và ng i nh nể ệ ở ệ ỉ ườ ử ườ ậ

m i có th đ c d li u. Vi c xác th c ng i dùng ph thu c vào cácớ ể ọ ữ ệ ệ ự ườ ụ ộ

quá trình mã hoá ví d nh m t kh u và ch ký đi n tụ ư ậ ẩ ữ ệ ử

2.Các công c c u thành VPN :ụ ấ

Ph n c ng :ầ ứ

- M t modem ADSL h tr d ch v Virtual Server (D ch v máy chộ ỗ ợ ị ụ ị ụ ủ

o).ả

- C n có m t đ ng truy n ADSL t c đ cao (N u là d ch v ADSLầ ộ ườ ề ố ộ ế ị ụ

v i đ a ch IP tĩnh càng t t) ph c v cho quá trình k t n i và truy nớ ị ỉ ố ụ ụ ế ố ề

thông gi a trong và ngoài công ty. Các ng i dùng xa (VPN Client)ữ ườ ở

5

![Biến Tần FR-A700: Sổ Tay Hướng Dẫn Cơ Bản [Chi Tiết]](https://cdn.tailieu.vn/images/document/thumbnail/2019/20191130/cac1994/135x160/1741575103503.jpg)

![Xử lý số tín hiệu: Tài liệu thí nghiệm [Chuẩn SEO]](https://cdn.tailieu.vn/images/document/thumbnail/2018/20180821/danhvi27/135x160/7141534836177.jpg)

![Bài giảng Nhập môn Kỹ thuật điện [chuẩn nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251208/nguyendoangiabao365@gmail.com/135x160/60591765176011.jpg)