07/01/2018

1

Chương 2:

SYMMETRIC CIPHERS

(Mã hóa đối xứng)

Giáo viên: Nguyễn ThịHạnh

Nguyễn Thị Hạnh 1

Contents

1. Mã cổ điển (Classical Encryption)

2. Mã dòng (Stream Ciphers) và Mã khối (Block Ciphers)

3. Mã DES (Data Encryption Standard)

4. Mã hiện đại AES (Advanced Encryption Standard)

5. Các mô hình ứng dụng mã khối

( Cryptography and Network Security: Principles and

Practices (3rd Ed.) – Chapter 2, 3, 5, 6)

Nguyễn Thị Hạnh 2

07/01/2018

2

1. Mã cổ điển (Classical Encryption)

1.1 Khái niệm về Mã đối xứng (Symmetric Cipher)

1.2 Một số mã đối xứng nổi tiếng

Nguyễn Thị Hạnh 3

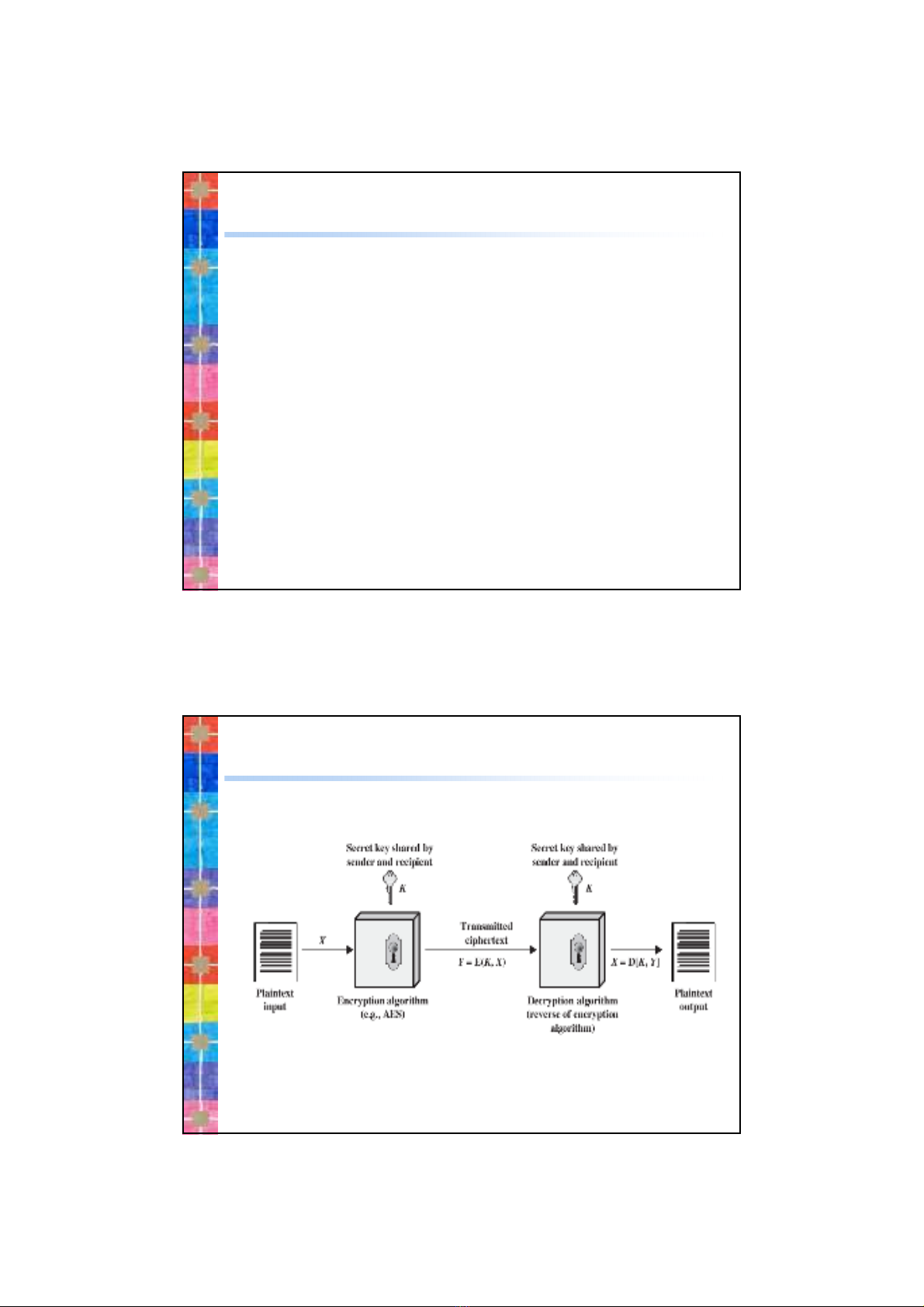

1.1 Khái niệm mã đối xứng

˗Mô hình mã hóa đối xứng

Nguyễn Thị Hạnh 4

07/01/2018

3

1.1 Khái niệm mã đối xứng

˗Bản rõ X (Plaintext): được gọi là bản tin gốc. Đây là

dữ liệu ban đầu ở dạng rõ. Bản rõ có thể được chia

nhỏ có kích thước phù hợp.

˗Thuật toán mã hóa (Encryption algorithm): là thuật

toán được sử dụng để mã hóa (thay thế hoặc biến

đổi) bản rõ

˗Khóa bí mật (Secret key): Khóa bí mật được đưa

vào thuật toán mã hóa. Khóa này là giá trị độc lập với

bản rõ và thuật toán mã hóa. Thuật toán sẽ tạo ra đầu

ra (input) khác nhau tùy thuộc vào khóa đặc biệt được

dùng tại thời điểm đó. Các kỹ thuật thay thế

(substitution) và hoán vị (transformation) được thực

hiện bởi thuật toán tùy thuộc vào khóa (key)

Nguyễn Thị Hạnh 5

1.1 Khái niệm mã đối xứng

˗Bản mã (Ciphertext): Thông tin, dữ liệu đã được mã

hoá ở dạng mờ. Nó tùy thuộc vào plain text và secret

key. Cho trước một thông điệp, 2 khóa khác nhau thì

sẽ tạo ra được hai bản mã khác nhau. Bản mã là một

dòng dữ liệu ngẫu nhiên và nó bền vững và khó hiểu.

˗Thuật tóa giải mã (Decryption algorithm): Thuật

toán giải mã (Decryption algorithm): đây là thực chất

là thuật toán mã hóa chạy theo chiều ngược lại. Nó

lấy ciphertext và secret key để tạo ra plaintext gốc.

˗Người gửi/Người nhận (Sender/recipient): Người

gửi/Người nhận dữ liệu

Nguyễn Thị Hạnh 6

07/01/2018

4

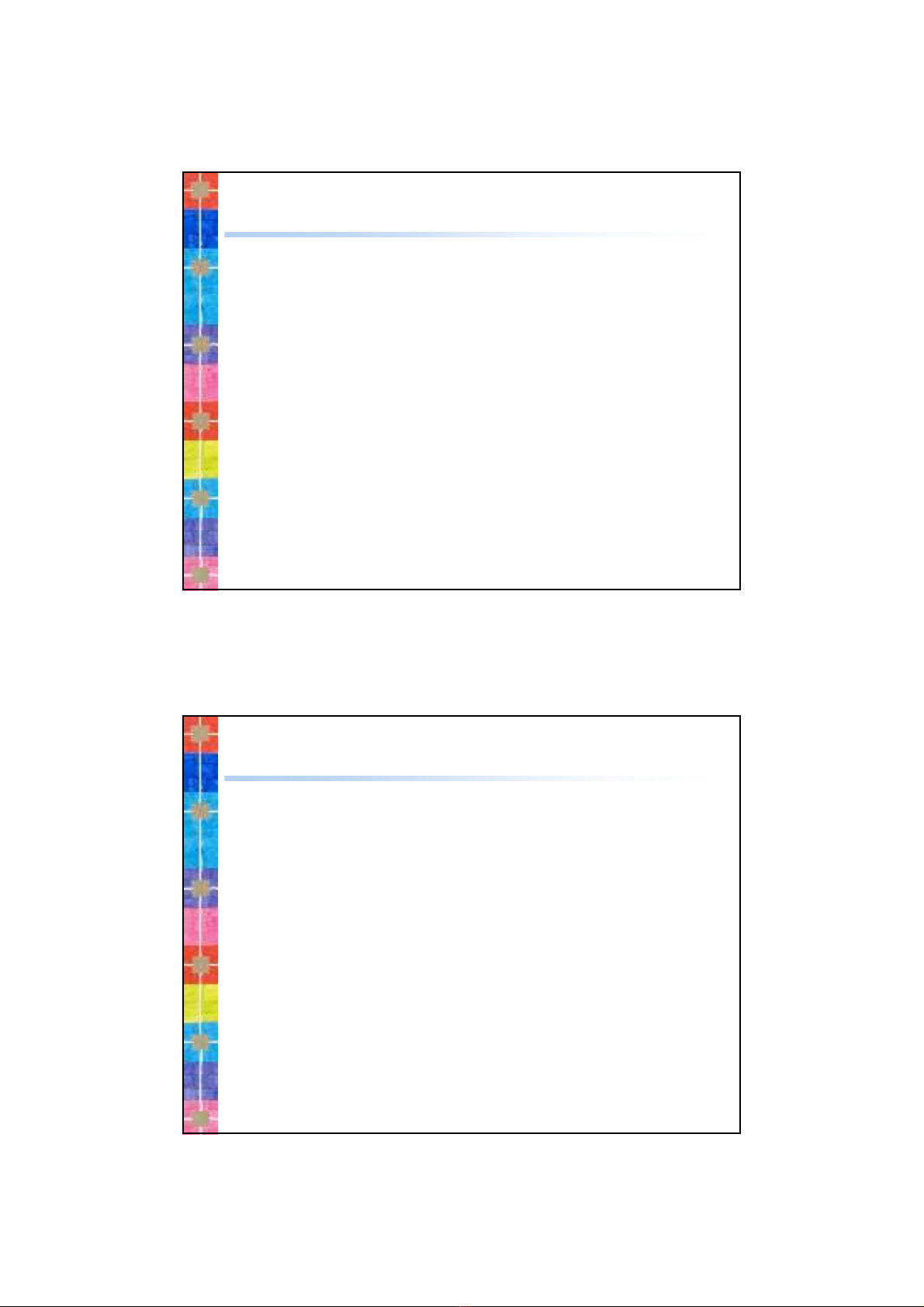

Mô hình mã đối đối xứng

Nguyễn Thị Hạnh 7

Đặc tính của mã đối xứng

˗Thuật toán mã hóa và giải mã sử dụng chung một

khóa, thuật toán giải mã là phép toán ngược của thuật

toán mã hóa. Vì vậy mô hình trên được gọi là phương

pháp mã hóa đối xứng.

˗ Đặc tính của mã đối xứng:

Khóa phải được giữ bí mật giữa người gởi và

người nhận, khóa phải được chuyển một cách an

toàn từ người gởi đến người nhận.

Một hệ mã hóa đối xứng phải có tính an toàn. An

toàn khi và chỉ khi nó không thể bị phá mã (điều

kiện lý tưởng) hoặc thời gian phá mã là bất khả thi.

Nguyễn Thị Hạnh 8

07/01/2018

5

Kỹ thuật mã hóa (Cryptography)

Hệ thống mã hóa được đặc trưng bởi:

˗Kỹ thuật được sử dụng để chuyển đổi bản rõ thành bản

mã. Tất cả các thuật toán được dựa vào 2 kỹ thuật cơ

bản:

(a)Phép thế (substitution): dùng từng ký tự (hay

từng nhóm ký tự) trong bản rõ được thay thế bằng

một ký tự (hay một nhóm ký tự) khác để tạo ra bản

mã. Bên nhận chỉ cần đảo ngược trình tự thay thế

trên bản mã để có được bản rõ ban đầu.

(b)Hoán vị (transposition): Các ký tự trong bản rõ

được giữ nguyên, chúng chỉ được sắp xếp lại vị trí

để tạo ra bản mã. Yêu cầu cơ bản là không có

thông tn nào bị mất (có nghĩa là tất cả các thao

thác có thể đảo ngược).

Nguyễn Thị Hạnh 9

Kỹ thuật mã hóa (Cryptography)

˗Số khóa được người gửi và người nhận dùng khi mã

hóa.

Một khóa duy nhất: Mã đối xứng/ Mã khóa đơn/

Mã khóa bí mật khóa/ Mã hóa thông thường

(symmetric, single-key, secret-key, or conventional

encryption)

Hai khóa: Mã hóa bất đối xứng/ mã hóa hai khóa/

Mã hóa khóa công khai (asymmetric, two-key, or

public-key encryption)

Nguyễn Thị Hạnh 10