Dùng chứng chỉ Client

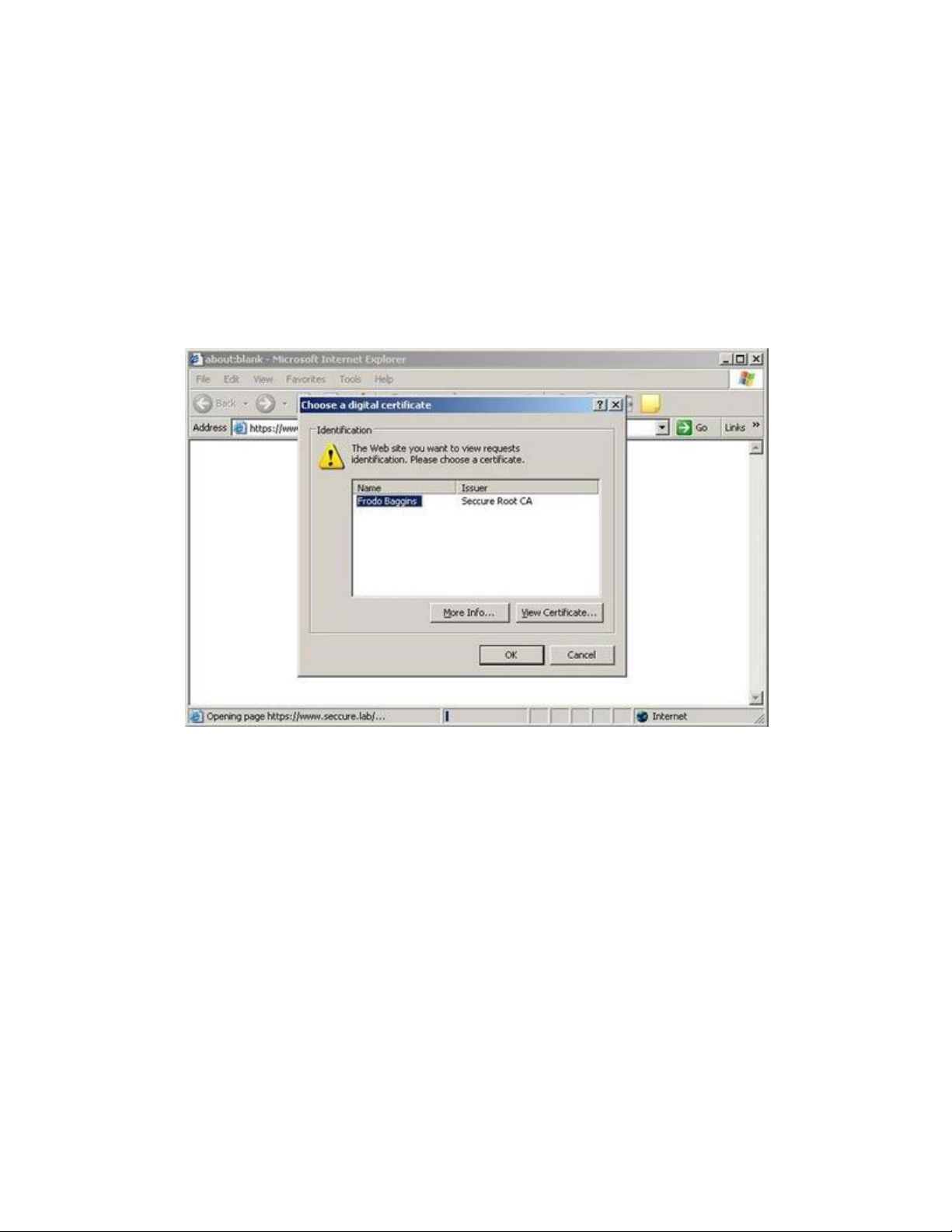

Trong phần này, chúng ta sẽ cố gắng truy cập đường dẫn URL của website

một lần nữa. Nếu phần trên đã hoàn thành một cách thành công, mỗi lần được

yêu cầu, chúng ta có thể xem và chọn chứng chỉ đã được thiết lập từ danh

sách, như hình 6 bên dưới:

Hình 6. Chọn chứng chỉ client khi đã làm xong nền.

Chọn chứng chỉ client khi đã làm xong nền.

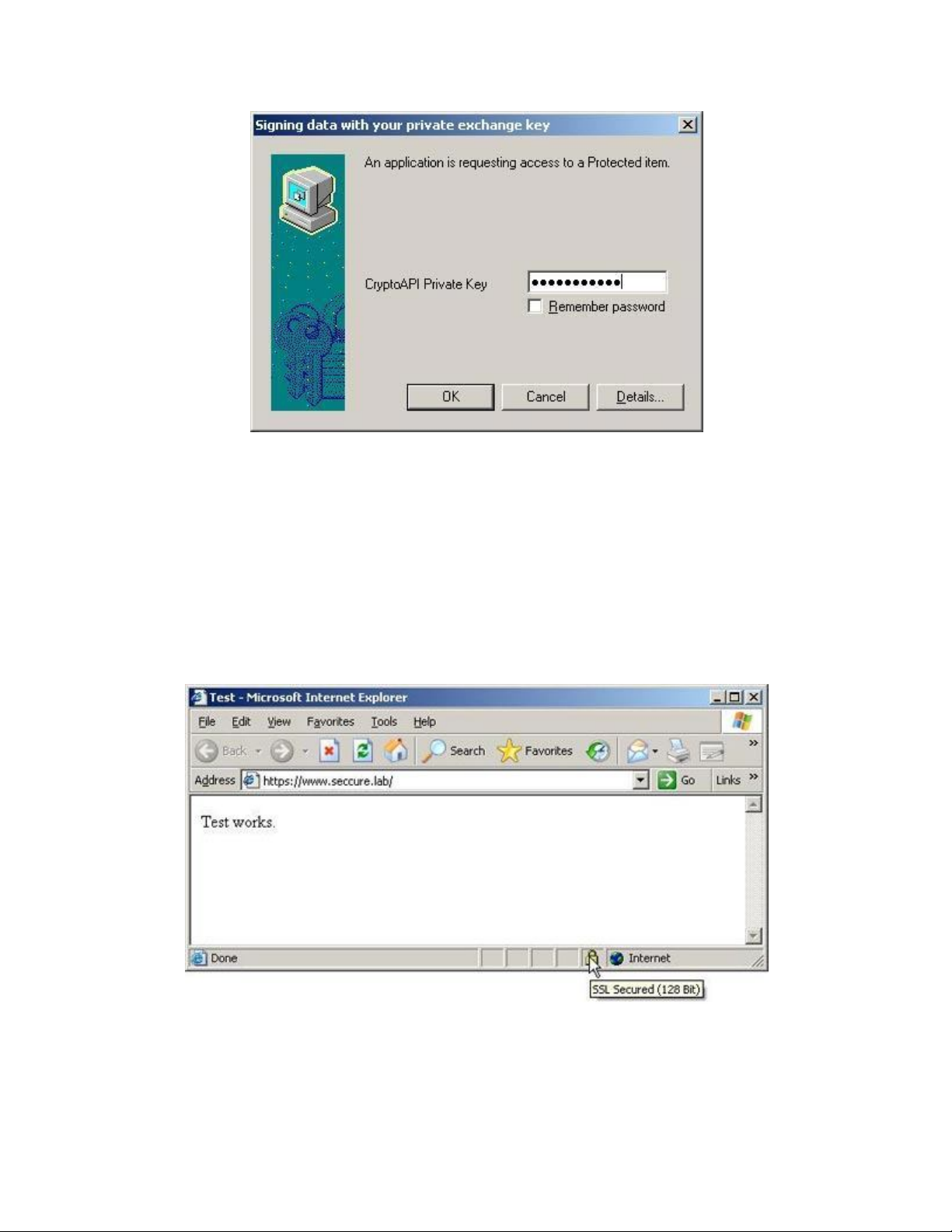

Sau khi chọn xong chứng chỉ, người dùng phải nhập mật khẩu yêu cầu để giải

mã khoá private tương ứng, như trong hình 7:

Hình 7. Nhập cụm mật khẩu cho chứng chỉ.

Nhập cụm mật khẩu cho chứng chỉ.

Bây giờ, chúng ta truy cập vào website an toàn, như minh hoạ trong hình 8:

Hình 8. Truy cập an toàn, dùng chứng chỉ đã được chấp nhận.

Truy cập an toàn, dùng chứng chỉ đã được chấp nhận.

Điều khiển truy cập tuỳ biến

Với các thư mục thêm server-side, chúng ta có thể điều khiển các phần

website của cá nhân hoặc một nhóm người dùng được thông qua hay bị từ

chối. Ví dụ khi một tổ chức phải giao dịch một cách an toàn với nhiều công

ty khác nhau, chúng ta có thể giới hạn quyền truy cập website chỉ trong một

công ty cụ thể (O-secure) bằng cách thêm vào httpd.conf các chỉ dẫn sau:

<Location />

SSLRequire %{SSL_CLIENT_S_DN_O} eq "Seccure"

</Location>

Ví dụ khác minh hoạ cho việc làm cách nào chỉ cho phép truy cập một văn

phòng nào đó (OU= “Secure Labs”) bên trong một công ty (O= “Seccure”).

SSLRequire %{SSL_CLIENT_S_DN_O} eq "Seccure" and \

%{SSL_CLIENT_S_DN_OU } eq "Seccure Labs"

Hoặc chỉ cung cấp quyền truy cập một vài phòng ban (OU=”Seccure Labs

hoặc OU=”development””) trong cùng công ty (O = “Seccure”).

SSLRequire %{SSL_CLIENT_S_DN_O} eq "Seccure" and \

%{SSL_CLIENT_S_DN_OU } in {"Seccure Labs", "Development"}

Cuối cùng, thậm chí có thể cấp quyền truy cập cho một người dùng cụ thể

(CN = “Frodo Baggins”) từ một công ty cụ thể (O=”Seccure”):

SSLRequire %{SSL_CLIENT_S_DN_O} eq "Seccure" and \

%{SSL_CLIENT_S_DN_CN} in {"Frodo Baggins"}

Chú ý rằng có thể cung cấp các biến môi trường trên cho tập lệnh CGI (bao

gồm PHP và những ngôn ngữ khác) bằng cách thêm vào tham số

"+StdEnvVars" trong chỉ dẫn SSLOptions. Thành phần này cho phép chúng

ta dùng tên DN bên trong các ứng dụng web (như PHP và một số ngôn ngữ

khác) để cung cấp các quyền thẩm định chi tiết hơn hoặc các điều khiển truy

cập.

SSLOptions +StdEnvVars

![Sổ tay Kỹ năng nhận diện & phòng chống lừa đảo trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8271760665726.jpg)

![Cẩm nang An toàn trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8031760666413.jpg)