Tổng quan về Autoruns

Trong phần hai của loạt bài này, chúng tôi sẽ giới thiệu cho các bạn cách

sử dụng công cụ Autoruns để tìm kiếm malware khởi động trong giai

đoạn startup.

Trong phần 1 của loạt bài này, chúng ta đã biết cách sử dụng Process

Explorer để tìm ra các quá trình được nghi ngờ là malware đang hoạt động

trong hệ thống. Còn trong phần này, chúng tôi sẽ giới thiệu cho các bạn cách

sử dụng công cụ Autoruns để tìm kiếm malware khởi động trong giai đoạn

startup.

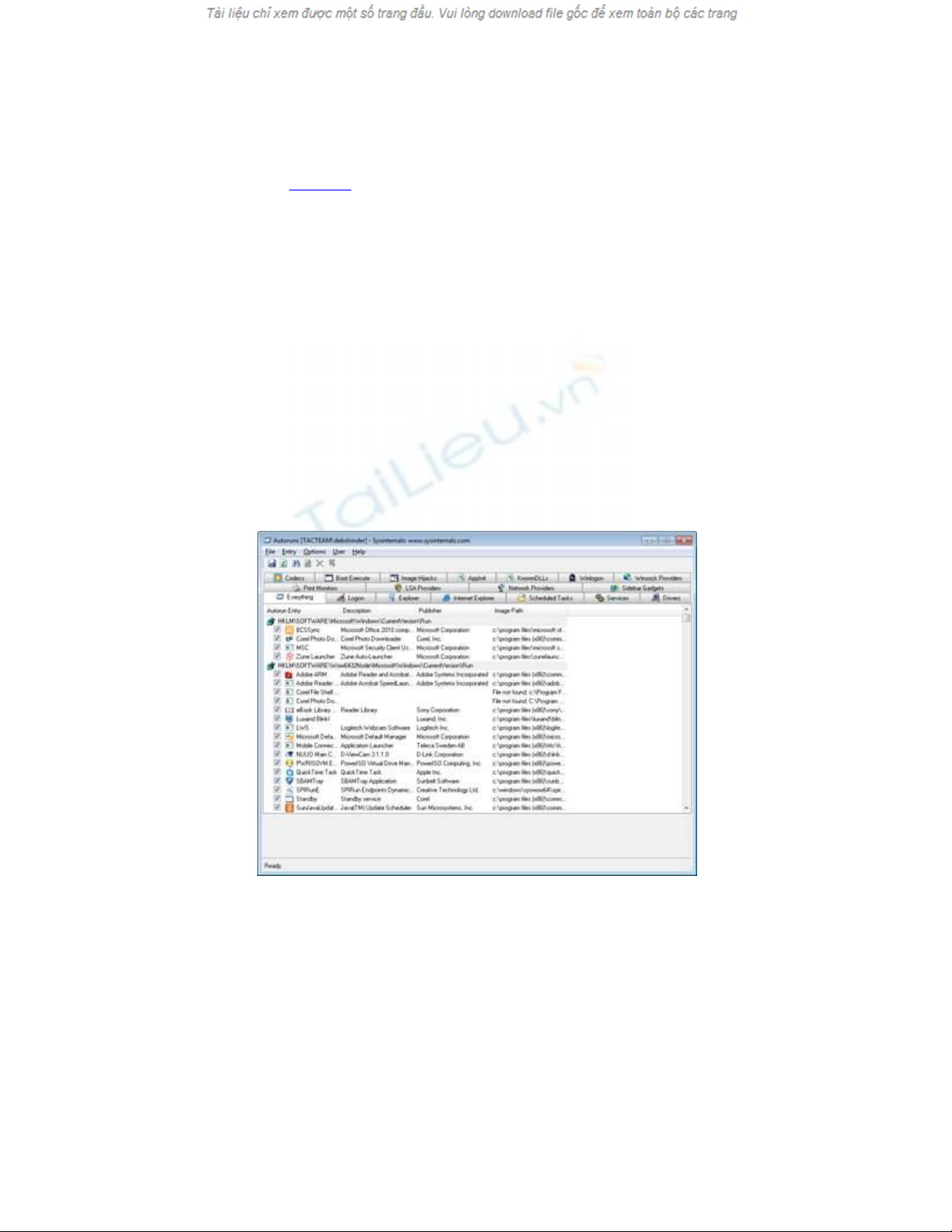

Công cụ tiếp theo mà chúng ta sẽ xem xét đó là Autoruns, công cụ này sẽ

hiển thị cho bạn những chương trình gì được thiết lập để chạy trong quá trình

khởi động hệ thống và quá trình đăng nhập. Việc cấu hình đối với công cụ

này hết sức linh hoạt, cho phép bạn không chỉ hiển thị các chương trình trong

thư mục startup, registry, Run và RunOnce mà còn nhiều chương trình khác,

chẳng hạn như các chỉ thị Winlogon, đối tượng trình duyệt, toolbar, dịch vụ

autostart,… Và nó sẽ hiển thị chúng theo thứ tự được xử lý bởi Windows.

Bạn có thể vô hiệu hóa các chương trình khởi động trực tiếp từ bên trong

Autoruns. Phiên bản hiện hành của công cụ này là 10.07 và nó có thể chạy

trên Windows XP/Server 2003 cũng như các phiên bản mới hơn. Bạn có thể

download công cụ tại đây.

Phiên bản dòng lệnh là autorunsc cũng có trong download này. Cả hai đều

được download dưới dạng các file thực thi trong một file nén, cùng với đó là

file trợ giúp (autoruns.chm). Như những gì các bạn có thể thấy trong hình 1,

công cụ này toàn diện hơn rất nhiều so với công cụ trong Windows có tên

MSConfig.

Hình 1

Thoáng nhìn, bạn có thể thấy giao diện có 18 tab khác nhau ở phía trên. Tab

đầu tiên có nhãn “Everything” sẽ hiển thị cho bạn tất cả các kiểu chương

trình và dịch vụ được cấu hình chạy lúc khởi động. Chắc chắn bạn sẽ thấy

ngạc nhiên với số lượng mà mình nhìn thấy ở đây. Không giống như

MSConfig, Autoruns không yêu cầu quyền quản trị viên.

Các tab khác cho phép bạn xem các thông tin được phân loại theo hạng mục,

gồm có:

Logon

Explorer (các menu ngữ cảnh, mở rộng,...)

Internet Explorer (toolbar, đối tượng trình duyệt)

Scheduled Tasks (quá trình chạy trong chế độ background thông qua

việc kích hoạt các sự kiện)

Services (các mục Windows mặc định bị ẩn)

Drivers

Print Monitors

LSA Providers

Network Providers

Sidebar Gadgets

Codecs

Boot Execute

Image Hijacks

AppInit

KnownDLLs

Winlogon

Winsock Providers

Hầu hết các hạng mục ở trên đều khá thân thuộc đối với chúng ta, tuy nhiên

rất có thể bạn sẽ cảm thấy lạ lẫm đối với AppInit. Giá trị của AppInit_DLLs

được sử dụng khi chương trình nào đó load bộ quản lý cửa sổ DLL

(User32.dll). Do tất cả các chương trình sử dụng giao diện đồ họa (không

phải dòng lệnh) trong Windows đều load DLL được liệt kê trong giá trị này

nên AppInit_DLLs thường là mục tiêu tấn công của malware.

Một tab khác bạn có thể ít gặp đó là Image Hijacks. Tab này liên quan đến

việc sử dụng các tùy chọn Image File Execution trong Windows registry để

chuyển hướng quá trình đang load bằng cách bản đồ hóa tên thực thi và sau

đó load một quá trình hoàn toàn khác.

Những gì có thể thực hiện với Autoruns

Lưu ý rằng tất cả các entry bạn thấy trong Autoruns không phải là các

chương trình cần thiết nhưng chúng là các chương trình được cấu hình để tự

![Cẩm nang phòng chống, giảm thiểu rủi ro từ tấn công Ransomware [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20250627/vijiraiya/135x160/48331751010876.jpg)

![Sổ tay Kỹ năng nhận diện & phòng chống lừa đảo trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8271760665726.jpg)

![Cẩm nang An toàn trực tuyến [Mới nhất]](https://cdn.tailieu.vn/images/document/thumbnail/2025/20251017/kimphuong1001/135x160/8031760666413.jpg)